Un trojan rilevato da Doctor Web infetta terminali POS

Minacce attuali di virus | Notizie "calde" | Tutte le notizie | Sui virus

2 agosto 2016

Il trojan, aggiunto ai database dei virus sotto il nome Trojan.Kasidet.1, è una versione del programma malevolo Trojan.MWZLesson, descritto da Doctor Web in un articolo pubblicato a settembre 2015. Oltre alle funzioni di un trojan per terminali POS, Trojan.MWZLesson possiede la possibilità di intercettare richieste GET e POST inviate da una macchina infetta dai browser Mozilla Firefox, Google Chrome, Internet Explorer e Maxthon.

Il campione di Trojan.Kasidet.1, studiato dagli specialisti Doctor Web, si diffonde nella forma di un archivio compresso ZIP all'interno del quale si trova un file con l'estensione .SCR che è un archivio autoestraente SFX-RAR. Questo file estrae e avvia il malware stesso sul computer sotto attacco.

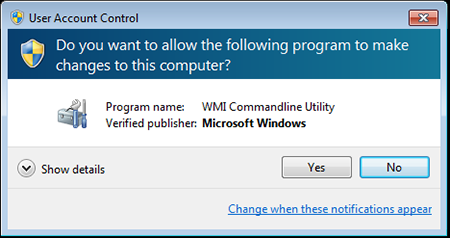

In primo luogo il trojan verifica la disponibilità di una sua copia nel sistema infetto e inoltre cerca di rilevare nel suo ambiente macchine virtuali, emulatori e debugger. Se Trojan.Kasidet.1 trova un programma che ritiene pericoloso per sé stesso, il trojan si chiude. Se tali programmi non ci sono, Trojan.Kasidet.1 cerca di avviarsi con i privilegi di amministratore sul computer infetto. Sullo schermo viene visualizzato un avviso del sistema di Controllo account utenti (User Accounts Control, UAC), però l'editore dell'applicazione wmic.exe che viene avviata è Microsoft Corporation, il che dovrebbe far abbassare la vigilanza delle potenziali vittime:

Trojan.Kasidet.1 #drweb"/>

Trojan.Kasidet.1 #drweb"/>

A sua volta, l'utility wmic.exe lancia il file eseguibile Trojan.Kasidet.1. Come Trojan.MWZLesson, questo trojan può scansionare la memoria operativa del dispositivo infetto, cercando tracce di carte di pagamento, ottenute tramite il dispositivo POS, e trasmetterle su un server di controllo. Inoltre, può rubare password dei programmi di posta Outlook, Foxmail o Thunderbird e incorporarsi nei processi dei browser Mozilla Firefox, Google Chrome, Microsoft Internet Explorer e Maxthon per intercettare richieste GET e POST. Inoltre, questo programma malevolo su comando del server di gestione può scaricare e avviare sul PC infetto un'altra applicazione o libreria malevola, trovare uno specifico file sui dischi e trasmetterlo ai malintenzionati o informarli della lista dei processi in esecuzione sul computer.

La differenza chiave di Trojan.Kasidet.1 rispetto a Trojan.MWZLesson è che gli indirizzi dei suoi server di gestione si trovano nella zona di domini decentralizzata .bit (Namecoin) — un sistema di DNS root server alternativi, fondato sulla tecnologia Bitcoin. I browser normali non possono accedere a tali risorse di rete, però Trojan.Kasidet.1 utilizza un proprio algoritmo di ottenimento di indirizzi IP dei server di comando. Programmi malevoli che utilizzano come server di gestione nodi nella zona .bit sono conosciuti almeno dal 2013, però gli scrittori dei virus utilizzano di rado domini Namecoin come indirizzi dei server di comando.

Antivirus Dr.Web rileva e rimuove con successo questo trojan che quindi non rappresenta alcun pericolo per i nostri utenti.