Torna alla lista delle notizie

8 agosto 2016

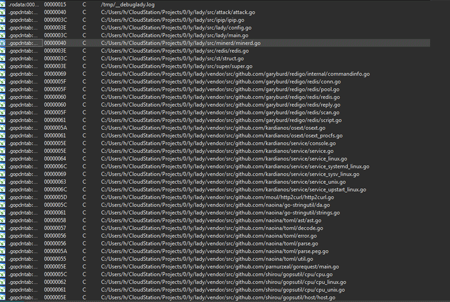

Il trojan, denominato Linux.Lady.1, è capace di svolgere una serie limitata di funzioni: individuare l'indirizzo IP esterno della macchina infetta, attaccare altri computer, scaricare e avviare sulla macchina infetta un programma per l'estrazione di criptovalute (il mining). Linux.Lady.1 è scritto nel linguaggio di programmazione Go sviluppato dalla società Google. Gli analisti di virus hanno già incontrato applicazioni pericolose scritte in questo linguaggio, però non sono ancora frequenti. Nella sua architettura il trojan utilizza tante librerie pubblicate nel servizio molto popolare di memorizzazione e di sviluppo congiunto di applicazioni GitHub.

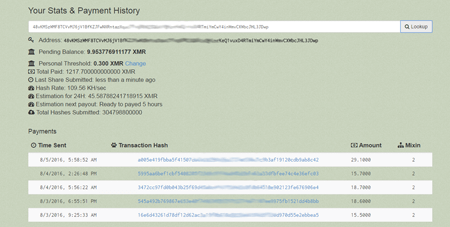

Dopo l'avvio Linux.Lady.1 trasmette sul suo server di controllo le informazioni circa la versione di Linux installata sul computer e il nome della famiglia dei sistemi operativi cui appartiene, il numero di CPU, i nomi dei processi in esecuzione e il loro numero, nonché e altre informazioni. Come la risposta il trojan riceve un file di configurazione in base a cui scarica e avvia un programma-miner studiato per l'estrazione di criptovalute. Il trojan accredita il denaro ottenuto in questo modo a un portafoglio elettronico dei malintenzionati.

Linux.Lady.1 può scoprire l'indirizzo IP della macchina infetta tramite specifici siti, di cui i link sono specificati nel file di configurazione del programma malevolo, e inoltre può attaccare altri computer da questa rete. Il trojan cerca di connettersi a host remoti attraverso la porta utilizzata dall'archivio dati Redis (remote dictionary server) senza la password, basandosi sull'aspettativa che l'amministrazione di sistema della macchina attaccata non abbia configurato correttamente il sistema. Se ha potuto stabilire la connessione, il trojan registra nello scheduler cron del computer remoto uno script-downloader, rilevato da Antivirus Dr.Web come Linux.DownLoader.196, e quest'ultimo a sua volta scarica e installa una copia di Linux.Lady.1 sull'host compromesso. In seguito il programma malevolo aggiunge alla lista delle chiavi autorizzate una chiave per la connessione alla macchina attaccata attraverso il protocollo SSH.

Antivirus Dr.Web rileva e rimuove con successo i programmi malevoli Linux.Lady.1 e Linux.DownLoader.196 che quindi non rappresentano alcun rischio per i nostri utenti.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

La tua opinione conta per noi

Per fare una domanda relativa alla notizia all'amministrazione del sito, inserire @admin all'inizio del commento. Se una domanda si fa all'autore di uno dei commenti — inserire @ prima del suo nome.

Altri commenti