Doctor Web prevede una crescita del numero di attacchi agli utenti di Android da parte dei trojan-banker

Notizie "calde" | Sulle minacce mobile | Tutte le notizie | Sui virus

20 gennaio 2016 года

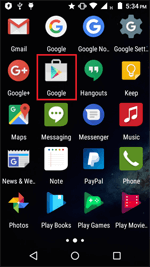

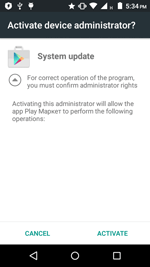

Gli autori dei virus avevano pubblicato il codice sorgente della nuova applicazione malevola soltanto un mese fa, però gli specialisti Doctor Web hanno già rilevato un banker Android creato sulla base delle informazioni fornite dai criminali informatici. Questo trojan, denominato Android.BankBot.149.origin, viene distribuito sotto forma di programmi innocui. Dopo che l'utente di un telefono o tablet installa e lancia Android.BankBot.149.origin, il banker richiede l'accesso alle funzioni dell'amministratore del dispositivo mobile in modo di complicare la rimozione. Quindi si nasconde all'utente, togliendo la propria icona dalla schermata principale.

Quindi Android.BankBot.149.origin si connette a un server di gestione e rimane in attesa dei comandi. Il trojan può eseguire le seguenti azioni:

- inviare messaggi SMS;

- intercettare messaggi SMS;

- richiedere permessi amministrativi;

- effettuare richieste USSD;

- ricavare dalla rubrica una lista dei numeri di tutti i contatti disponibili;

- inviare SMS con un testo ricevuto in un comando a tutti i numeri dalla rubrica;

- seguire la posizione del dispositivo, utilizzando i satelliti GPS;

- richiedere sui dispositivi con le versioni più recenti di SO Android un permesso aggiuntivo per l'invio di messaggi SMS, l'effettuazione di chiamate, l'accesso alla rubrica e l'utilizzo del ricevitore GPS;

- ottenere il file di configurazione con una lista delle applicazioni bancarie da attaccare;

- visualizzare finestre di phishing.

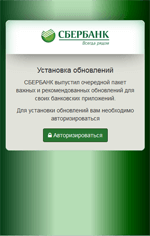

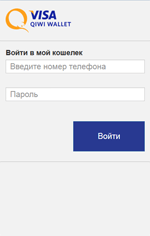

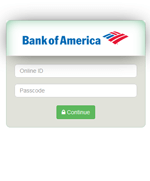

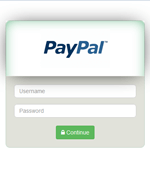

Come molti banker Android recenti, Android.BankBot.149.origin ruba agli utenti le informazioni confidenziali, monitorando l'avvio delle applicazioni di mobile banking e dei software per l'utilizzo dei sistemi di pagamento. Il campione studiato dagli analisti dei virus Doctor Web controlla l'avvio di più di trenta tali programmi. Non appena Android.BankBot.149.origin rileva che uno dei programmi monitorati ha iniziato a funzionare, scarica dal server di gestione il rispettivo modulo di phishing per l'immissione delle credenziali di accesso all'account bancario e visualizza il falso modulo sopra l'applicazione attaccata.

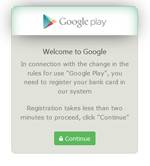

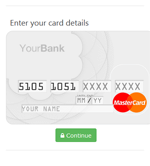

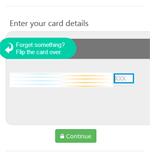

Oltre al furto delle credenziali, il trojan cerca di rubare le informazioni circa la carta di credito del proprietario del dispositivo mobile infetto. Per farlo, Android.BankBot.149.origin monitora l'avvio delle applicazioni popolari, per esempio Facebook, Viber, Youtube, Messenger, WhatsApp, Uber, Snapchat, WeChat, imo, Instagram, Twitter e Play Market e visualizza sopra di loro una finestra di phishing che imita la finestra delle impostazioni del servizio di pagamento di Google Play.

Quando arriva un SMS, il trojan disattiva tutti i segnali di suono e vibrazione, invia il contenuto del messaggio ai malintenzionati e cerca di rimuovere gli SMS intercettati dalla lista di quelli in arrivo. Come il risultato, l'utente può non soltanto non ricevere le notifiche delle banche circa operazioni con denaro impreviste, ma anche non vedrà altri messaggi che arrivano sul suo numero./p>

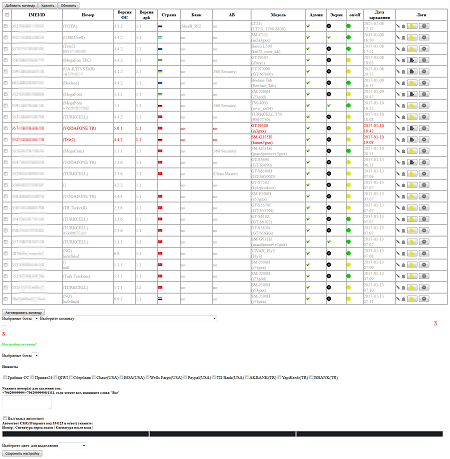

Tutti i dati raccolti da Android.BankBot.149.origin vengono caricati su un server di gestione e sono disponibili in un pannello di amministrazione. Attraverso questo pannello i criminali informatici ottengono tutte le informazioni richieste e gestiscono l'applicazione malevola.

In generale, le funzionalità di questo trojan sono piuttosto tipiche dei banker Android moderni. Tuttavia, in quanto è stato creato sulla base delle informazioni liberamente disponibili, ci si può aspettare la comparsa di molti nuovi trojan analoghi. I prodotti antivirus Dr.Web per Android rilevano con successo Android.BankBot.149.origin, pertanto il trojan non rappresenta un pericolo per i nostri utenti.