Doctor Web pubblica una descrizione preliminare del trojan WannaCry

Minacce attuali di virus | Notizie "calde" | Tutte le notizie | Sui virus

17 maggio 2017

Il programma malevolo conosciuto sotto il nome di WannaCry è un worm di rete che è in grado di infettare i computer SO Microsoft Windows senza la partecipazione dell'utente. L'antivirus Dr.Web rileva tutti i componenti del worm utilizzando il nome Trojan.Encoder.11432. Il worm ha iniziato a diffondersi circa alle 10 di mattina il 12 maggio 2017. Attacca tutti i computer in una rete locale e inoltre nodi Internet remoti con indirizzi IP casuali, cercando di stabilire una connessione con la porta 445. Dopo essersi sistemato nel computer infetto, il worm cerca di infettare in autonomo altre macchine disponibili — è proprio per questo motivo che l'epidemia è così massiccia. Il programma malevolo ha diversi componenti e il trojan cryptolocker è solo uno di loro.

Worm di rete

Subito dopo l'avvio il worm cerca di inviare una richiesta su un server remoto il cui dominio è memorizzato nel trojan. Se il worm riceve una risposta a questa richiesta, finisce il suo funzionamento. Alcuni mass media riferivano che è stato possibile fermare l'epidemia di WannaCry registrando questo dominio: all'inizio della diffusione del trojan il dominio era libero presumibilmente per trascuratezza dei malintenzionati. In realtà l'analisi mostra che il trojan sarà operativo e in grado di diffondersi sui computer che sono connessi a una rete locale, ma non hanno l'accesso a Internet. Pertanto, è prematuramente parlare della cessazione dell'epidemia.

Dopo l'avvio il trojan si registra come un servizio di sistema con il nome mssecsvc2.0. Il worm è sensibile ai parametri della riga di comando: se è indicato qualche argomento, il worm cerca di configurare il riavvio automatico del servizio in caso di errore. Ventiquattro ore dopo il suo avvio come un servizio di sistema il worm finisce automaticamente il suo funzionamento.

Dopo un avvio riuscito sulla macchina infetta, il worm inizia a interrogare nodi disponibili nella rete locale della macchina infetta e inoltre computer in Internet con indirizzi IP casuali. Tenta di collegarsi con la porta 445. Se è stato in grado di stabilire una connessione, il worm tenta di infettare questi computer sfruttando una vulnerabilità nel protocollo SMB.

Dropper

Dropper — un componente studiato per installare nel sistema operativo un file eseguibile malevolo. Il dropper del worm WannaCry contiene un archivio ZIP di grandi dimensioni, protetto da password, in cui si conserva un file cifrato con il trojan cryptolocker, uno sfondo per Desktop Windows con le pretese dei malintenzionati, un file con indirizzi di server onion e con il nome di un portafoglio per l'accettazione dei bitcoin e inoltre un archivio con programmi per l'utilizzo della rete Tor. Il dropper si avvia dal corpo del worm, si installa nel sistema, dopodiché cerca di avviare una sua copia come un servizio di sistema con un nome casuale. Se non riesce a farlo, si esegue come un programma normale. L'obiettivo principale del dropper è quello di salvare su disco il contenuto dell'archivio e inoltre di decifrare e avviare il cryptolocker.

Trojan cryptolocker

Il cryptolocker Trojan.Encoder.11432 cripta file con una chiave casuale. In un file vengono salvate informazioni sulla lunghezza della chiave crittografata, la chiave crittografata stessa, informazioni sul tipo di crittografia e sulla dimensione del file originale. Nel corso della criptazione viene creato il file f.wnry in cui viene salvata una lista dei file che il trojan può decriptare in modalità test.

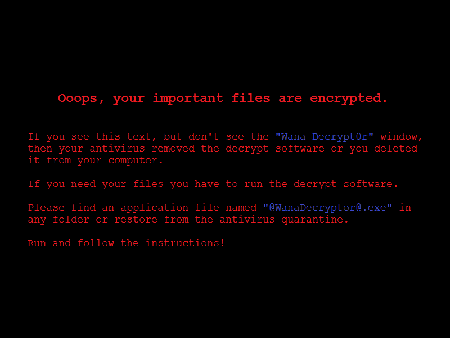

Il trojan include un decryptor d'autore che rimuove sul computer infetto le copie shadow e disattiva la funzione di ripristino del sistema. Sostituisce lo sfondo del Desktop Windows con un file grafico del seguente contenuto:

In seguito scompatta le applicazioni per l'utilizzo della rete Tor (o le scarica da rete) e si connette con server onion di cui gli indirizzi sono indicati nella configurazione del trojan. Riceve da loro il nome di un portafoglio per l'accettazione della criptovaluta Bitcoin e registra questo nome nella configurazione. Per scambiarsi dati con i server onion, Trojan.Encoder.11432 utilizza un proprio protocollo.

Il decryptor consente di decriptare file di test, una lista dei quali è memorizzata nel file f.wnry. La chiave privata necessaria per la loro decriptazione è conservata in uno dei componenti del programma malevolo. Pertanto possono essere decriptati anche senza l'utilizzo del trojan stesso. Tuttavia, la decriptazione dei file di test e di tutti gli altri file viene eseguita tramite chiavi diverse. Di conseguenza, nessuna garanzia esiste che i dati danneggiati dal cryptolocker possono essere recuperati persino se si paga il riscatto.

Purtroppo, al momento la decriptazione dei file danneggiati da Trojan.Encoder.11432 non è possibile.

Segni di infezione

I segni dell'infezione dal worm WannaCry:

- la presenza del servizio di sistema "mssecsvc2.0" (nome visibile - "Microsoft Security Center (2.0) Service");

- la presenza del file del trojan cryptolocker C:\WINDOWS\tasksche.exe, la copia precedente del programma malevolo è memorizzata nel file C:\WINDOWS\qeriuwjhrf.

Cosa fare in caso di infezione

- per evitare la diffusione dell'infezione isolare dalle reti informatiche le macchine infette e i PC con dati preziosi;

- salvare una copia di backup delle informazioni su supporti separati che in seguito dovrebbero essere tenuti scollegati da qualsiasi computer.

La descrizione tecnica del worm è disponibile su questo link.