Doctor Web ha studiato un trojan multicomponente per Linux

Minacce attuali di virus | Notizie "calde" | Tutte le notizie | Sui virus

25 maggio 2017

I primi attacchi con utilizzo di questo trojan, incluso nella famiglia Linux.LuaBot, venivano registrati dagli specialisti Doctor Web già a dicembre 2016. Tutte le versioni della famiglia sono scritte nel linguaggio di script Lua. Il trojan è in continua evoluzione da novembre 2016 e nuove versioni di Linux.LuaBot compaiono con una certa regolarità. Il programma malevolo Linux.LuaBot è un insieme di 31 script Lua e di due moduli aggiuntivi ciascuno di cui svolge una determinata funzione. Il trojan è in grado di infettare dispositivi con le architetture Intel x86 (e Intel x86_64), MIPS, MIPSEL, Power PC, ARM, SPARC, SH4, M68k – cioè non solo computer, ma anche una vasta gamma di router, set-top box, archiviazioni collegate alla rete, telecamere IP e altri dispositivi "intelligenti". Con tutto questo gli esperti Doctor Web non sono riusciti a trovare in «natura selvaggia» dei build del trojan per l'architettura SPARC: l'infector del trojan che contamina dispositivi sa determinare questa architettura, ma non sono stati individuati relativi moduli che realmente esistano.

Tutti gli script inclusi in Linux.LuaBot sono interrelati. Il trojan genera una lista di indirizzi IP da attaccare e quindi tenta di connettersi con dispositivi remoti secondo la lista creata e di autenticarsi tramite la selezione di login e password a dizionario. Gli script attraverso cui vengono violati i nodi di rete sanno determinare l'architettura di un nodo attaccato e inoltre hanno un meccanismo che riconosce "honeypot" — server che svolgono il ruolo di esca per hacker. Tramite i "honeypot" gli specialisti della sicurezza informatica studiano le tecniche di attacchi e gli strumenti dei malintenzionati. Gli script attaccano sia per mezzo del protocollo Telnet e sia attraverso SSH — c'è uno script Lua separato per ciascuno di questi protocolli. Se lo script malevolo ha potuto accedere a un dispositivo, ci installa il trojan Linux.LuaBot dell'architettura corrisponde. Nel corso di un attacco via Telnet prima sul nodo compromesso viene caricato un piccolo modulo che, una volta avviato, scarica il trojan stesso, se un attacco avviene attraverso SSH, il trojan viene caricato da principio.

Uno dei moduli di Linux.LuaBot è un web server vero e proprio che funziona attraverso il protocollo HTTP. Il server può salvare un'applicazione sul dispositivo infetto ed eseguirla, trasmettere on demand un file dalla propria directory e comunicare informazioni sulla versione del trojan. Evidenziamo che nella versione di Linux.LuaBot di maggio i malintenzionati hanno tolto la funzione di trasmissione dei dati circa il dispositivo infetto.

Linux.LuaBot comunica con il server di gestione per il protocollo HTTP e tutte le informazioni trasmesse vengono cifrate. Per cercare nuovi file di configurazione e moduli viene utilizzata una rete P2P sulla base del protocollo Bittorent DHT, lo stesso che viene impiegato nelle solite reti torrent. Uno script a parte è responsabile di questa funzionalità. L'autenticità dei messaggi accettati e trasmessi viene verificata tramite una firma digitale. Se la rete P2P non è disponibile, uno script separato aggiorna Linux.LuaBot tramite altri nodi infetti, scaricando i suoi file sui dispositivi compromessi su una specifica richiesta. Questo script era presente soltanto nelle vecchie versioni del trojan.

Il pericolo di Linux.LuaBot per i proprietari di dispositivi Linux consiste nel fatto che questo trojan effettivamente è un backdoor, cioè può eseguire comandi provenienti dai malintenzionati. Inoltre, le vecchie versioni di questo programma malevolo avviavano sul dispositivo compromesso un server proxy che i malintenzionati utilizzavano per rendere anonime le loro attività in Internet.

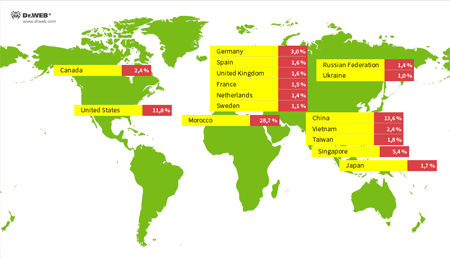

Gli analisti dei virus Doctor Web hanno raccolto statistiche di indirizzi IP unici dei dispositivi infettati da Linux.LuaBot. La seguente cartina mostra la distribuzione geografica di questi indirizzi.

Dagli specialisti Doctor Web sono conosciute diverse varianti di Linux.LuaBot che differiscono per insieme di funzioni e per caratteristiche dell'architettura. Antivirus Dr.Web rileva tutti i campioni di Linux.LuaBot esistenti al momento.