Doctor Web: un trojan Android gestito attraverso Telegram spia gli utenti iraniani

Minacce attuali di virus | Notizie "calde" | Sulle minacce mobile | Tutte le notizie | Sui virus

19 giugno 2017

Il trojan denominato Android.Spy.377.origin è un'utility di amministrazione remota (Remote Administation Tool, o RAT) che si diffonde sotto l'apparenza di applicazioni innocue e che attacca utenti iraniani. Può essere installato su smartphone e tablet come un programma con il nome «اینستا پلاس» («Insta Plus»), «پروفایل چکر» («Profile Checker») e «Cleaner Pro».

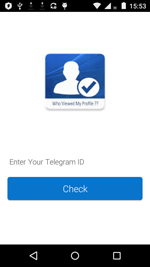

Ad avvio il trojan offre al proprietario del dispositivo mobile di verificare quanto è popolare lui o lei tra gli altri utenti di Telegram per cui chiede di indicare l'identificatore personale. Dopo che la vittima inserisce qualsiasi informazione nel modulo corrisponde, Android.Spy.377.origin visualizza il "numero di visitatori" del profilo. Tuttavia, in realtà il trojan non esegue alcuna verifica. Genera solo un numero casuale il quale fa passare per il vero risultato. Questa funzionalità è pensata per levare il sospetto dal programma malevolo e per creare un'impressione che non rappresenti alcuno pericolo. Qualche tempo dopo l'avvio Android.Spy.377.origin rimuove la sua icona dalla lista delle applicazioni nel menu della schermata principale del dispositivo e chiude la sua finestra cercando di nascondere la sua presenza nel sistema.

Android.Spy.377.origin è un programma spia classico che può eseguire in remoto comandi degli intrusi. La principale differenza di questa applicazione malevola dagli altri trojan Android consiste nel fatto che per gestirla i criminali informatici utilizzano il protocollo di messaggistica di Telegram. Questo è il primo trojan per SO Android, conosciuto dagli analisti Doctor Web, in cui è realizzata tale funzionalità.

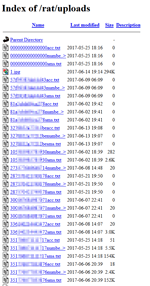

Dopo aver eliminato l'icona del programma, Android.Spy.377.origin copia i contatti dalla rubrica, i messaggi sms in arrivo e in uscita e inoltre i dati dell'account Google del proprietario del dispositivo mobile. Quindi salva questi dati in file di testo nella sua directory di lavoro. Inoltre, il trojan fa una foto tramite la fotocamera frontale per riprendere il viso dell'utente. In seguito la spia carica su un server di gestione la foto catturata e i file con i dati rubati e invia al bot di Telegram dei criminali informatici un segnale di infezione del dispositivo riuscita.

Di seguito sono mostrati esempi di file che Android.Spy.377.origin trasmette ai malintenzionati.

Dopo il furto delle informazioni riservate Android.Spy.377.origin si connette nuovamente al bot e attende messaggi in cui saranno contenuti comandi di gestione. Il trojan può eseguire le seguenti direttive:

- call – effettua una chiamata telefonica;

- sendmsg – manda un sms;

- getapps – trasmetti sul server informazioni sulle applicazioni installate;

- getfiles – trasmetti sul server informazioni su tutti i file disponibili sul dispositivo;

- getloc – invia sul server informazioni sulla posizione del dispositivo;

- upload – carica sul server un file memorizzato sul dispositivo che è indicato nel comando;

- removeA – rimuovi dal dispositivo il file specificato nel comando;

- removeB – rimuovi un gruppo di file;

- lstmsg – trasmetti sul server un file con informazioni su tutti gli sms inviati e ricevuti compresi i numeri dei destinatari e dei mittenti e inoltre il contenuto dei messaggi.

Ad esecuzione di ciascun comando il programma malevolo ne informa il bot di Telegram degli autori dei virus.

Oltre alla raccolta delle informazioni riservate su comando dei malintenzionati Android.Spy.377.origin monitora in autonomo tutti i messaggi sms in arrivo e in uscita e inoltre le coordinate del dispositivo. Quando arrivano o vengono inviati nuovi messaggi o cambia la posizione dello smartphone o del tablet infetto, il trojan trasmette queste informazioni al bot di Telegram dei malintenzionati.

Gli specialisti Doctor Web avvertono che gli autori dei virus molto spesso distribuiscono applicazioni malevole travestite da programmi innocui. Per proteggersi da trojan Android è consigliato installare software soltanto dagli sviluppatori noti e scaricarli dalle fonti affidabili, quale la directory Google Play. Tutte le versioni conosciute del trojan Android.Spy.377.origin vengono rilevate dai prodotti antivirus Dr.Web per Android e dunque questa spia non rappresenta alcun rischio per i nostri utenti.