Doctor Web: abbiamo incontrato anche prima i metodi di infezione simili

Minacce attuali di virus | Notizie "calde" | Tutte le notizie | Sui virus

29 giugno 2017

Gli analisti che hanno studiato il cryptolocker Trojan.Encoder.12544 comunicano che la fonte di diffusione del trojan originale era il sistema di aggiornamento del software MEDoc. Questo programma viene utilizzato dagli utenti ucraini per la contabilità fiscale. I ricercatori sono stati in grado di accertare che l'utility EzVit.exe, parte del pacchetto MEDoc, che è progettata per l'aggiornamento dell'applicazione principale, a un certo momento eseguiva un comando cmd secondo cui in memoria veniva caricata una libreria malevola. In questa libreria sono implementate le funzionalità principali di Trojan.Encoder.12544. Siccome questo cryptolocker ha la capacità di diffondersi in rete in modo autonomo utilizzando una falla nel protocollo SMB, e inoltre di rubare credenziali degli utenti di Windows, basta una sola macchina infetta affinché l'infezione si diffonda ulteriormente.

Ancora nel 2012 gli analisti dei virus Doctor Web hanno scoperto un attacco mirato contro una rete di farmacie e aziende farmaceutiche russe tramite il programma malevolo BackDoor.Dande. Il trojan spyware rubava informazioni su approvvigionamenti di medicine dai software specializzati che si usano nel settore farmaceutico. Al momento dell'avvio il backdoor controllava se nel sistema fossero installate le applicazioni per l'ordinare e il registrare di approvvigionamenti di medicine e se no, si chiudeva. Oltre 2800 farmacie e aziende farmaceutiche russe sono state infettate. Dunque, con una certa sicurezza possiamo affermare che BackDoor.Dande veniva utilizzato ai fini di spionaggio industriale.

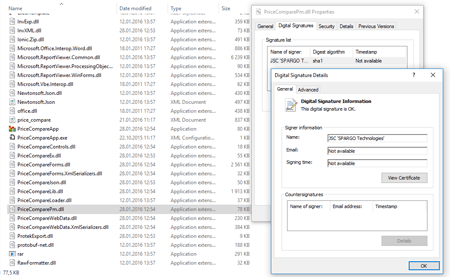

Gli specialisti Doctor Web hanno condotto un'indagine che è durata 4 anni interi. Dopo aver analizzato dischi rigidi messi a disposizione da una delle aziende vittime di BackDoor.Dande, gli analisti dei virus hanno individuato la data di creazione del driver che avvia tutti gli altri componenti del backdoor. Cenni di questo driver sono stati scoperti nel file di swap di Windows e nel log dell'antivirus Avast che era installato sulla macchina infetta. L'analisi di questi file mostra che il driver malevolo è stato creato subito dopo l'avvio dell'applicazione ePrica (D:\ePrica\App\PriceCompareLoader.dll). Questa applicazione sviluppata dall'azienda "Spargo Technologies" permette ai dirigenti di farmacie di analizzare prezzi di medicamenti e scegliere il fornitore ottimale. In base allo studio di ePrica è stato accertato che il software caricava in memoria una libreria che in modo nascosto scaricava BackDoor.Dande, lo decifrava e avviava in memoria. Il trojan veniva scaricato dal sito http://ws.eprica.ru appartenente all'azienda "Spargo Technologies" e progettato per l'aggiornamento del software ePrica. Il modulo che scaricava di nascosto il programma malevolo aveva una firma digitale valida di "Spargo". Il trojan caricava i dati rubati su server al di fuori della Russia. In altre parole, similmente alla situazione con Trojan.Encoder.12544, il backdoor "si nascondeva" nel modulo di aggiornamento di questo programma.

La somiglianza dei due casi mostra che l'infrastruttura di sviluppo dei software richiede una maggiore attenzione alle questioni della sicurezza informatica. Prima di tutto, i processi di aggiornamento di qualsiasi software commerciale devono essere attentamente controllati sia dagli sviluppatori che dagli utenti. Le utility di aggiornamento di vari software, che hanno nel sistema operativo i permessi per installare e lanciare file eseguibili, possono alla sprovvista diventare una fonte di infezione. Nel caso di MEDoc all'infezione ha portato il fatto che i malintenzionati avevano hackerato e compromesso il server da cui venivano scaricati gli aggiornamenti, e nella situazione con BackDoor.Dande, come ritengono gli esperti, alla diffusione del contagio hanno portato le azioni coscienti di insider. Per il tramite di tale procedura i malintenzionati possono condurre un efficace attacco mirato contro gli utenti di praticamente qualsiasi software.