Doctor Web ha esaminato un backdoor scritto in Python

Minacce attuali di virus | Notizie "calde" | Tutte le notizie | Sui virus

16 ottobre 2017

Questo programma malevolo è stato aggiunto ai database dei virus Dr.Web sotto il nome di Python.BackDoor.33. All'interno del file del trojan è memorizzata l'utility py2exe impacchettata che permette agli script in Python di avviarsi in Windows come soliti file eseguibili. Le funzioni principali del malware sono implementate nel file mscore.rus.

Python.BackDoor.33 salva una sua copia in una delle cartelle su disco; per garantire il proprio avvio, modifica il registro di sistema di Windows e completa l'esecuzione del relativo script. Pertanto, le principali funzioni malevole del backdoor vengono eseguite dopo un riavvio del sistema.

Dopo il riavvio il trojan cerca di infettare tutti i supporti connessi al dispositivo con i nomi dalla C alla Z. Per farlo, crea una cartella nascosta, ci salva una copia del suo file eseguibile (anche esso con l'attributo "nascosto"), dopodiché nella cartella radice del disco crea un collegamento del tipo

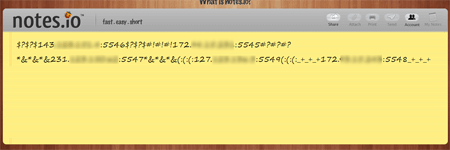

Quindi il trojan cerca di determinare l'indirizzo IP e la porta disponibile di un server di controllo, invia una richiesta su diversi server in Internet, tra cui pastebin.com, docs.google.com e notes.io. Il valore ottenuto si presenta come segue:

Se il backdoor è riuscito a ottenere un indirizzo IP e una porta, invia sul server di controllo una richiesta specifica. Se il trojan riceve una risposta, scarica dal server di controllo e avvia sul dispositivo infetto uno script in Python, che è stato aggiunto ai database dei virus Dr.Web come Python.BackDoor.35. In questo script sono implementate le funzioni di furto delle password (password stealer), di intercettazione delle battiture sulla tastiera (keylogger) e di esecuzione dei comandi in remoto (backdoor). Inoltre, questo trojan è in grado di controllare i supporti di informazione connessi al dispositivo compromesso e di infettarli in modo simile. In particolare, Python.BackDoor.35 consente ai malintenzionati di:

- rubare informazioni dai browser Chrome, Opera, Yandex, Amigo, Torch, Spark;

- registrare le battiture sulla tastiera e catturare schermate;

- scaricare moduli aggiuntivi scritti in Python ed eseguirli;

- scaricare file e salvarli su un supporto del dispositivo infetto;

- ottenere i contenuti di una cartella indicata;

- spostarsi tra le cartelle;

- richiedere informazioni sul sistema.

Oltre alle altre cose, nella struttura di Python.BackDoor.35 è prevista una funzione di aggiornamento autonomo, però al momento non è attiva. Le firme antivirali dei programmi malevoli sopracitati sono state aggiunte ai database dei virus Dr.Web e dunque non rappresentano alcun rischio per i nostri utenti.

Oltre alle altre cose, nella struttura di Python.BackDoor.35 è prevista una funzione di aggiornamento autonomo, però al momento non è attiva. Le firme antivirali dei programmi malevoli sopracitati sono state aggiunte ai database dei virus Dr.Web e dunque non rappresentano alcun rischio per i nostri utenti.

#backdoor #backdoor #programmi malevoli #trojan