Torna alla lista delle notizie

26 ottobre 2017

Il worm Trojan.BadRabbit è costituito da almeno tre componenti: un dropper, un worm encoder e un cryptor di dischi capace anche di svolgere le funzioni di un decryptor. Una volta avviato, il dropper (i suoi campioni disponibili sono presentati sotto forma di un file eseguibile con l'icona dell'installer di Adobe Flash) si carica completamente in memoria. Quindi il trojan salva il worm encoder nel file C:\Windows\infpub.dat, lo esegue tramite il programma di sistema rundll32.exe e termina il proprio processo.

Il trojan raccoglie informazioni sul computer infetto, e inoltre controlla se sono in esecuzione i processi di due programmi antivirus: Dr.Web e McAfee (in particolare, è interessato ai processi con i nomi dwengine.exe, dwwatcher.exe, dwarkdaemon.exe, dwservice.exe, McTray.exe, mfevtps.exe e mcshield.exe). Se vengono scoperti questi processi, BadRabbit salta la prima fase di criptazione, a quanto pare, per evitare il rilevamento prematuro, ma cerca di lanciare la completa criptazione del disco dopo il riavvio del sistema. In quanto le moderne versioni di Antivirus Dr.Web non permettono la possibilità di modifica del record di avvio (MBR), il tentativo di criptazione dei dischi non ha successo. Così, dalle attività di Trojan.BadRabbit sono completamente protetti gli utenti di Antivirus Dr.Web versione 9.1 e superiori e di Dr.Web KATANA, a condizione che non abbiano modificato le impostazioni della protezione preventiva e non l'abbiano disattivata.

Quindi il cryptor dei dischi controlla gli argomenti del suo processo e se scopre di essere in esecuzione senza gli argomenti, funziona come un decryptor. Prima di iniziare la criptazione, Trojan.BadRabbit esegue una serie di azioni preparatorie, dopodiché crea nello Scheduler di Windows un task di riavvio computer dopo 3 minuti. Successivamente, il trojan cancella il task vecchio ogni 30 secondi e ne crea uno nuovo, costantemente spostando l'ora di esecuzione del task. Questa procedura è probabilmente predisposta per il caso in cui l'utente del computer elimina il trojan prima che la criptazione dei dischi sia completata.

Quindi BadRabbit genera una password per la criptazione dei dischi lunga 32 caratteri, scrive informazioni sul computer in una specifica struttura, la cripta con una chiave pubblica e la salva in un'altra struttura che viene codificata con l'utilizzo dell'algoritmo Base64 e viene salvata nell'MBR. L'algoritmo di crittografia disco e il bootloader sono stati presi in prestito dagli autori del virus dal progetto a codice sorgente aperto Diskcryptor. Il trojan cerca il primo disco di sistema e ci installa il suo bootloader. Più tardi il contenuto di questo disco viene criptato.

Una parte del codice di BadRabbit proviene da Trojan.Encoder.12544, anche conosciuto come NotPetya. Ad avvio l'encoder controlla la presenza del file C:\Windows\cscc.dat e se è disponibile, termina il suo funzionamento (per cui creando un file cscc.dat nella cartella C:\Windows si possono prevenire le conseguenze dannose dell'avvio del trojan). Avviandosi dalla memoria del computer infetto, il worm encoder, se dispone dei privilegi corrispondenti, estrae uno dei due driver in esso conservati, a seconda del numero di bit del sistema operativo. Questi driver sono stati presi in prestito dall'utility di criptazione file a codice sorgente aperto DiskCryptor.

Per avviare questi driver, BadRabbit nel corso del funzionamento cerca di registrare un servizio di sistema "cscc" con la descrizione "Windows Client Side Caching DDriver". Se non riesce a registrarlo, tenta di avviare il driver DiskCryptor con il nome "cdfs" tramite la modifica del registro di sistema.

Come anche Trojan.Encoder.12544, Trojan.BadRabbit impiega le utility Mimikatz per intercettare password delle sessioni aperte in Windows. A seconda del numero di bit dell'SO, esso decomprime la versione dell'utility corrispondente, la salva con un nome arbitrario nella cartella C:\Windows, dopodiché la avvia. Quindi cerca cartelle di rete scrivibili, cerca di aprirle utilizzando credenziali ottenute e di salvaci una sua copia.

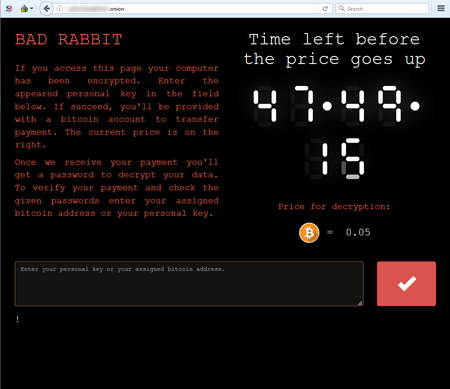

Dopo aver eseguito tutte le operazioni preliminari, il trojan crea un task di riavvio computer di nome "drogon". Durante il completamento della sessione, BadRabbit ripulisce i log di sistema e rimuove il task precedentemente creato. L'encoder cripta i file con le estensioni .3ds, .7z, .accdb, .ai, .asm, .asp, .aspx, .avhd, .back, .bak, .bmp, .brw, .c, .cab, .cc, .cer, .cfg, .conf, .cpp, .crt, .cs, .ctl, .cxx, .dbf, .der, .dib, .disk, .djvu, .doc, .docx, .dwg, .eml, .fdb, .gz, .h, .hdd, .hpp, .hxx, .iso, .java, .jfif, .jpe, .jpeg, .jpg, .js, .kdbx, .key, .mail, .mdb, .msg, .nrg, .odc, .odf, .odg, .odi, .odm, .odp, .ods, .odt, .ora, .ost, .ova, .ovf, .p12, .p7b, .p7c, .pdf, .pem, .pfx, .php, .pmf, .png, .ppt, .pptx, .ps1, .pst, .pvi, .py, .pyc, .pyw, .qcow, .qcow2, .rar, .rb, .rtf, .scm, .sln, .sql, .tar, .tib, .tif, .tiff, .vb, .vbox, .vbs, .vcb, .vdi, .vfd, .vhd, .vhdx, .vmc, .vmdk, .vmsd, .vmtm, .vmx, .vsdx, .vsv, .work, .xls, .xlsx, .xml, .xvd, .zip. Come risultato del funzionamento del trojan sullo schermo del computer infetto viene visualizzata una richiesta di pagare il riscatto nella criptovaluta Bitcoin, e sul sito dei malintenzionati nella TOR alla vittima vengono assegnate 48 ore per pagare, dopo cui l'importo del riscatto verrà aumentato.

Al momento lo studio di Trojan.BadRabbit continua. I dettagli tecnici del funzionamento di questo programma malevolo sono stati pubblicati nella nostra base di conoscenza dei virus.

#Cryptolocker #virus #ransomware #trojan

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

La tua opinione conta per noi

Per fare una domanda relativa alla notizia all'amministrazione del sito, inserire @admin all'inizio del commento. Se una domanda si fa all'autore di uno dei commenti — inserire @ prima del suo nome.

Altri commenti