27 ottobre 2017

L'ottobre del 2017 sarà ricordato non soltanto dagli specialisti di sicurezza informatica, ma anche da tutti gli utenti di Internet per la comparsa di un nuovo worm cryptolocker che ha ricevuto il nome di Trojan.BadRabbit. Questo trojan ha cominciato a diffondersi il 24 ottobre e ha attaccato computer principalmente nel territorio della Russia e dell'Ucraina.

Ad ottobre gli analisti dei virus Doctor Web hanno esaminato un backdoor scritto nel linguaggio Python. Questo programma malevolo è in grado di carpire informazioni dai browser popolari, di registrare le battiture sulla tastiera, di scaricare e salvare diversi file sul computer infetto e inoltre di svolgere una serie di altre funzioni malevole.

Inoltre, dagli specialisti è stata studiata una nuova versione di un trojan Linux capace di infettare diversi dispositivi "intelligenti".

Le principali tendenze di ottobre

- La diffusione di un nuovo worm cryptolocker BadRabbit

- La comparsa di un backdoor scritto in Python

- La scoperta di un nuovo trojan Linux per l'IoT

La minaccia del mese

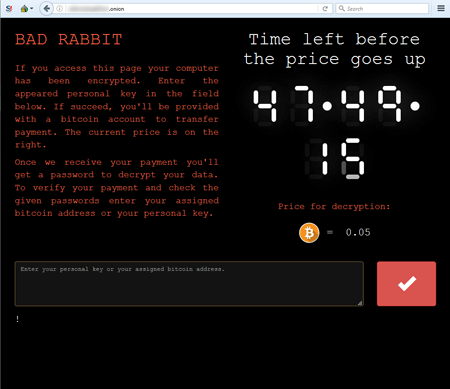

Come i suoi predecessori, il malware Trojan.BadRabbit è un worm in grado di auto-propagazione senza intervento dell'utente ed è costituito da più componenti: un dropper, un cryptor e decryptor e del worm encoder stesso. Una parte del codice di questo worm proviene da Trojan.Encoder.12544 , anche conosciuto come NotPetya. Ad avvio l'encoder controlla la presenza del file C:\Windows\cscc.dat e se è disponibile, termina il suo funzionamento (per cui creando un file cscc.dat nella cartella C:\Windows si possono prevenire le conseguenze dannose dell'avvio del trojan).

Secondo alcuni ricercatori, la fonte di infezione da Trojan.BadRabbit è stata una serie di siti web compromessi nel cui codice HTML era stato integrato uno script JavaScript malevolo. L'encoder cripta i file con le estensioni .3ds, .7z, .accdb, .ai, .asm, .asp, .aspx, .avhd, .back, .bak, .bmp, .brw, .c, .cab, .cc, .cer, .cfg, .conf, .cpp, .crt, .cs, .ctl, .cxx, .dbf, .der, .dib, .disk, .djvu, .doc, .docx, .dwg, .eml, .fdb, .gz, .h, .hdd, .hpp, .hxx, .iso, .java, .jfif, .jpe, .jpeg, .jpg, .js, .kdbx, .key, .mail, .mdb, .msg, .nrg, .odc, .odf, .odg, .odi, .odm, .odp, .ods, .odt, .ora, .ost, .ova, .ovf, .p12, .p7b, .p7c, .pdf, .pem, .pfx, .php, .pmf, .png, .ppt, .pptx, .ps1, .pst, .pvi, .py, .pyc, .pyw, .qcow, .qcow2, .rar, .rb, .rtf, .scm, .sln, .sql, .tar, .tib, .tif, .tiff, .vb, .vbox, .vbs, .vcb, .vdi, .vfd, .vhd, .vhdx, .vmc, .vmdk, .vmsd, .vmtm, .vmx, .vsdx, .vsv, .work, .xls, .xlsx, .xml, .xvd, .zip. Come risultato del funzionamento del trojan sullo schermo del computer infetto viene visualizzata una richiesta di pagare il riscatto nella criptovaluta Bitcoin, e sul sito dei malintenzionati nella TOR alla vittima vengono assegnate 48 ore per pagare, dopo cui l'importo del riscatto verrà aumentato.

Al momento lo studio di Trojan.BadRabbit continua, però Antivirus Dr.Web rileva e rimuove con successo questo programma malevolo. Inoltre, l'analisi ha dimostrato che il trojan verifica la presenza nel sistema degli antivirus Dr.Web e McAfee. Se rileva il nostro prodotto, Trojan.BadRabbit salta la fase di criptazione in modalità utente, però cerca di lanciare la completa criptazione del disco dopo il riavvio del sistema. Questa funzionalità del programma malevolo viene bloccata da Antivirus Dr.Web, dunque dalle attività del trojan non saranno colpiti gli utenti di Antivirus Dr.Web versione 9.1 e superiori e di Dr.Web KATANA, a condizione che non abbiano modificato le impostazioni della protezione preventiva e non l'abbiano disattivata.

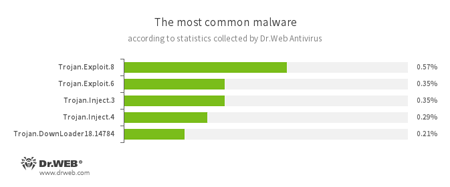

Secondo le statistiche di Antivirus Dr.Web

- Trojan.Exploit

- Un metodo di rilevamento euristico degli exploit che sfruttano varie vulnerabilità per compromettere applicazioni legittime.

- Trojan.Inject

- Una famiglia di programmi malevoli che integrano un codice malevolo nei processi di altri programmi.

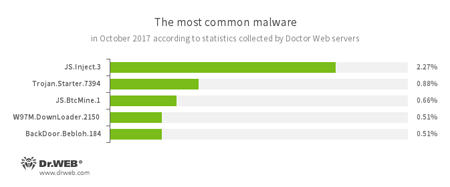

Secondo le informazioni dei server delle statistiche Doctor Web

- JS.Inject.3

- Una famiglia di script malevoli, scritti nel linguaggio JavaScript. Integrano uno script malevolo nel codice HTML di pagine web.

- Trojan.Starter.7394

- Un rappresentante della famiglia di trojan che hanno l'obiettivo principale di avviare nel sistema infetto un file eseguibile con un determinato set di funzioni malevole.

- JS.BtcMine.1

- Uno script nel linguaggio JavaScript progettato per l'estrazione segreta delle criptovalute (mining).

- W97M.DownLoader

- Una famiglia di trojan downloader che per il loro funzionamento si approfittano delle vulnerabilità nelle applicazioni di ufficio. Sono studiati per scaricare altre applicazioni malevole sul computer sotto attacco.

- BackDoor.Bebloh.184

- Fa parte di una famiglia di programmi malevoli ricadenti nella categoria di trojan di online banking. Quest'applicazione rappresenta una minaccia per gli utenti dei sistemi di home-banking in quanto consente ai malintenzionati di rubare informazioni confidenziali intercettando dati inseriti in moduli web nel browser e incorporando falsi moduli nelle pagine web di alcune banche visualizzate.

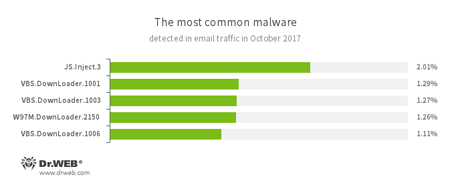

Le statistiche sulle applicazioni malevole nel traffico email

- JS.Inject.3

- Una famiglia di script malevoli, scritti nel linguaggio JavaScript. Integrano uno script malevolo nel codice HTML di pagine web.

- VBS.DownLoader

- Una famiglia di script malevoli scritti nel linguaggio VBScript. Scaricano e installano sul computer altri programmi malevoli.

- W97M.DownLoader

- Una famiglia di trojan downloader che per il loro funzionamento si approfittano delle vulnerabilità nelle applicazioni di ufficio. Sono studiati per scaricare altre applicazioni malevole sul computer sotto attacco.

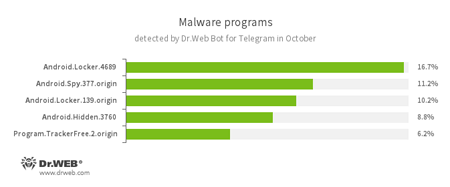

Secondo i dati del bot Dr.Web per Telegram

- Android.Locker

- Una famiglia di trojan Android studiati per il riscatto. Visualizzano un messaggio invadente su una presunta trasgressione della legge da parte dell'utente e del conseguente bloccaggio del dispositivo mobile, per levare il quale viene suggerito all'utente di pagare un determinato importo.

- Android.Spy.337.origin

- Un membro della famiglia di trojan per SO Android che sono capaci di rubare informazioni confidenziali, comprese le password dell'utente.

- Android.Hidden

- Una famiglia di trojan Android che sono in grado di nascondere la loro icona nella lista delle applicazioni del dispositivo mobile.

- Program.TrackerFree.2.origin

- Una firma antivirale che permette di rilevare l'applicazione per lo spionaggio dei bambini Mobile Tracker Free.

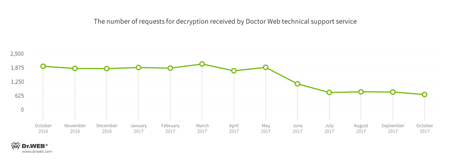

Cryptolocker

Ad ottobre al servizio di supporto tecnico Doctor Web il più spesso si rivolgevano gli utenti le cui informazioni sono state cifrate dalle seguenti versioni dei trojan cryptolocker:

- Trojan.Encoder.3953 — 17,26% dei casi;

- Trojan.Encoder.858 — 16,67% dei casi;

- Trojan.Encoder.13671 — 5,51% dei casi;

- Trojan.Encoder.2667 — 4,02% dei casi;

- Trojan.Encoder.567 — 2,38% dei casi;

- Trojan.Encoder.3976 — 2,23% dei casi.

Dr.Web Security Space per Windows protegge dai trojan cryptolocker

Siti pericolosi

Ad ottobre 2017 256.429 indirizzi internet sono stati aggiunti al database dei siti malevoli e sconsigliati.

| Settembre 2017 | Ottobre 2017 | La dinamica |

|---|---|---|

| + 298 324 | + 256 429 | -14,0% |

Programmi malevoli per Linux

Ad ottobre gli analisti dei virus Doctor Web hanno esaminato un trojan capace di infettare dispositivi "intelligenti" con SO Linux. Il programma malevolo è stato denominato Linux.IotReapper. È una successiva versione del Linux.Mirai noto già da tempo agli specialisti. Invece di violare dispositivi cercando login e password con il metodo forza bruta, Linux.IotReapper avvia exploit e verifica il risultato della loro esecuzione. Quindi il trojan attende l'arrivo di comandi da un server di controllo. Può scaricare e lanciare sul dispositivo infetto diverse applicazioni, e inoltre contiene due moduli: un interprete Lua e un server che utilizza la porta 8888 e che anche può eseguire diversi comandi. Il trojan Linux.IotReapper viene rilevato con successo da Antivirus Dr.Web per Linux.

Altri eventi nella sfera della sicurezza informatica

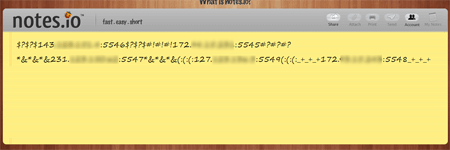

A metà del mese i database dei virus Dr.Web sono stati integrati con il record Python.BackDoor.33 attraverso cui viene rilevato un backdoor scritto nel linguaggio Python. Questo programmo malevolo ha la capacità di auto-propagazione: dopo l'installazione sul dispositivo infetto e il suo riavvio Python.BackDoor.33 cerca di infettare tutti i supporti connessi al dispositivo con i nomi dalla C alla Z. In seguito il trojan determina l'indirizzo IP e la porta disponibile di un server di controllo, invia una richiesta su diversi server in Internet, tra cui pastebin.com, docs.google.com e notes.io. Il valore ottenuto si presenta come segue:

In determinate condizioni Python.BackDoor.33 scarica dal server di controllo e avvia sul dispositivo infetto uno script nel linguaggio Python in cui sono implementate le funzioni di furto delle password (password stealer), di intercettazione delle battiture sulla tastiera (keylogger) e di esecuzione dei comandi in remoto (backdoor). Questo script consente di eseguire sulla macchina infetta le seguenti operazioni:

- rubare informazioni dai browser Chrome, Opera, Yandex, Amigo, Torch, Spark;

- registrare le battiture sulla tastiera e catturare schermate;

- scaricare moduli aggiuntivi scritti in Python ed eseguirli;

- scaricare file e salvarli su un supporto del dispositivo infetto;

- ottenere i contenuti di una cartella indicata;

- spostarsi tra le cartelle;

- richiedere informazioni sul sistema.

Maggiori informazioni su Python.BackDoor.33 sono riportate in un articolo pubblicato sul nostro sito.

Programmi malevoli e indesiderati per dispositivi mobili

Nel mese di ottobre nei media ci sono state segnalazioni di scoperta di un pericoloso trojan ransomware che dall'antivirus Dr.Web viene rilevato come Android.Banker.184.origin. Questo programma malevolo, che gli analisti dei virus Doctor Web conoscono dall'agosto 2017, modifica il codice PIN di sblocco schermo degli smartphone e dei tablet Android infetti, cifra file e chiede il riscatto per il ripristino dell'operatività dei dispositivi. Inoltre, il mese scorso in Google Play è stato trovato un trojan, Android.SockBot.5, che permette ai criminali informatici di utilizzare i dispositivi mobili compromessi come server proxy.

Gli eventi più notevoli relativi alla sicurezza "mobile" ad ottobre:

- la comparsa di informazioni sulla diffusione di un trojan ransomware che modifica il codice PIN di sblocco schermo dei dispositivi Android e cifra file;

- la scoperta in Google Play di un trojan che trasformava i dispositivi Android infetti in server proxy.

Per maggiori informazioni circa la situazione con i virus mobile ad ottobre leggete la nostra panoramica specifica.