27 ottobre 2017

Nella directory Google Play è stato rilevato un altro trojan Android che era integrato in applicazioni innocue. Permetteva ai malintenzionati di utilizzare i dispositivi mobili infetti come server proxy. Inoltre, il mese scorso è diventato ampiamente conosciuto un trojan ransomware che cifrava file sugli smartphone e sui tablet Android, sostituiva la password di sblocco dello schermo e chiedeva il riscatto.

LE PRINCIPALI TENDENZE DI OTTOBRE

- La comparsa nei media delle segnalazioni di un trojan Android che modificava il codice PIN di sblocco schermo dei dispositivi mobili e cifrava file.

- La scoperta in Google Play di un programma malevolo che trasformava i dispositivi Android in server proxy.

La minaccia mobile del mese

Ad ottobre in Google Play è stato rilevato il trojan Android.SockBot.5, che era stato aggiunto ai database dei virus Dr.Web ancora a giugno 2017. I malintenzionati l'avevano integrato nelle seguenti applicazioni:

- PvP skins for Minecraft

- Game Skins for Minecraft

- Military Skins for minecraft

- Cartoon skins for Minecraft

- Hot Skins for Minecraft PE

- Skins Herobrine for Minecraft

- Skins FNAF for Minecraft

- Assassins skins for Minecraft

Questi programmi permettevano di modificare l'apparenza dei personaggi nella versione mobile del gioco popolare Minecraft.

Dopo l'avvio il trojan si connetteva segretamente a un centro di comando remoto e stabiliva una connessione con un indirizzo di rete impostato utilizzando il protocollo SOCKS. Come risultato, i criminali informatici trasformavano gli smartphone e i tablet in server proxy e potevano far passare il traffico di rete attraverso di essi.

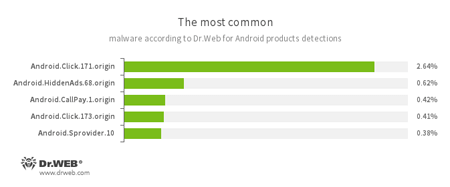

Secondo i dati dei prodotti antivirus Dr.Web per Android

- Android.Click.171.origin

- Android.Click.173.origin

- I trojan che si connettono ad intervalli regolari a siti web impostati e possono essere utilizzati per aumentare la popolarità di siti e inoltre per cliccare link pubblicitari.

- Android.HiddenAds.68.origin

- Un trojan progettato per la visualizzazione di pubblicità invadente.

- Android.CallPay.1.origin

- Un programma malevolo che concede ai proprietari dei dispositivi Android l'accesso a materiali erotici, ma per pagare il "servizio", effettua impercettibilmente chiamate a numeri premium.

- Android.Sprovider.10

- Un trojan che scarica sui dispositivi mobili Android varie applicazioni e cerca di installarle. Inoltre, può mostrare pubblicità.

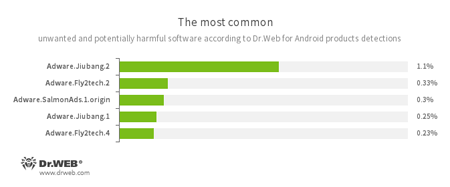

- Adware.Jiubang.2

- Adware.Fly2tech.2

- Adware.SalmonAds.1.origin

- Adware.Jiubang.1

- Adware.Fly2tech.4

- Moduli software indesiderati che vengono incorporati in applicazioni Android e sono studiati per mostrare fastidiosa pubblicità sui dispositivi mobili.

Un trojan ransomware

Il mese scorso nei media sono comparse segnalazioni di diffusione di un pericoloso trojan ransomware per SO Android che modificava il codice PIN di sblocco schermo degli smartphone e dei tablet, cifrava file dell'utente e chiedeva il riscatto per il ripristino dell'operatività del dispositivo. Questo programma malevolo era stato aggiunto al database dei virus Dr.Web come Android.Banker.184.origin ancora ad agosto 2017, perciò non costituiva un pericolo per i nostri utenti.

Dopo l'avvio il trojan cerca di ottenere l'accesso alle funzioni di accessibilità (Accessibility Service) attraverso cui si aggiunge alla lista degli amministratori del dispositivo. Quindi modifica il codice PIN di sblocco dello schermo, cifra i file utente disponibili (foto, video, documenti, musica ecc.) e visualizza un messaggio di richiesta di pagare il riscatto. Esistono versioni del malware che non cifrano file di dimensioni superiori a 10 MB.

Sebbene le funzionalità di Android.Banker.184.origin vengano chiamate uniche in alcune pubblicazioni, altri trojan utilizzavano già in precedenza le funzioni simili. Nel 2014 l'azienda Doctor Web aveva rilevato un ransomware mobile, Android.Locker.38.origin, che impostava un codice sullo sblocco dello schermo. Nello stesso anno era comparso anche il primo trojan cryptolocker per SO Android, denominato Android.Locker.2.origin. L'esecuzione di operazioni malevole con l'utilizzo delle funzioni Accessibility Service (come ad esempio l'aggiunta automatica di un'applicazione malevola alla lista amministratori) anche veniva già utilizzata nei trojan Android, ad esempio in Android.BankBot.211.origin.

I malintenzionati continuano a tentare di distribuire trojan attraverso la directory ufficiale di applicazioni Android Google Play e a migliorare i programmi malevoli. Per proteggere i dispositivi mobili da un'infezione potenziale, ai proprietari degli smartphone e dei tablet è consigliato utilizzare i prodotti antivirus Dr.Web per Android.

Il tuo Android ha bisogno di protezione

Utilizza Dr.Web

- Il primo antivirus russo per Android

- Oltre 100 milioni di scaricamenti solo da Google Play

- Gratis per gli utenti dei prodotti Dr.Web per privati.