29 dicembre 2017

Dal punto di vista della sicurezza informatica l'anno 2017 sarà ricordato, senz'altro, per gli eventi degni di nota, quali gli attacchi globali dei worm cryptolocker WannaCry, NePetya e BadRabbit, e inoltre per la comparsa di un numero significativo di trojan Linux per il cosiddetto "Internet degli oggetti". Inoltre, questo anno è stato segnato dalla diffusione su numerosi siti web di script malevoli progettati per il mining (l'estrazione) di una criptovaluta.

Di primavera del 2017 gli analisti dei virus dell'azienda Doctor Web hanno esaminato un nuovo backdoor per il sistema operativo macOS — questo è stato uno dei pochi programmi malevoli per l'SO Apple, aggiunti ai database dei virus quest'anno. Inoltre, durante i 12 mesi passati sono comparsi nuovi trojan banker studiati per rubare fondi ai clienti di istituti di credito: uno di tali programmi malevoli, Trojan.PWS.Sphinx.2 , è stato analizzato dagli analisti Doctor Web a febbraio, e un altro, Trojan.Gozi.64, a novembre 2017.

Durante l'anno passato i truffatori sulla rete mostravano elevata attività: l'azienda Doctor Web segnalava diverse volte di aver smascherato nuovi schemi pensati per ingannare utenti di Internet. Lo scorso marzo i truffatori sulla rete cercavano di spillare denaro a proprietari e amministratori di varie risorse Internet, per cui avevano creato circa 500 pagine web fraudolente. Nelle loro email di spam i criminali informatici cercavano di farsi passare per i dipendenti delle aziende "Yandex" e "RU-Center", e inoltre hanno inventato uno schema fraudolento in cui richiedevano alla potenziale vittima di indicare il suo numero del certificato di assicurazione pensionistica per prelevare un pagamento non esistente. Inoltre, a luglio è stato compromesso il portale dei servizi per il cittadino della Federazione Russa (gosuslugi.ru), nelle cui pagine gli sconosciuti avevano inserito un codice potenzialmente pericoloso. Questa falla è stata presto eliminata dall'amministrazione del portale.

Il 2017 non è stato un anno tranquillo neanche per i proprietari dei dispositivi mobili con l'SO Google Android. D'estate gli analisti Doctor Web hanno esaminato un trojan banker Android multifunzionale che otteneva il controllo del dispositivo e rubava informazioni confidenziali ai clienti di istituzioni creditizie e finanziarie. Inoltre, nella directory Google Play è stato rilevato un gioco con un trojan downloader incorporato, scaricato da oltre un milione di utenti. Durante l'anno scorso gli specialisti Doctor Web scoprivano trojan Android preinstallati in firmware di fabbrica di dispositivi mobili, e inoltre molti altri programmi malevoli e potenzialmente pericolosi per questa piattaforma.

Le principali tendenze dell'anno

- Comparsi pericolosi worm cryptolocker capaci di diffondersi senza la partecipazione degli utenti;

- Cresciuto il numero di trojan Linux per l'"Internet degli oggetti";

- Diffusione di pericolosi programmi malevoli per la piattaforma mobile Android.

Gli eventi più interessanti del 2017

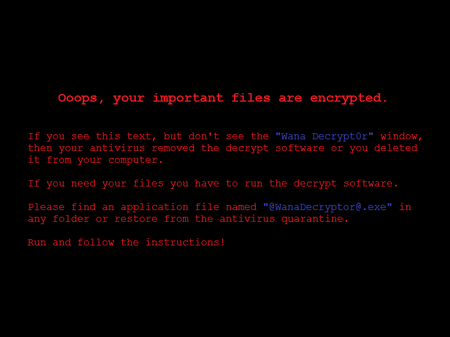

I trojan cryptolocker, programmi che cifrano file e chiedono il riscatto per il ripristino, di solito venivano distribuiti con il pretesto di qualche utility "indispensabile" o tramite messaggi di posta malevoli. In quest'ultimo caso i malfattori includevano nell'email, anziché il cryptolocker stesso, un piccolo trojan downloader che a tentativo di apertura dell'allegato scaricava e avviava il programma ransomware. Allo stesso tempo i programmi worm, che sono capaci di diffondersi via rete in autonomo, prima non venivano utilizzati per la criptazione di file, ma avevano altre funzionalità dannose — un rappresentante di questa classe è stato analizzato dagli specialisti Doctor Web all'inizio dell'anno scorso. Il primo cryptolocker che combina le possibilità di un cryptolocker e un worm di rete è stato il Trojan.Encoder.11432, ampiamente conosciuto come WannaCry.

La massiccia diffusione di questo programma malevolo ha avuto inizio alle 10 di mattina il 12 maggio 2017. Per infettare altri computer, il worm utilizzava una vulnerabilità nel protocollo SMB (MS17-10), e in particolare, erano a rischio sia nodi di una rete locale che computer in Internet con indirizzi IP arbitrari. Il worm era costituito da diversi componenti, uno di cui era il cryptolocker.

Trojan.Encoder.11432 criptava file utilizzando una chiave arbitraria; tra i suoi moduli era un decryptor che permetteva di decriptare alcuni file gratis in modalità di prova. È interessante notare che questi file casualmente selezionati venivano cifrati attraverso una chiave completamente diversa, perciò il loro ripristino non garantiva il successo della decriptazione degli altri dati. Uno studio dettagliato di questo cryptolocker è stato pubblicato sul nostro sito a maggio 2017.

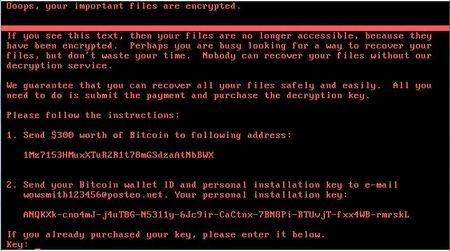

Poco tempo dopo si è verificata un'altra epidemia di un worm cryptolocker, denominato da diverse fonti NePetya, Petya.A, ExPetya e WannaCry-2 (ad esso sono stati attribuiti questi nomi a causa di un'apparente somiglianza con un trojan che si diffondeva in precedenza denominato Petya — Trojan.Ransom.369 ). NePetya è stato aggiunto ai database dei virus Dr.Web sotto il nome Trojan.Encoder.12544.

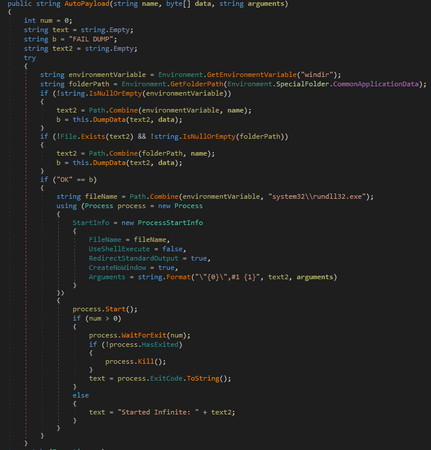

Come il suo predecessore WannaCry, il worm cryptolocker Trojan.Encoder.12544 utilizzava per la sua diffusione una vulnerabilità nel protocollo SMB, però in questo caso in un tempo abbastanza breve è stato possibile identificare la fonte di diffusione originale del worm. Era il modulo di aggiornamento del software M.E.Doc studiato per la contabilità fiscale nell'Ucraina. Proprio per questo motivo utenti privati e aziende ucraini erano le prime vittime di Trojan.Encoder.12544. Gli specialisti Doctor Web hanno esaminato dettagliatamente il software M.E.Doc e hanno trovato che uno dei suoi componenti contiene un backdoor a tutti gli effetti, che può raccogliere login e password di accesso a server di posta, scaricare e avviare sul computer qualsiasi applicazione, eseguire comandi arbitrari nel sistema, e inoltre trasmettere file dal computer su un server remoto. NePetya ha approfittato di questo backdoor, e ancora prima di esso lo aveva fatto almeno un altro trojan cryptolocker.

Lo studio di Trojan.Encoder.12544 ha mostrato che questo cryptolocker dall'inizio non prevedeva la possibilità di decriptazione di file danneggiati. Allo stesso tempo possedeva un arsenale piuttosto ricco di funzioni malevole. Esso impiegava le utility Mimikatz per intercettare le credenziali di utenti Windows e utilizzando queste informazioni (e inoltre alcuni altri metodi) si diffondeva su una rete locale. Per infettare i computer a cui è riuscito ad accedere, Trojan.Encoder.12544 impiegava il software di gestione del computer remoto PsExec o l'utility console standard di richiamo oggetti diWmic.exe. Inoltre, il cryptolocker danneggiava il record di avvio del disco C: (Volume Boot Record, VBR) e sostituiva il record di avvio di Windows (MBR) originale con uno proprio, in tale caso l'MBR originale veniva criptato e trasferito in un altro settore del disco.

A giugno l'azienda Doctor Web ha pubblicato un'indagine dettagliata del worm cryptolocker Trojan.Encoder.12544.

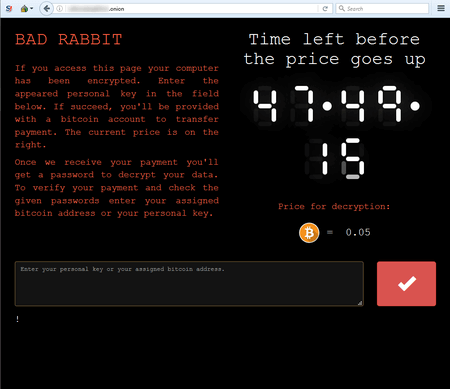

Ad ottobre è stata registrata la diffusione di un altro worm encryptor, denominato Trojan.BadRabbit. I campioni conosciuti del trojan venivano diffusi come un software con l'icona del programma di installazione di Adobe Flash. L'architettura di BadRabbit era simile a quella dei suoi predecessori: anch'esso era costituito da diversi componenti: un dropper, un cryptolocker e un worm di rete, anch'esso conteneva un decryptor integrato, oltre a ciò, una parte del suo codice ovviamente era stata mutuata da Trojan.Encoder.12544. Tuttavia, questo cryptolocker era caratterizzato da una caratteristica notevole: al suo avvio verificava se sul computer sotto attacco erano presenti due antivirus — Dr.Web e McAfee — e se li rilevava, saltava la prima fase di criptazione, evidentemente, per evitare di essere scoperto presto.

Maggiori informazioni su questo programma malevolo sono ritrovabili in un articolo panoramico pubblicato dall'azienda Doctor Web.

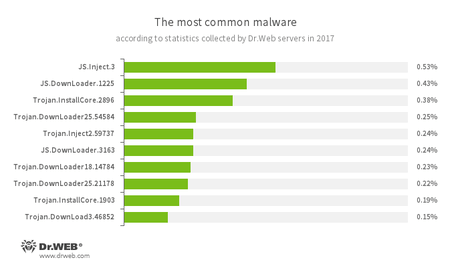

Programmi malevoli più diffusi

Secondo le informazioni ottenute con l'utilizzo dei server di statistiche Doctor Web nel 2017 sui computer degli utenti il più spesso venivano rilevati script e programmi malevoli studiati per scaricare da Internet altri trojan, e inoltre per installare applicazioni pericolose e indesiderate. A confronto dell'anno scorso, da queste statistiche sono quasi del tutto scomparsi i trojan di pubblicità.

- JS.Inject

- Una famiglia di script malevoli, scritti nel linguaggio JavaScript. Integrano uno script malevolo nel codice HTML di pagine web.

- JS.DownLoader

- Una famiglia di script malevoli, scritti nel linguaggio JavaScript. Scaricano e installano sul computer altri programmi malevoli.

- Trojan.InstallCore

- Una famiglia di programmi che installano applicazioni indesiderate e malevole.

- Trojan.DownLoader

- Una famiglia di trojan che hanno l'obiettivo di scaricare altre applicazioni malevole sul computer sotto attacco.

- Trojan.Inject

- Una famiglia di programmi malevoli che integrano un codice malevolo nei processi di altri programmi.

- Trojan.DownLoad

- Una famiglia di trojan che hanno l'obiettivo di scaricare altre applicazioni malevole sul computer sotto attacco.

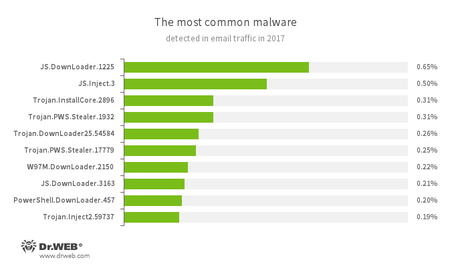

Una situazione simile è osservabile anche nell'analisi del traffico email, però qui oltre ai downloader ci sono anche i trojan progettati per il furto di password e di altre informazioni confidenziali.

- JS.DownLoader

- Una famiglia di script malevoli, scritti nel linguaggio JavaScript. Scaricano e installano sul computer altri programmi malevoli.

- JS.Inject

- Una famiglia di script malevoli, scritti nel linguaggio JavaScript. Integrano uno script malevolo nel codice HTML di pagine web.

- Trojan.InstallCore

- Una famiglia di programmi che installano applicazioni indesiderate e malevole.

- Trojan.PWS.Stealer

- Una famiglia di trojan studiati per rubare password ed altre informazioni confidenziali sul computer infetto.

- Trojan.DownLoader

- Una famiglia di trojan che hanno l'obiettivo di scaricare altre applicazioni malevole sul computer sotto attacco.

- W97M.DownLoader

- Una famiglia di trojan downloader che per il loro funzionamento approfittano delle vulnerabilità nelle applicazioni di ufficio. Sono studiati per scaricare altre applicazioni malevole sul computer sotto attacco.

- PowerShell.DownLoader

- Una famiglia di script malevoli, scritti nel linguaggio PowerShell. Scaricano e installano sul computer altri programmi malevoli.

- Trojan.Inject

- Una famiglia di programmi malevoli che integrano un codice malevolo nei processi di altri programmi.

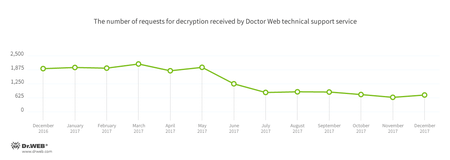

Cryptolocker

Il 2017 può essere definito l'anno dei worm cryptolocker: appunto l'anno scorso i cryptolocker hanno imparato a diffondersi in modo massiccio sulla rete senza la partecipazione di utenti causando diverse epidemie. Nel corso dei 12 mesi passati al servizio di supporto tecnico Doctor Web si sono rivolti in totale circa 18.500 utenti colpiti dalle attività di cryptolocker. A partire da maggio il numero di richieste calava gradualmente, e verso la fine dell'anno è diminuito della metà rispetto all'inizio dell'anno.

Secondo le statistiche, nel 2017 il più spesso sui computer si infiltrava Trojan.Encoder.858, la seconda posizione è occupata da Trojan.Encoder.3953, il terzo più "popolare" è Trojan.Encoder.567.

I cryptolocker più diffusi nel 2017:

- Trojan.Encoder.858 — 26.55% dei casi;

- Trojan.Encoder.3953 — 6.03% dei casi;

- Trojan.Encoder.567 — 3.71% dei casi;

- Trojan.Encoder.761 — 1.79% dei casi;

- Trojan.Encoder.3976 — 1.07% dei casi.

- ricavare la lista dei contenuti di una directory indicata;

- leggere un file;

- scrivere in un file;

- ricavare i contenuti di un file;

- rimuovere un file o una cartella;

- rinominare un file o una cartella;

- modificare i permessi per un file o una cartella (comando chmod);

- modificare l'owner di un oggetto di file (comando chown);

- creare una cartella;

- eseguire un comando nella shell bash;

- aggiornare il trojan;

- reinstallare il trojan;

- cambiare l'indirizzo IP del server di controllo;

- installare un plugin.

Dr.Web Security Space per Windows protegge dai trojan cryptolocker

Programmi malevoli per Linux

Negli ultimi 12 mesi, similmente all'anno precedente, sono stati rilevati parecchi trojan per sistemi operativi della famiglia Linux, in particolare, gli autori dei virus creavano versioni di applicazioni pericolose per le architetture hardware x86, ARM, MIPS, MIPSEL, PowerPC, Superh, Motorola 68000, SPARC — cioè, per una gamma molto ampia di dispositivi "intelligenti". Tra cui tutti i tipi di router, set-top box, storage di rete ecc. Questo interesse degli hacker è spiegato dal fatto che molti utenti di tali hardware non ci pensano alla necessità di modifica delle credenziali amministratore predefinite, il che semplifica notevolmente il compito degli intrusi.

Già a gennaio 2017 gli analisti dei virus Doctor Web hanno rilevato diverse migliaia di dispositivi infettati dal trojan Linux.Proxy.10. Questo programma malevolo è progettato per l'avvio sul dispositivo infetto di un server proxy SOCKS5, attraverso cui i malfattori possono assicurarsi l'anonimato in Internet. Un mese dopo è stato rilevato Trojan.Mirai.1 — un trojan Windows che è in grado di infettare dispositivi con Linux.

A maggio gli specialisti Doctor Web hanno esaminato una nuova versione di un complesso trojan multicomponente per SO Linux appartenente alla famiglia Linux.LuaBot. Questo programma malevolo è un insieme di 31 script Lua e di due moduli aggiuntivi ciascuno di cui svolge una determinata funzione. Il trojan è in grado di infettare dispositivi con le architetture Intel x86 (e Intel x86_64), MIPS, MIPSEL, Power PC, ARM, SPARC, SH4, M68k – cioè non solo computer, ma anche un'ampia gamma di router, set-top box, storage di rete, telecamere IP e altri dispositivi "intelligenti".

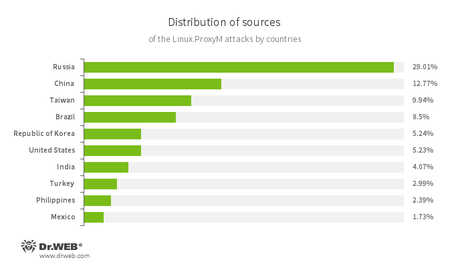

A luglio i database dei virus Dr.Web sono stati integrati con un record per il trojan Linux.MulDrop.14 il quale installava sul dispositivo infetto un'applicazione per l'estrazione delle criptovalute. Nello stesso periodo gli analisti dei virus hanno esaminato Linux.ProxyM, un programma malevolo che avvia un server proxy sul dispositivo infetto. Attacchi con l'utilizzo di questo trojan venivano registrati a partire da febbraio 2017, ma hanno raggiunto un picco nella seconda metà di maggio. La maggior parte delle fonti di attacchi era locata nella Russia, alla seconda e terza posizione si trovavano Cina e Taiwan.

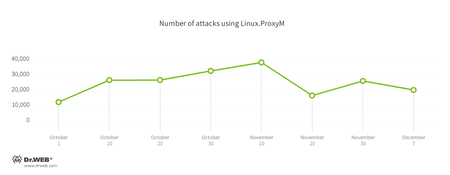

Poco tempo dopo i malfattori hanno iniziato a utilizzare Linux.ProxyM per inviare email di spam e di phishing, in particolare falsi messaggi dal servizio DocuSign, progettato per l'elaborazione di documenti elettronici. Gli specialisti Doctor Web hanno potuto accertare che i criminali informatici inviavano circa 400 messaggi di spam al giorno da ciascuno dispositivo infetto. D'autunno 2017 i malfattori hanno iniziato a usare Linux.ProxyM in un altro modo ancora: tramite questo trojan loro violavano siti web. Venivano utilizzati diversi modi di violazione: SQL injection (integrazione di codice malevolo SQL in una query del database del sito), XSS (Cross-Site Scripting) – un metodo di attacco che consiste nell'aggiunta alla pagina di uno script malevolo che viene eseguito sul computer ad apertura di tale pagina, e Local File Inclusion (LFI) – un metodo di attacco che permette di leggere in remoto i file sul server sotto attacco. Il grafico del numero di attacchi registrati di questo trojan è presentato di seguito.

Inoltre, a novembre è stato rilevato un nuovo backdoor per Linux, denominato Linux.BackDoor.Hook.1. Può scaricare file impostati in un comando dei malfattori, avviare applicazioni o connettersi a un determinato nodo remoto.

Il numero di minacce per SO Linux sta crescendo gradualmente e c'è motivo di credere che questa tendenza continuerà il prossimo anno.

Programmi malevoli per macOS

Durante lo scorso anno i database dei virus Dr.Web sono stati integrati con tutta una serie di famiglie di programmi malevoli capaci di infettare dispositivi Apple: queste famiglie sono Mac.Pwnet, Mac.BackDoor.Dok, Mac.BackDoor.Rifer, Mac.BackDoor.Kirino e Mac.BackDoor.MacSpy. Uno dei programmi malevoli rilevati nel 2017 è Mac.BackDoor.Systemd.1 — un backdoor che è in grado di eseguire i seguenti comandi:

Informazioni più dettagliate su questo trojan sono riportate in un articolo pubblicato sul sito Doctor Web.

Siti pericolosi e sconsigliati

Gli specialisti Doctor Web aggiungono regolarmente ai database di Parental (Office) control indirizzi di siti potenzialmente pericolosi e non raccomandati. Questi includono risorse fraudolente, di phishing e siti che distribuiscono programmi malevoli. La dinamica di integrazione di questi database nel 2017 è mostrata nel seguente diagramma.

Frodi nella rete

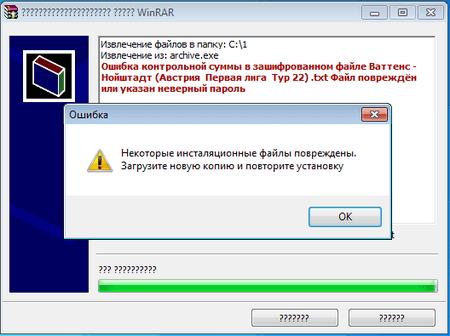

Le frodi nella rete è un fenomeno molto diffuso e anno dopo anno i truffatori espandono il loro arsenale di tecniche di inganno degli utenti creduloni. Nel 2017 in uno degli schemi di frode molto popolari venivano utilizzate le cosiddette "partite truccate". I criminali informatici creano un apposito sito su cui offrono di acquistare "informazioni affidabili e provate sull'esito di gare sportive". In seguito con l'aiuto di tali informazioni l'utente sarebbe in grado di fare scommesse garantitamente vincenti presso bookmaker. Questa primavera i truffatori hanno perfezionato lo schema: loro offrivano alle potenziali vittime di scaricare un archivio RAR autoestraente protetto da password che avrà contenuto un file di testo con i risultati di una partita. I truffatori inviano la password per l'archivio dopo la fine della gara. Si presume che in questo modo l'utente possa confrontare il risultato previsto con quello effettivo. Invece di un archivio però dal sito dei malintenzionati veniva scaricato un programma da loro creato che esteriormente era indistinguibile dall'archivio autoestraente WinRAR. Questo "archivio" falso contiene un template di file di testo in cui attraverso un algoritmo speciale vengono inseriti i risultati richiesti della partita a seconda di ciò quale password verrà immessa dall'utente. Pertanto, dopo la fine della gara sportiva ai truffatori basta inviare alla loro vittima la password corrispondente e "dall'archivio" verrà estratto un file di testo con il risultato corretto (in realtà il risultato verrà generato dal trojan in base al template).

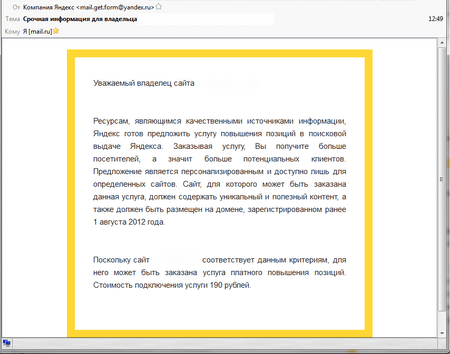

L'anno scorso i criminali informatici hanno cercato di ingannare non solo utenti comuni, ma anche proprietari di siti web. I truffatori inviavano loro email mascherati da messaggi dall'azienda "Yandex", evidentemente prendendo gli indirizzi dei destinatari da database di registrar di domini. Nel loro messaggio i truffatori offrivano, come se a nome di "Yandex", al proprietario di un sito di migliorare la propria posizione nella SERP. Per questo scopo loro avevano creato oltre 500 pagine web, di cui i link sono stati aggiunti dai dipendenti Doctor Web ai database dei siti sconsigliati.

I criminali informatici inviavano email fraudolente non solo a nome di "Yandex", ma anche a nome del registrar di domini "RU-Center". Facendo riferimento a certi cambiamenti nelle regole ICANN, i malintenzionati offrivano agli amministratori di un dominio di creare nella directory radice del sito un file php di contenuto specifico che sarebbe studiato per confermare il diritto d'uso di questo dominio. Il file che i malfattori offrivano di salvare nella directory radice di un sito conteneva un comando che è capace di eseguire codice arbitrario impostato in una variabile.

Un altro metodo di truffa popolare è la proposta di prelievo di somme grandi per cui i criminali chiedono alla vittima di versare loro un piccolo pagamento. L'azienda Doctor Web informava di un simile schema in cui per verificare la disponibilità di un indennizzo assicurativo su un sito fraudolento all'utente veniva offerto di indicare il numero del suo certificato di assicurazione pensionistica o della carta d'identità.

Possiamo supporre che anche in seguito i truffatori sulla rete continueranno ad inventare nuove tecniche di guadagni illegali basati sulla frode.

Minacce ai dispositivi mobili

I dispositivi mobili continuano ad essere bersaglio per i criminali informatici perciò non c'è da meravigliarsi se anche il 2017 è stato segnato dalla comparsa di un grande numero di programmi malevoli e indesiderati. Tra gli obiettivi principali dei malintenzionati c'è di nuovo l'arricchimento illecito e il furto delle informazioni personali.

Come prima, una delle principali minacce sono stati i trojan banker attraverso cui i malfattori ottenevano l'accesso ai conti di clienti di istituti di credito e rubavano impercettibilmente denaro da tali conti. Tra queste applicazioni malevole è degno di nota il trojan Android.Banker.202.origin che risultava incorporato in programmi innocui presenti in Google Play. Android.Banker.202.origin è interessante per il suo schema di attacco a più fasi. Ad avvio estraeva dalle sue risorse un trojan, Android.Banker.1426, che scaricava un altro malware banker. Appunto quest'ultimo rubava le credenziali e altre informazioni confidenziali, necessarie per accedere ai conti degli utenti.

Un banker simile è stato denominato Android.BankBot.233.origin. Esso estraeva dalle sue risorse e installava di nascosto un trojan Android.BankBot.234.origin, il quale ricavava informazioni circa le carte. Questo programma malevolo controllava l'avvio dell'applicazione Play Store e visualizza sopra la sua finestra un modulo fraudolento in cui richiedeva i relativi dati. La particolarità di Android.BankBot.233.origin sta nel fatto che esso cercava di ottenere l'accesso alle funzioni accessibilità (Accessibility Service) dei dispositivi infetti. Attraverso queste funzioni il malware poteva controllare completamente i dispositivi. È grazie all'accesso alla modalità speciale di funzionamento del sistema operativo che Android.BankBot.233.origin installava di nascosto il secondo trojan.

Android.BankBot.211.origin è un altro banker pericoloso e utilizzava anch'esso le funzioni di accessibilità di SO Android. In autonomo, il trojan nominava sé stesso amministratore dispositivo e programma di gestione SMS predefinito. Inoltre, poteva registrare tutto ciò che stava accadendo sullo schermo e catturava schermate ad ogni premuta sulla tastiera. Inoltre Android.BankBot.211.origin visualizzava finestre di phishing per il furto di login e password e trasmetteva ai malintenzionati altri dati segreti.

Il fatto che le applicazioni malevole impiegavano le funzioni di accessibilità di Android le ha rese molto più pericolose ed è diventato una delle principali fasi di evoluzione dei trojan Android nel 2017.

Come prima erano diffusi i trojan che scaricavano e avviavano diverse applicazioni all'insaputa dell'utente. Uno di essi era un malware trovato a gennaio, denominato Android.Skyfin.1.origin, che si integrava nel processo del software Play Store e scaricava applicazioni da Google Play. Android.Skyfin.1.origin aumentava artificialmente il contatore di installazioni e la popolarità delle applicazioni. A luglio gli analisti Doctor Web hanno rilevato un trojan, Android.Triada.231, integrato dai malintenzionati in una delle librerie di sistema di diversi modelli di dispositivi mobili Android. Questo trojan si integrava nei processi di tutte le applicazioni in esecuzione e poteva scaricare e avviare impercettibilmente altri moduli malevoli, impostati in un comando del server di controllo. Gli autori dei virus hanno iniziato ad impiegare un simile meccanismo di infezione di processi nel 2016, e gli specialisti Doctor Web si aspettavano un ulteriore utilizzo di questo vettore di attacco dai criminali informatici.

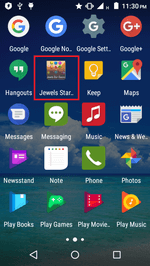

Nel 2017 i proprietari di smartphone e tablet Android di nuovo dovevano far fronte ai trojan che visualizzano pubblicità. Tra di essi c'era un malware, denominato Android.MobiDash.44, che veniva distribuito attraverso Google Play con il pretesto di applicazioni guide a giochi popolari. Questo trojan visualizzava pubblicità invadenti e poteva caricare ulteriori componenti malevoli. Oltre a ciò, sono stati rilevati anche nuovi moduli di pubblicità indesiderati, uno di cui è stato denominato Adware.Cootek.1.origin. Risultava incorporato in una popolare applicazione tastiera e si diffondeva anch'esso attraverso la directory Google Play. Adware.Cootek.1.origin visualizzava annunci e diversi banner.

Di nuovo, nel 2017 i trojan ransomware sono stati una seria minaccia per gli utenti. Queste applicazioni malevole bloccano lo schermo degli smartphone e dei tablet infetti e chiedono il riscatto per lo sblocco. Le somme richieste dagli autori dei virus possono arrivare a diverse centinaia e persino migliaia di dollari. Durante i 12 mesi passati i prodotti antivirus Dr.Web per Android hanno rilevato questo tipo di trojan sui dispositivi degli utenti oltre 177.000 volte.

Tra i ransomware Android rilevati l'anno scorso c'era uno denominato Android.Locker.387.origin che risultava nascosto in un'applicazione di ottimizzazione e "ripristino" della batteria. Un altro locker dello schermo per Android, denominato Android.Encoder.3.origin, non solo bloccava lo schermo dei dispositivi attaccati, ma anche cifrava file. Il trojan Android.Banker.184.origin, oltre alla cifratura, cambiava la password di sblocco dello schermo.

Inoltre, nel 2017 sono state trovate parecchie minacce nella directory Google Play. Ad aprile c'è stato trovato il trojan Android.BankBot.180.origin, un programma che rubava login e password di accesso agli account del banking ed intercettava gli SMS con i codici di verifica. Qualche tempo dopo è stato rilevato il trojan Android.Dvmap.1.origin che cercava di ottenere i permessi di root per installare in modo impercettibile il componente malevolo Android.Dvmap.2.origin. Esso scaricava ulteriori moduli del trojan.

All'inizio di luglio gli analisti Doctor Web hanno rilevato in Google Play il programma malevolo Android.DownLoader.558.origin che scaricava e avviava componenti aggiuntivi in modo impercettibile. Lo stesso mese nella directory è stato trovato il trojan Android.RemoteCode.85.origin che scaricava un plugin malevolo studiato per il furto di messaggi SMS.

L'autunno scorso gli specialisti in sicurezza informatica hanno trovato in Google Play il trojan Android.SockBot.5 che trasformava gli smartphone e i tablet infetti in server proxy. Qualche tempo dopo nella directory è stato rilevato un downloader che scaricava diversi software e offriva agli utenti di installarli. Questo trojan è stato denominato Android.DownLoader.658.origin. Inoltre, tra le applicazioni malevole rilevate in Google Play c'era un software potenzialmente dannoso, Program.PWS.1, di cui Doctor Web ha parlato in una delle sue pubblicazioni. Questo software consentiva di accedere ai social network russi "VKontakte" e "Odnoklassniki" bloccati nel territorio di Ucraina, però non cifrava i dati trasmessi, inclusi i login e le password.

Lo scorso anno i malfattori attaccavano i proprietari di dispositivi mobili Android anche utilizzando trojan spioni. In particolare, questi programmi malevoli includevano i trojan Android.Chrysaor.1.origin e Android.Chrysaor.2.origin, nonché Android.Lipizzan.2, che rubavano messaggi in popolari programmi di comunicazione online, messaggi SMS, tenevano traccia delle coordinate dei dispositivi infetti e trasmettevano ai criminali informatici altri dati segreti. Un altro programma spione è stato denominato Android.Spy.377.origin. Accettava comandi attraverso il protocollo Telegram e possedeva un'ampia gamma di funzioni. Per esempio, il trojan poteva inviare SMS con un testo prestabilito sui numeri impostati dagli autori dei virus, raccoglieva informazioni su tutti i file disponibili e inviava qualsiasi di essi su un server di gestione. Inoltre, Android.Spy.377.origin poteva effettuare chiamate e monitorare la posizione degli smartphone e dei tablet.

Tra i programmi malevoli per dispositivi mobili sono stati rilevati anche nuovi trojan di mining, per esempio Android.CoinMine.3, il quale estraeva la criptovaluta Monero.

Prospettive e probabili tendenze

Quest'anno, come in precedenza, i cryptolocker e trojan banker saranno il più grande pericolo per gli utenti. Possiamo aspettarci la comparsa di nuovi worm cryptolocker che utilizzano per la diffusione errori e falle nel sistema operativo e nei protocolli di rete.

Con ogni probabilità, nel 2018 non diminuirà il numero di programmi malevoli per la piattaforma Android – al momento non viene osservata alcuna tendenza alla diminuzione dell'attività degli autori dei virus "mobili". Nonostante tutte le misure di sicurezza adottate, i trojan per smartphone e tablet Android compariranno nella directory Google Play, nonché nei firmware di fabbrica di alcuni dispositivi. Il pericolo maggiore per gli utenti sarà rappresentato dai trojan del mobile banking che sono in grado di rubare fondi direttamente da conti in organizzazioni finanziarie di credito, e inoltre dai locker dello schermo e dai cryptolocker.

Tra i trojan downloader che vengono distribuiti in messaggi malevoli ovviamente prevarranno script di piccoli dimensioni, scritti con l'utilizzo della sintassi VBScript, Java Script, Power Shell. Già adesso ci sono parecchi script simili che vengono rilevati nei messaggi di posta elettronica dai prodotti antivirus Dr.Web. Compariranno nuovi metodi per estrarre criptovalute senza il consenso esplicito degli utenti. Si può affermare con certezza: nel 2018 il numero di minacce alla sicurezza informatica non diminuirà.