Trojan banker attacca utenti europei di dispositivi Android

Minacce attuali di virus | Notizie "calde" | Sulle minacce mobile | Tutte le notizie | Sui virus

16 novembre 2018

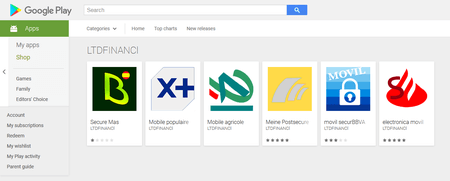

Il trojan, denominato Android.Banker.2876, veniva distribuito sotto l'apparenza delle applicazioni ufficiali di alcune istituzioni creditizie europee: le spagnole Bankia, Banco Bilbao Vizcaya Argentaria (BBVA) e Santander, le francesi Credit Agricole e Groupe Banque Populaire, e inoltre la tedesca Postbank. In totale, i nostri specialisti hanno rilevato 6 varianti di Android.Banker.2876. Tutte sono state prontamente rimosse da Google Play dopo una segnalazione a Google da parte di Doctor Web.

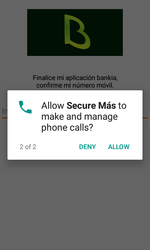

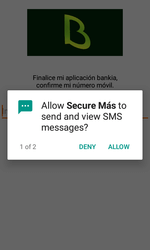

Dopo che il trojan viene avviato dall'utente, esso chiede l'accesso alla gestione e all'effettuazione di chiamate, nonché all'invio e alla ricezione di messaggi SMS. E sui dispositivi con una versione del sistema operativo Android inferiore alla 6.0 tali permessi vengono concessi in automatico durante l'installazione del programma malevolo. Un esempio di tale richiesta è mostrato nelle immagini di seguito:

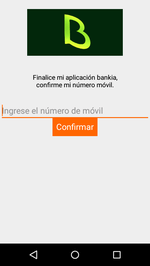

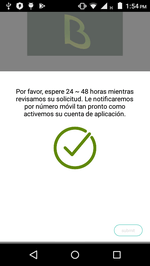

Android.Banker.2876 raccoglie e invia al database cloud Firebase le informazioni confidenziali - il numero di cellulare e i dati della SIM, nonché una serie di informazioni tecniche sul dispositivo mobile - dopodiché notifica i malintenzionati su un'infezione riuscita. Quindi il trojan visualizza una finestra con un messaggio in cui con il pretesto di ulteriore utilizzo del programma viene chiesto alla potenziale vittima di indicare un numero di telefono. Ciascuna variante del banker è destinata a un pubblico specifico. Per esempio, se il trojan imita un'applicazione di una banca spagnola, sono in spagnolo l'interfaccia di Android.Banker.2876 e il testo visualizzato.

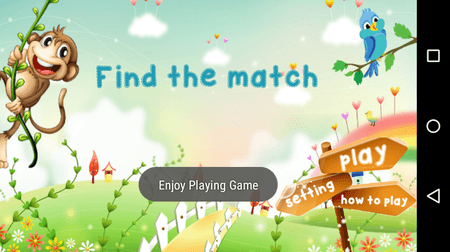

Il numero inserito dalla vittima viene trasmesso al database cloud, e l'utente vede un altro messaggio. In esso si tratta della necessità di attendere la conferma della "registrazione". Qui viene anche visualizzato un pulsante "Submit", dopo un clic su cui viene inaspettatamente avviato un gioco incorporato in Android.Banker.2876.

Se prima il trojan è riuscito a caricare le informazioni circa il dispositivo mobile, nasconde la sua icona dalla schermata principale e in seguito si avvia in modalità celata in automatico all'accensione dello smartphone o tablet infetto.

Android.Banker.2876 intercetta tutti gli SMS in arrivo e salva il loro contenuto in un database locale. Inoltre, il testo dei messaggi viene caricato nel database Firebase e viene duplicato in SMS inviati a un numero di cellulare dei criminali informatici. Come risultato, i malintenzionati possono ottenere le password monouso di conferma di operazioni bancarie e altre informazioni confidenziali che possono essere utilizzate per condurre attacchi di phishing. Oltre a ciò, i numeri di telefono che vengono raccolti dal trojan possono essere utili per gli autori di virus per organizzare varie campagne fraudolente.

Tutte le varianti conosciute di Android.Banker.2876 vengono rilevate e rimosse dai prodotti antivirus Dr.Web per Android e quindi non rappresentano alcun pericolo per i nostri utenti.

#Android, #Google_Play, #trojan_banker, #phishing, #frode

Il tuo Android ha bisogno di protezione

Utilizza Dr.Web

- Il primo antivirus russo per Android

- Oltre 140 milioni di scaricamenti solo da Google Play

- Gratis per gli utenti dei prodotti Dr.Web per privati.