Trojan "clicker" viene distribuito con il pretesto del programma DynDNS

Minacce attuali di virus | Notizie "calde" | Tutte le notizie | Sui virus

23 novembre 2018

Di per sé, il Trojan.Click3.27430 non è di particolare interesse: è un comune trojan "clicker" utilizzato per aumentare artificialmente il traffico di siti web con falsi click. Molto più curioso è il metodo usato dai malfattori per installare questo programma malevolo sui dispositivi di potenziali vittime.

Il pubblico di destinazione di questo trojan sono utenti del programma DynDNS il quale consente di associare un sottodominio a un computer che non ha un indirizzo IP statico. L'autore di virus ha creato in Internet la pagina dnsip.ru da cui sarebbe possibile scaricare gratis questo programma. Inoltre, gli appartiene il dominio dns-free.com, da cui i visitatori vengono reindirizzati in automatico sul sito dnsip.ru.

Dal suddetto sito si può davvero scaricare un certo archivio. In esso è contenuto un file eseguibile setup.exe il quale in realtà è un downloader, invece di essere il programma di installazione di DynDNS. In questo downloader è conservato il nome di un file che viene scaricato da Internet il quale nel campione analizzato si chiama Setup100.arj.

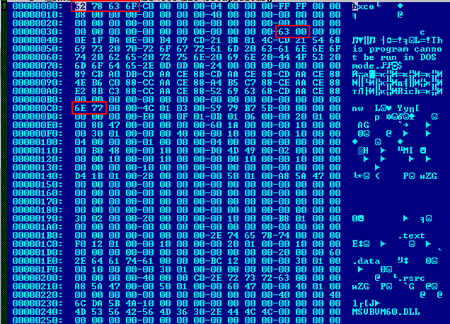

Nonostante l'estensione "parlante", Setup100.arj non è un archivio ARJ, ma un file eseguibile MZPE in cui l'autore di virus ha modificato tre valori in modo che non venga riconosciuto come MZPE dagli strumenti di analisi automatizzati e altre applicazioni.

In primo luogo, esso disattiva Windows Defender utilizzando PowerShell e apporta modifiche ai record del registro che sono responsabili dell'esecuzione di questo programma.

Quindi il dropper salva nella cartella System32 i file instsrv.exe, srvany.exe, dnshost.exe e yandexservice.exe. Instsrv.exe, srvany.exe e dnshost.exe sono utility Microsoft studiate per la creazione di servizi definiti dall'utente in Windows, e yandexservice.exe è il trojan stesso Trojan.Click3.27430. Quindi il dropper registra come servizio con il nome "YandexService" il file eseguibile yandexservice.exe in cui sono realizzate tutte le funzionalità malevole del Trojan.Click3.27430. Durante il processo di installazione viene configurato l'avvio automatico di questo servizio insieme al caricamento di Windows. Dopo aver salvato su disco e avviato il servizio malevolo, il dropper installa la vera applicazione DynDNS. Così, se in seguito l'utente deciderà di disinstallare l'applicazione dal computer infetto, verrà eliminato solo il programma DynDNS stesso, e il Trojan.Click3.27430 rimarrà nel sistema e continuerà le sue attività malevole.

Gli analisti di virus hanno esaminato anche un altro componente del trojan, realizzato sotto forma di un file eseguibile chiamato dnsservice.exe, il quale anche viene installato sul computer infetto come servizio Windows con il nome "DNS-Service". Le seguenti righe di debug che l'autore di virus ha dimenticato di eliminare nei suoi programmi malevoli lo tradiscono:

C:\Boris\Программы\BDown\Project1.vbp

C:\Boris\Программы\BarmashSetService\Project1.vbp

C:\Boris\Программы\Barmash.ru.new\Project1.vbp

C:\Boris\Программы\Barmash_ru_Restarter3\Project1.vbp

Questo componente viene distribuito sotto forma di un file mascherato dall'archivio dnsservice.arj dal sito barmash.ru.

Tutte le varianti del Trojan.Click3.27430 attualmente conosciute vengono rilevate e rimosse da Antivirus Dr.Web, e i siti dnsip.ru, dns-free.com e barmash.ru sono presenti nei database delle risorse internet non raccomandate del monitoraggio del traffico web SpIDer Gate.

Secondo le informazioni raccolte dagli analisti Doctor Web, per oggi circa 1400 utenti risultano colpiti da questo trojan, e i primi casi di infezione risalgono al 2013. Un elenco completo di indicatori di compromissione può essere trovato qui.

#clicker #trojan