Rischi e minacce sull'Internet delle cose (IoT)

Notizie "calde" | Tutte le notizie | Sui virus

17 luglio 2019

Introduzione

Oggi hanno accesso a Internet non solo computer, smartphone, tablet e router, ma anche smart tv, telecamere per la videosorveglianza, smartwatch, frigoriferi, auto, fitness tracker, videoregistratori e persino giocattoli. I dispositivi dell'Internet delle cose sono già diversi miliardi, e il loro numero cresce ogni anno.

Molti di essi sono scarsamente protetti o addirittura non protetti da attacchi. Ad esempio, per la connessione ad essi possono essere utilizzate coppie "login — password" semplici o note a tutti che vengono impostate di default su centinaia di migliaia di modelli. I loro proprietari o non pensano a cambiare le impostazioni di fabbrica o non possono farlo a causa delle limitazioni imposte dai produttori stessi. I malintenzionati ottengono l'accesso a tali dispositivi in un modo relativamente facile utilizzando la selezione delle combinazioni a dizionario (il cosiddetto metodo "forza bruta", brute force). Inoltre, possono sfruttare le vulnerabilità dei sistemi operativi installati sui dispositivi.

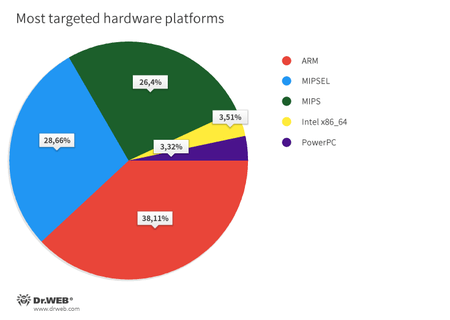

Dal 2016 l'azienda Doctor Web segue da vicino le minacce del segmento Internet delle cose. A questo scopo, i nostri specialisti hanno creato una rete di esche specializzate — honeypot (letteralmente: barattolo di miele). Queste trappole simulano vari tipi di dispositivi elettronici intelligenti e registrano i tentativi di infettarli. Gli honeypot corrispondono a diverse piattaforme hardware contemporaneamente, tra cui ARM, MIPS, MIPSEL, PowerPC e Intel x86_64. Consentono di tracciare i vettori di attacco, rilevare e analizzare i nuovi campioni di programmi malevoli, migliorarne i meccanismi di rilevamento e contrastarli più efficacemente.

In questo materiale sono presentate informazioni sugli attacchi ai dispositivi smart rilevati, nonché sulle minacce IoT più diffuse.

Statistiche

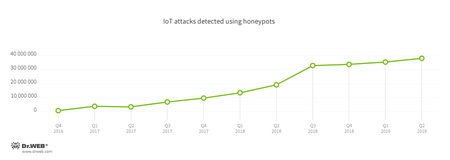

All'inizio dell'osservazione gli analisti di virus registravano un'attività relativamente bassa dei programmi malevoli mirati ai dispositivi dell'Internet delle cose. Nei primi quattro mesi del 2016 gli specialisti Doctor Web hanno rilevato 729.590 attacchi, ma solo un anno dopo ne sono stati rilevati 32 volte di più: 23.741.581. Dopo altri 12 mesi ce n'erano già 99.199.434. Per quanto riguarda l'anno in corso, nel solo primo semestre sono stati commessi 73.513.303 attacchi — quasi tanto quanto in tutto il 2018.

La dinamica del rilevamento degli attacchi tramite gli honeypot è mostrata nel grafico:

In meno di tre anni il numero di tentativi di hacking e infezione dei dispositivi IoT è aumentato del 13.497%

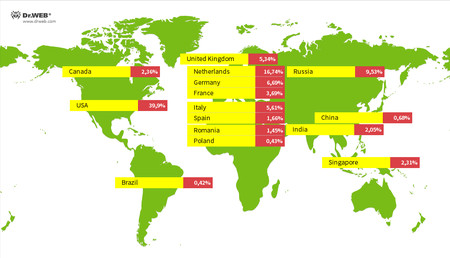

Gli attacchi ai dispositivi intelligenti venivano eseguiti da indirizzi IP situati in più di 50 paesi. Il più delle volte questi erano gli USA, i Paesi Bassi, Russia, Germania, Italia, Gran Bretagna, Francia, Canada, Singapore, India, Spagna, Romania, Cina, Polonia e Brasile.

La distribuzione geografica delle fonti di attacco e la relativa percentuale sono mostrare nel seguente grafico:

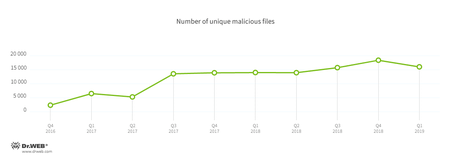

Dopo aver compromesso i dispositivi, i malintenzionati possono caricare su di essi uno o più trojan. In totale, i file malevoli unici rilevati dalle nostre trappole durante l'osservazione sono stati 131.412. La dinamica di rilevamento è mostrata di seguito.

I dispositivi smart funzionano su architetture di processore diverse, e molti dei programmi malevoli hanno versioni per più piattaforme hardware contemporaneamente. Tra quelli simulate dai nostri honeypot, il più delle volte vengono attaccati i dispositivi con i processori ARM, MIPSEL e MIPS. Questo è chiaramente visibile nel diagramma:

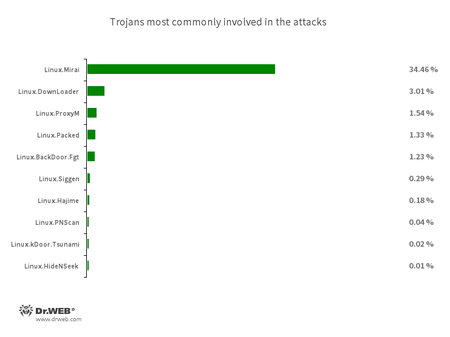

Secondo le statistiche ottenute dagli honeypot, i programmi malevoli più attivi sono i campioni della famiglia Linux.Mirai cui corrisponde oltre il 34% degli attacchi. Quindi seguono i downloader Linux.DownLoader (il 3% degli attacchi) e i trojan Linux.ProxyM (l'1,5% degli attacchi). La top ten include anche le applicazioni malevole Linux.Hajime, Linux.BackDoor.Fgt, Linux.PNScan, Linux.BackDoor.Tsunami e Linux.HideNSeek. La percentuale dei trojan più attivi è presentata nell'illustrazione seguente:

I programmi malevoli per dispositivi intelligenti possono essere suddivisi in diverse categorie di base secondo le loro funzionalità principali:

- trojan studiati per eseguire attacchi DDoS (esempio: Linux.Mirai);

- trojan che diffondono, caricano e installano altre applicazioni malevole e componenti ausiliari (esempio: Linux.DownLoader, Linux.MulDrop);

- trojan che consentono di gestire in remoto i dispositivi infetti (esempio: Linux.BackDoor);

- trojan che trasformano i dispositivi in server proxy (esempio: Linux.ProxyM, Linux.Ellipsis.1, Linux.LuaBot);

- trojan studiati per il mining di criptovalute (esempio: Linux.BtcMine);

- altri.

Tuttavia, la maggior parte dei moderni programmi malevoli è minacce multifunzione che possono includere contemporaneamente più funzionalità.

Tendenze nel campo delle minacce per dispositivi smart

- A causa dell'accessibilità del codice sorgente dei trojan come Linux.Mirai, Linux.BackDoor.Fgt, Linux.BackDoor.Tsunami ecc., sta aumentando il numero di nuovi programmi malevoli.

- Compaiono sempre più applicazioni malevole scritte in linguaggi di programmazione poco comuni, ad esempio, Go e Rust.

- I malintenzionati hanno accesso alle informazioni sulle numerose vulnerabilità, lo sfruttamento delle quali aiuta a infettare i dispositivi intelligenti.

- Continuano a essere ricercati i programmi per il mining delle criptovalute (prevalentemente Monero) sui dispositivi IoT.

Di seguito sono riportate informazioni sui trojan per l'Internet delle cose più diffusi e più degni di nota.

Di seguito sono riportate informazioni sui trojan per l'Internet delle cose più diffusi e più degni di nota.

Linux.Mirai

Linux.Mirai — uno dei trojan più attivi che attaccano i dispositivi IoT. La prima versione di questa applicazione malevola è comparsa a maggio 2016. Qualche tempo dopo il suo codice sorgente è stato pubblicato in accesso libero, la ragione per cui ne sono emerse rapidamente molte versioni create da diversi autori di virus. Oggi Linux.Mirai — uno dei trojan più attivi che attaccano i dispositivi IoT. La prima versione di questa applicazione malevola è comparsa a maggio 2016. Qualche tempo dopo il suo codice sorgente è stato pubblicato in accesso libero, la ragione per cui ne sono emerse rapidamente molte versioni create da diversi autori di virus. Oggi

Dopo aver infettato il dispositivo target, Linux.Mirai si connette al server di gestione e attende ulteriori comandi. La funzione principale di questo trojan è quella di condurre attacchi DDoS.

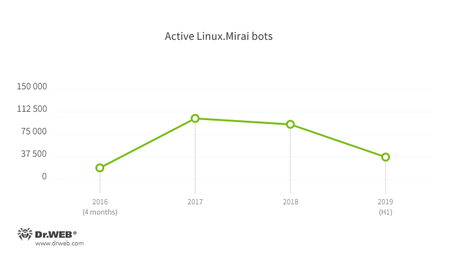

Il seguente grafico mostra la dinamica del rilevamento tramite gli honeypot delle copie attive di questa applicazione malevola:

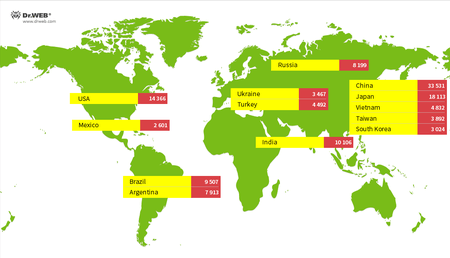

Le varie versioni di Linux.Mirai sono particolarmente attive in Cina, Giappone, Stati Uniti, India e Brasile. Di seguito sono riportati i paesi in cui durante le osservazioni è stato registrato il numero massimo di bot di questa famiglia.

Linux.Hajime

Un altro malware pericoloso che infetta dispositivi smart è Linux.Hajime. Questo trojan è noto agli analisti di virus a partire dalla fine dell'anno 2016. Funziona sulle architetture ARM, MIPS e MIPSEL e svolge la funzione del worm di rete diffondendosi tramite il protocollo Telnet. I dispositivi infettati vengono inclusi in una botnet decentralizzata P2P e vengono utilizzati per compromettere ulteriori oggetti disponibili sulla Rete. Il malware blocca l'accesso di altri programmi malevoli ai dispositivi compromessi chiudendo le porte 23, 7547, 5555 e 5358.

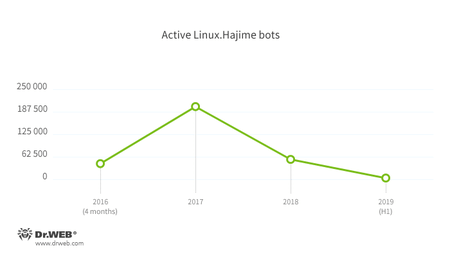

Il picco di attività di Linux.Hajime è stato alla fine del 2016 — l'inizio del 2017 quando le copie simultaneamente attive dei trojan di questa famiglia erano più di 43.000. Dopo questo periodo l'attività dei programmi malevoli è calata e continua a diminuire. Adesso il numero di bot attivi di Linux.Hajime non supera alcune centinaia.

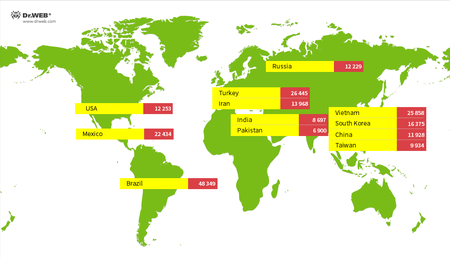

Questi trojan sono più diffusi nel Brasile, Turchia, Vietnam, Messico e Corea del Sud. Nella mappa sono mostrati i paesi con il numero massimo di trojan Linux.Hajime attivi che sono stati registrati in tutto il tempo delle osservazioni.

Linux.BackDoor.Fgt

La top five dei trojan progettati per l'infezione di dispositivi IoT include Linux.BackDoor.Fgt che si diffonde da autunno 2015. Le diverse versioni di questa applicazione malevola supportano il funzionamento sulle architetture MIPS, SPARC ecc. e funzionano nell'ambiente SO Linux. Il codice sorgente di Linux.BackDoor.Fgt è in accesso libero per cui è così popolare tra gli autori di virus.

Questi backdoor si diffondono tramite i protocolli Telnet ed SSH indovinando i login e le password per l'accesso agli oggetti da attaccare. L'obiettivo principale di questi trojan è quello di condurre attacchi DDoS e controllare in remoto i dispositivi infettati.

Linux.ProxyM

Il trojan Linux.ProxyM è uno dei programmi malevoli che i malintenzionati utilizzano per mantenere l'anonimato su Internet. Avvia sui dispositivi Linux infetti un server proxy SOCKS attraverso cui i criminali informatici fanno passare il traffico di rete. Gli specialisti Doctor Web hanno rilevato le prime versioni di Linux.ProxyM a febbraio 2017, e questo trojan continua a essere attivo.

Linux.Ellipsis.1

Linux.Ellipsis.1 — un altro trojan studiato per trasformare in proxy i dispositivi dell'Internet delle cose e i computer con SO Linux. È stato "catturato" dagli analisti Doctor Web nel 2015. Dopo l'avvio rimuove i file dei log e ne blocca la nuova creazione, rimuove alcune utility di sistema, e inoltre, vieta al dispositivo di stabilire connessioni con determinati indirizzi IP. Se il trojan rileva traffico sospetto da uno degli indirizzi, inserisce anche questo IP sulla back list. Inoltre, su comando del server di gestione, Linux.Ellipsis.1 termina le applicazioni che si collegavano agli indirizzi vietati.

Linux.LuaBot

L'azienda Doctor Web ha rilevato le prime versioni dei trojan della famiglia Linux.LuaBot nel 2016. Queste applicazione malevole sono scritte nel linguaggio di scripting Lua e supportano i dispositivi con l'architettura Intel x86_64, MIPS, MIPSEL, Power PC, ARM, SPARC, SH4 e M68k. Consistono in diverse decine di moduli di script, ognuno dei quali svolge un compito specifico. I trojan sono in grado di ricevere dal server di gestione aggiornamenti di questi moduli e di scaricarne di nuovi. Linux.LuaBot nel 2016. Queste applicazione malevole sono scritte nel linguaggio di scripting Lua e supportano i dispositivi con l'architettura Intel x86_64, MIPS, MIPSEL, Power PC, ARM, SPARC, SH4 e M68k. Consistono in diverse decine di moduli di script, ognuno dei quali svolge un compito specifico. I trojan sono in grado di ricevere dal server di gestione aggiornamenti di questi moduli e di scaricarne di nuovi.

Linux.BtcMine.174

Per i malintenzionati il mining di criptovalute è una delle principali ragioni per infettare dispositivi IoT. In questo compito li aiutano i trojan della famiglia Linux.BtcMine e anche altre applicazioni malevole. Uno di tali trojan — Linux.BtcMine.174 — è stato trovato dagli specialisti Doctor Web alla fine del 2018. È studiato per la produzione di Monero (XMR). Linux.BtcMine.174 è uno script elaborato nel linguaggio di interprete comandi sh. Se non viene avviato con i permessi di root, il trojan cerca di aumentare i suoi privilegi tramite diversi exploit.

Linux.BtcMine.174 cerca i processi dei software antivirus e tenta di terminarli e anche di rimuovere i file di questi programmi dal dispositivo. Quindi scarica e lancia diversi componenti aggiuntivi, tra cui un backdoor e un modulo rootkit, dopo di che avvia nel sistema un programma per il mining.

cerca i processi dei software antivirus e tenta di terminarli e anche di rimuovere i file di questi programmi dal dispositivo. Quindi scarica e lancia diversi componenti aggiuntivi, tra cui un backdoor e un modulo rootkit, dopo di che avvia nel sistema un programma per il mining.

Linux.MulDrop.14

I trojan della famiglia Linux.MulDrop vengono utilizzati per distribuire e installare altre applicazioni malevole. Funzionano su molti architetture hardware e tipi di dispositivi, però nel 2017 gli analisti Doctor Web hanno rilevato un trojan, Linux.MulDrop.14, che eseguiva attacchi mirati ai computer Raspberry Pi. Questo programma dropper è uno script nel cui corpo si conserva in forma cifrata un programma per il mining di criptovalute. Dopo l'avvio il trojan decomprime ed esegue il programma miner, dopo di che cerca di infettare altri dispositivi disponibili nell'ambiente di rete. Per evitare che i "concorrenti" accedano alle risorse del dispositivo infetto, Linux.MulDrop.14 blocca la porta di rete 22.

Linux.HideNSeek

Il malware Linux.HideNSeek infetta dispositivi smart, computer e server con SO Linux unendoli in una botnet decentralizzata. Per diffondersi, questo trojan genera indirizzi IP e cerca di connettersi ad essi utilizzando la selezione dei login e delle password a dizionario, nonché una lista di combinazioni di credenziali conosciute. Inoltre, è in grado di sfruttare diverse vulnerabilità hardware. Linux.HideNSeek può essere utilizzato per controllare in remoto i dispositivi infetti: eseguire i comandi dei malintenzionati, copiare i file, ecc.

Linux.BrickBot

A differenza della maggior parte degli altri programmi malevoli, i trojan Linux.BrickBot non sono progettati per ricavare un profitto. Questi sono programmi per il vandalismo, pensati per mettere fuori uso i computer e dispositivi smart, sono conosciuti dal 2017.

I trojan Linux.BrickBot cercano di infettare i dispositivi tramite il protocollo Telnet indovinando i login e le password. Quindi tentano di cancellare i dati dai moduli di memoria permanente, resettano le impostazioni di rete, bloccano tutte le connessioni ed eseguono il riavvio. Come risultato, per ripristinare l'operatività degli oggetti danneggiati sarà necessario cambiarne il firmware o persino componenti. Questi trojan sono rari ma estremamente pericolosi.

Alla fine di giugno 2019 si è diffuso il trojan Linux.BrickBot.37, anche conosciuto come Silex. Agiva in modo simile agli altri campioni della famiglia Linux.BirckBot — cancellava i dati dalle unità di memoria dei dispositivi, rimuoveva le impostazioni di rete ed eseguiva il riavvio, dopo di che i dispositivi non potevano già essere accesi correttamente e non erano più operativi. Le nostre trappole hanno registrato oltre 2600 attacchi di questo trojan.

Conclusione

Milioni di dispositivi high-tech che sono sempre più utilizzati nella vita di tutti i giorni sono in realtà piccoli computer con difetti loro inerenti. Sono esposti ad attacchi simili e hanno vulnerabilità, ma a causa delle caratteristiche e delle limitazioni, può essere molto più difficile o addirittura impossibile proteggerli. Inoltre, molti utenti non sono pienamente consapevoli dei potenziali rischi e percepiscono ancora i dispositivi intelligenti come "giocattoli" sicuri e pratici.

Il mercato dell'Internet delle cose si sta attivamente sviluppando e ripete in molti modi la situazione con la diffusione di massa dei personal computer quando i metodi di contrasto alle relative minacce stavano appena prendendo forma e iniziavano a essere migliorati. Mentre i produttori e i proprietari di dispositivi intelligenti si stanno adattando alle nuove realtà, i malintenzionati hanno enormi opportunità per commettere attacchi. Pertanto, nel prossimo futuro possiamo aspettarci la comparsa di nuovi programmi malevoli per l'Internet delle cose.

L'azienda Doctor Web continua a monitorare la situazione con la diffusione dei trojan e delle altre minacce IoT e informerà gli utenti su tutti gli eventi interessanti in questo campo. I prodotti antivirus Dr.Web rilevano e rimuovono con successo i programmi malevoli elencati nella panoramica.