Clicker Android iscrive gli utenti a servizi a pagamento

Notizie "calde" | Sulle minacce mobile | Tutte le notizie | Sui virus

17 ottobre 2019

Gli analisti di virus hanno individuato più versioni di questo malware, che sono state chiamate Android.Click.322.origin, Android.Click.323.origin e Android.Click.324.origin. Per nascondere il loro vero scopo, nonché per ridurre la probabilità di rilevamento del trojan, i malintenzionati hanno usato diversi metodi. Primo, hanno integrato il clicker in applicazioni innocue: fotocamere e raccolte di immagini che eseguivano le funzioni dichiarate. Come risultato, gli utenti e gli esperti di sicurezza informatica non avevano motivo di considerarle come una minaccia.

Secondo, tutti i programmi malevoli erano protetti dal packer commerciale Jiagu il quale ostacola il rilevamento antivirus e l'analisi del codice. Pertanto, il trojan aveva maggiori probabilità di evitare il rilevamento da parte della protezione incorporata Google Play.

Terzo, gli autori di virus hanno cercato di mascherare il trojan da note librerie pubblicitarie e analitiche. Dopo essere stato aggiunto ai programmi veicolo, esso si integrava negli SDK Facebook e Adjust nascondendosi tra i loro componenti.

Inoltre, il clicker attaccava gli utenti in modo selettivo: non eseguiva azioni malevole se la potenziale vittima non era abitante di uno dei paesi che interessavano ai malintenzionati.

Sotto sono riportati esempi di applicazioni con il trojan incorporato:

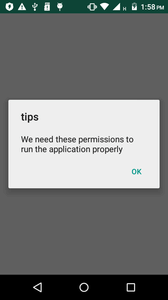

Dopo l'installazione e l'avvio il clicker (qui di seguito prendiamo come esempio la versione Android.Click.322.origin) cerca di ottenere l'accesso alle notifiche del sistema operativo mostrando la seguente richiesta:

Se l'utente accetta di concedere le autorizzazioni richieste, il trojan potrà nascondere tutte le notifiche su SMS in arrivo e intercettare i testi dei messaggi.

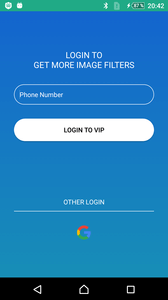

Quindi il clicker trasmette sul server di gestione i dati tecnici sul dispositivo infettato e controlla il numero di serie della scheda SIM della vittima. Se la SIM corrisponde a uno dei paesi target, Android.Click.322.origin invia sul server informazioni sul numero di telefono associato. Agli utenti da determinati paesi il clicker mostra una finestra di phishing in cui chiede loro di inserire il numero o accedere all'account Google:

Se invece la SIM della vittima non appartiene a un paese di interesse per i malintenzionati, il trojan non esegue alcun'azione e cessa l'attività malevola. Le versioni del clicker esaminate attaccano gli abitanti dei seguenti paesi:

- Austria

- Italia

- Francia

- Thailandia

- Malaysia

- Germania

- Qatar

- Polonia

- Grecia

- Irlanda

Dopo aver trasmesso informazioni sul numero, Android.Click.322.origin attende un comando dal server di gestione. Il server invia al trojan task in cui sono contenuti gli indirizzi di siti web da caricare e un codice in formato JavaScript. Questo codice viene utilizzato per gestire il clicker attraverso l'interfaccia JavascriptInterface, visualizzare notifiche push sul dispositivo, effettuare clic su pagine web e altre azioni.

Una volta ha l'indirizzo di un sito, Android.Click.322.origin lo apre in una WebView invisibile in cui viene anche caricato lo JavaScript precedentemente ottenuto con i parametri per i clic. Dopo aver aperto un sito con servizi premium, il trojan fa clic in automatico sui link e pulsanti necessari. Quindi riceve i codici di verifica da SMS e conferma in autonomo l'abbonamento.

Nonostante il clicker non abbia la funzione di gestione degli SMS e l'accesso ai messaggi, bypassa questa restrizione. Ciò avviene nel seguente modo. Un servizio software trojan monitora le notifiche dall'applicazione di gestione degli SMS impostata di default. Quando arriva un messaggio, il servizio nasconde la notifica di sistema corrispondente. Quindi estrae da essa informazioni sull'SMS ricevuto e le trasmette al ricevitore di trasmissione trojan. Come risultato, l'utente non vede alcuna notifica su SMS in arrivo e non sa nulla di quanto sta accadendo. Scoprirà di avere un abbonamento solo quando i soldi inizieranno a scomparire dal suo conto o quando aprirà il menu dei messaggi e vedrà gli SMS relativi al servizio premium.

Dopo una richiesta degli specialisti Doctor Web all'azienda Google, le applicazioni malevole rilevate sono state rimosse da Google Play. Tutte le versioni conosciute di questo clicker vengono rilevate e rimosse con successo tramite i prodotti antivirus Dr.Web per Android e quindi non rappresentano alcuna minaccia per i nostri utenti.

Informazioni su Android.Click.322.origin

#Android, #Google_Play, #clicker, #abbonamento_a_pagamento

Il tuo Android ha bisogno di protezione.

Utilizza Dr.Web

- Il primo antivirus russo per Android

- Oltre 140 milioni di download solo da Google Play

- Gratis per gli utenti dei prodotti Dr.Web per privati