Torna alla lista delle notizie

24 marzo 2020

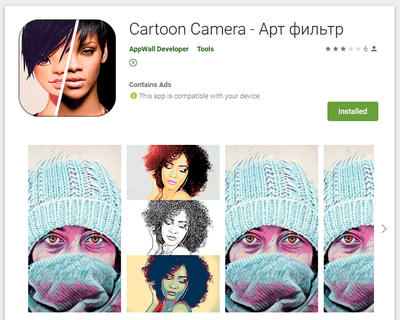

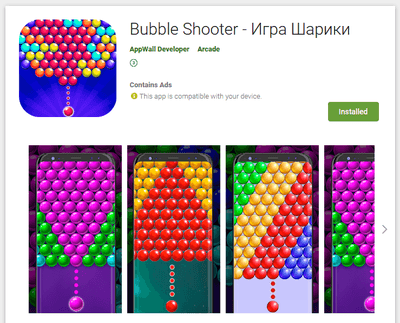

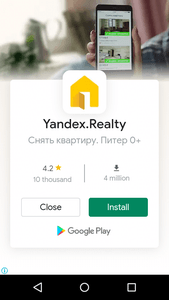

Il trojan, denominato Android.Circle.1, si diffondeva sotto le mentite spoglie di raccolte di immagini, programmi con oroscopi, app per incontri online, software di fotoritocco, giochi e utility di sistema. I nostri specialisti hanno rilevato 18 app trojan con un totale di oltre 700.000 installazioni. Dopo una richiesta di Doctor Web a Google, tutte queste app sono state eliminate da Google Play. Inoltre, è stata revocata la delega per i domini dei server di gestione di Android.Circle.1.

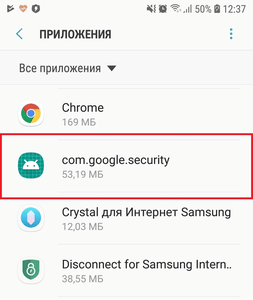

Esempi dei trojan trovati sono mostrati nelle immagini seguenti:

Queste applicazioni esternamente sembravano innocue ed eseguivano le funzionalità dichiarate, quindi gli utenti non avevano alcun motivo di sospettare un rischio al loro interno. Inoltre, dopo l'installazione alcune di esse si spacciavano per componenti di sistema importanti, il che forniva ulteriore protezione contro l'eventuale rimozione.

Android.Circle.1 — bot che esegue azioni malevole in risposta al comando dei malintenzionati. Nel programma malevolo le funzionalità bot sono implementate attraverso una libreria incorporata con il codice sorgente open source BeanShell. È un interprete di codice Java con funzionalità di linguaggio di scripting basato su Java, permette di eseguire codice "al volo". All'avvio il programma malevolo si connette al server di gestione, trasmette informazioni circa il dispositivo infettato e attende la ricezione di task.

Android.Circle.1 riceve task attraverso il servizio Firebase. Il trojan li salva in un file di configurazione, estrae da essi script BeanShell con comandi e quindi li esegue. Gli analisti di virus Doctor Web hanno registrato i seguenti task ricevuti dal programma malevolo:

- eliminare l'icona dell'app trojan dalla lista delle app nel menu della schermata principale;

- eliminare l'icona dell'app trojan e caricare nel browser il link specificato nel comando;

- effettuare un click sul sito caricato;

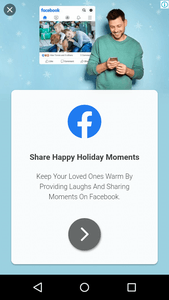

- visualizzare un banner pubblicitario.

Dunque, l'obiettivo principale di Android.Circle.1 è visualizzare annunci e caricare vari siti su cui il trojan simula le azioni utente. Ad esempio, può andare su link su siti e fare click su banner pubblicitari e altri elementi interattivi (funzionalità clicker).

Ma questa è solo una parte delle funzionalità disponibili per il bot. Effettivamente, il trojan può caricare ed eseguire qualsiasi codice, limitato dalle sole autorizzazioni di sistema disponibili per il software in cui è incorporato. Ad esempio, se il server impartisce il comando corrispondente, Android.Circle.1 potrà caricare una WebView con un sito fraudolento o malevolo per condurre attacchi di phishing. E l'esecuzione di codice di terze parti tramite le applicazioni pubblicate su Google Play è una violazione diretta delle regole dello store di applicazioni.

Di seguito è riportato un esempio di annunci visualizzate dal trojan:

Android.Circle.1 è creato con l'uso di Multiple APKs. Questo meccanismo permette agli sviluppatori di preparare e pubblicare su Google Play molte versioni dello stesso software per il supporto di diversi modelli di dispositivi e architetture di processori. Grazie a ciò, diminuiscono le dimensioni dei file apk in quanto in essi sono contenuti i soli componenti necessari per il funzionamento su determinati dispositivi. E i file con risorse, nonché con moduli e librerie delle app possono esserci in file apk separati (il cosiddetto meccanismo di divisione o frazionamento — Split APKs) ed essere diversi o completamente assenti a seconda del dispositivo di destinazione. Tali file apk ausiliari vengono installati automaticamente insieme al pacchetto software principale e sono percepiti dal sistema operativo come una singola entità.

Alcune delle funzionalità malevole di Android.Circle.1 sono trasferite in una libreria nativa che si trova proprio in uno di simili apk ausiliari. Pertanto, Multiple APKs si trasforma effettivamente in una sorta di meccanismo di auto-protezione del trojan. Se gli specialisti della sicurezza informatica rileveranno solo il pacchetto principale di Android.Circle.1 senza altri file apk con componenti necessari per l'analisi, studiare l'applicazione malevola può diventare significativamente più difficile o addirittura impossibile.

Inoltre, in caso di un potenziale attacco mirato, i malintenzionati possono preparare molte varianti "pulite" di un software incorporando il trojan solo in una o più copie. Le versioni modificate dal trojan verranno installate solo su determinati modelli di dispositivi, e per gli altri utenti l'applicazione rimarrà innocua, il che anche ridurrà la probabilità di rilevamento immediato del rischio.

Nonostante il fatto che tutte le varianti di Android.Circle.1 rilevate siano state eliminate da Google Play, i malintenzionati possono pubblicare nello store di applicazioni nuove versioni del trojan, pertanto, i proprietari di dispositivi Android dovrebbero essere attenti quando installano applicazioni sconosciute. I prodotti antivirus Dr.Web per Android rilevano affidabilmente Android.Circle.1 e lo rimuovono dai dispositivi, perciò esso non rappresenta alcun pericolo per i nostri utenti.

Informazioni su Android.Circle.1

Il tuo Android ha bisogno di protezione.

Utilizza Dr.Web

- Il primo antivirus russo per Android

- Oltre 140 milioni di download solo da Google Play

- Gratis per gli utenti dei prodotti Dr.Web per privati

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

La tua opinione conta per noi

Per fare una domanda relativa alla notizia all'amministrazione del sito, inserire @admin all'inizio del commento. Se una domanda si fa all'autore di uno dei commenti — inserire @ prima del suo nome.

Altri commenti