Malintenzionati spacciano un pericoloso backdoor per aggiornamento Chrome

Minacce attuali di virus | Notizie "calde" | Tutte le notizie | Sui virus

25 marzo 2020

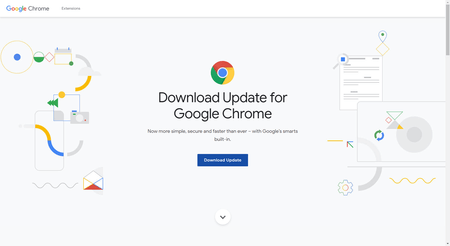

Secondo i dati del laboratorio di virus Doctor Web, l'attacco viene condotto da un gruppo di malintenzionati che in precedenza era coinvolto nella distribuzione di un falso installer di VSDC, popolare editor di video, sia tramite il sito ufficiale del programma che tramite store di software di terzi. Questa volta, gli hacker criminali hanno ottenuto l'accesso di amministratore al CMS di una serie di siti i quali venivano utilizzati nella catena di infezione. Nel codice di pagine dei siti compromessi è incorporato uno script scritto in JavaScript che reindirizza gli utenti a una pagina di phishing che imita esteriormente la risorsa ufficiale Google.

Gli utenti vengono selezionati in base alla geolocalizzazione e il browser utilizzato. L'audience target sono visitatori dagli Stati Uniti, la Canada, l'Australia, il Regno Unito, l'Israele e la Turchia, che utilizzano il browser Google Chrome. Va notato che il file scaricato ha una firma digitale valida, simile alla firma del falso installer NordVPN distribuito dallo stesso gruppo di criminali.

Il meccanismo di infezione è implementato nel seguente modo. All'avvio del programma, nella directory %userappdata% viene creata una cartella contenente i file dell'utility per la gestione remota TeamViewer, e inoltre, viene eseguita la decompressione di due archivi SFX protetti da password. In uno degli archivi si trovano una libreria malevola msi.dll che consente di stabilire una connessione non autorizzata con il computer infettato, e un file di pacchetto per l'avvio del browser Chrome con la pagina iniziale Google[.]com. Dal secondo archivio viene estratto uno script studiato per raggirare la protezione antivirus incorporata del sistema operativo Windows. La libreria malevola msi.dll viene caricata in memoria tramite il processo TeamViewer nascondendo il suo funzionamento all'utente.

Utilizzando il backdoor, i malintenzionati hanno la possibilità di consegnare sui dispositivi infettati il carico utile sotto forma di applicazioni malevole. Tra cui:

- programma per l'intercettazione delle battiture sulla tastiera X-Key Keylogger,

- programma per il furto di informazioni (stealer) Predator The Thief,

- trojan per il controllo remoto tramite il protocollo RDP.

Tutte le minacce informatiche menzionate vengono rilevate con successo dai prodotti Dr.Web e non rappresentano alcun pericolo per i nostri utenti. La pagina di phishing con contenuti malevoli è stata aggiunta alla lista di siti pericolosi e non raccomandati.