Trojan rilevato in un app per la cura della vista degli utenti di dispositivi Android

Minacce attuali di virus | Notizie "calde" | Sulle minacce mobile | Tutte le notizie | Sui virus

1 dicembre 2020

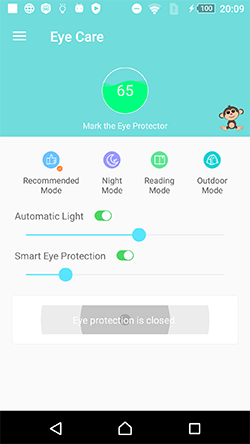

L'app chiamata Eye Care - Your close Eye Care Assistant è disponibile nello store Google Play dal 2018, ma le funzionalità trojan sono comparse in essa nel 2019 a partire dalla versione 1.2.11. Le versioni malevole del programma sono state aggiunte al database dei virus Dr.Web come Android.Mixi.44.origin.

Esteriormente questa applicazione sembra innocua e funziona in conformità alle aspettative dell'utente. Tuttavia, dopo essere avviata, inizia impercettibilmente a eseguire attività malevole.

Android.Mixi.44.origin raccoglie e trasmette al server C&C le seguenti informazioni sul dispositivo infetto:

- identificatore utente univoco generato dal trojan;

- identificatore dispositivo univoco;

- identificatore pubblicità di Google;

- versione del sistema operativo;

- versione dell'app in cui è incorporato il trojan;

- versione dell'app Play Store installata sul dispositivo;

- versione del motore WebView.

Una delle sue funzionalità è la monetizzazione fraudolenta di installazioni app recentemente eseguite. Per questo scopo, Android.Mixi.44.origin monitora costantemente le installazioni e rimozioni di programmi salvando informazioni su ciascuna tale azione.

Connettendosi al server C&C, il trojan ottiene da esso un link di un sito da cui viene trasmessa una lista di indirizzi web da visitare. A intervalli di alcuni secondi carica impercettibilmente ciascuno di essi in una WebView invisibile. Se un link ottenuto come il risultato di una catena di reindirizzamenti va alla pagina di un'app collocata su Google Play ma non ancora installata sul dispositivo, il trojan memorizza il nome del pacchetto di questa app e l'ora di passaggio al link. Quindi semplicemente aspetta il momento quando l'utente installerà il programma richiesto. Se in seguito Android.Mixi.44.origin rileva l'istallazione di tale app, trasmette al servizio di analisi della pubblicità che tiene traccia dei task pubblicitari completati con successo il nome pacchetto, nonché l'identificatore referral (identificatore del partecipante al partner program). In questo modo il trojan cerca di ingannare questo servizio e attribuire ai malintenzionati l'installazione di un'app che l'utente ha eseguito in autonomo senza la loro partecipazione.

Se un link ricevuto in un task porta a una pagina Google Play con un'app già installata in precedenza e le sue informazioni sono conosciute al trojan, Android.Mixi.44.origin, in modo simile, tenta di ingannare il servizio di analisi passandogli il nome pacchetto insieme all'identificatore referral dei malintenzionati.

Un'altra funzionalità di Android.Mixi.44.origin è funzionare in modalità clicker in cui i link ottenuti dal trojan portano a svariati siti. Visitandoli in modo impercettibile per l'utente, ne aumenta la popolarità per cui anche i servizi partner pagano i malintenzionati.

Inoltre, su comando del server C&C, il trojan è in grado di caricare varie pagine web e visualizzarle sopra le finestre delle altre app, nonché sopra l'interfaccia del sistema operativo. Per questo scopo, sfrutta la vulnerabilità Toast Overlay nota da diversi anni. Sono suscettibili ad essa dispositivi con il sistema operativo Android fino alla versione 7.1 Il trojan crea un avviso popup tipo Toast che si sovrappone a tutti gli altri elementi grafici. In questo avviso inserisce una WebView con la pagina web di destinazione caricata al suo interno. Il contenuto di tale pagina può essere qualsiasi: un banner pubblicitario, un video o persino un sito di phishing.

Dunque, le funzionalità principali di Android.Mixi.44.origin sono la visualizzazione di annunci pubblicitari, l'aumento fraudolento dei contatori visite di siti web, nonché il suo potenziale utilizzo in attacchi di phishing. Il trojan inoltre appartiene a una famiglia di applicazioni malevole multifunzionali studiate per l'esecuzione di un'ampia gamma di attività. Alcuni campioni di questa famiglia sono in grado di ottenere i privilegi di root, installare e disinstallare impercettibilmente altri programmi ed eseguire altre azioni pericolose. Per di più, alcuni di questi trojan sono stati trovati anche nelle directory di sistema di dispositivi Android. Uno di tali trojan è Android.Mixi.36.origin. Adopera un'utility potenzialmente pericolosa Tool.SilentInstaller.7.origin per avviare di nascosto applicazioni scaricate. E tra i programmi da esso scaricati può esserci Android.Mixi.42.origin ― una variante del trojan considerato sopra Android.Mixi.44.origin. Ha tutte le sue funzionalità, ma è già in grado di scaricare e lanciare impercettibilmente software in autonomo.

I prodotti antivirus Dr.Web per Android rilevano con successo tutte le varianti conosciute di Android.Mixi.44.origin, nonché degli altri trojan di questa famiglia, pertanto, loro non rappresentano un rischio per i nostri utenti. Per la rimozione di app Android malevole dalle directory di sistema sono necessarie la soluzione completa Dr.Web Security Space per Android, nonché la presenza dei permessi di root. Inoltre, è possibile controllare se il dispositivo è suscettibile alla vulnerabilità Toast Overlay tramite Dr.Web Security Space per Android.

Informazioni su Android.Mixi.44.origin

Informazioni sulla vulnerabilità Toast Overlay

Il tuo Android ha bisogno di protezione.

Utilizza Dr.Web

- Il primo antivirus russo per Android

- Oltre 140 milioni di download solo da Google Play

- Gratis per gli utenti dei prodotti Dr.Web per privati