Ricerca su Spyder — backdoor modulare per attacchi mirati

Minacce attuali di virus | Notizie "calde" | Tutte le notizie | Sui virus

4 marzo 2021

Abbiamo già accennato all'attività di Winnti quando facevamo ricerca sui campioni del backdoor ShadowPad trovati da noi nella rete compromessa di un ente statale di Kirghizistan. Oltre a ciò, in precedenza nella stessa rete abbiamo rilevato un altro backdoor specializzato PlugX che con ShadowPad ha molteplici intersezioni nel codice e nell'infrastruttura di rete. Un materiale separato è stato dedicato all'analisi comparativa di entrambe le famiglie.

In questa ricerca faremo l'analisi del modulo malevolo rilevato, vedremo gli algoritmi e le caratteristiche del suo funzionamento e scopriremo il suo legame con altri strumenti ben noti del gruppo APT Winnti.

Caratteristiche principali

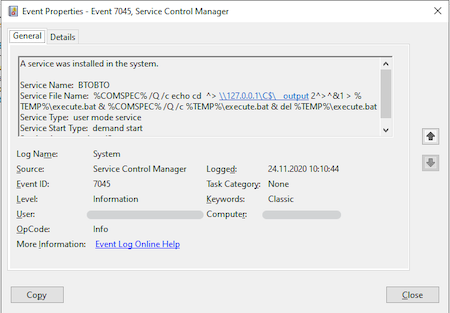

Sul dispositivo infetto il modulo malevolo si trovava nella directory di sistema C:\Windows\System32 sotto il nome di oci.dll. Così, il modulo era preparato per essere avviato dal servizio di sistema MSDTC (Microsoft Distributed Transaction Coordinator) tramite il metodo DLL Hijacking. Secondo i nostri dati, il file si è infiltrato sui computer a maggio 2020, però il metodo di infezione primaria è rimasto sconosciuto. Nei log degli eventi sono stati trovati record di creazione di servizi per l'avvio e l'arresto di MSDTC, nonché per l'esecuzione del backdoor.

Log Name: System

Source: Service Control Manager

Date: 23.11.2020 5:45:17

Event ID: 7045

Task Category: None

Level: Information

Keywords: Classic

User: <redacted>

Computer: <redacted>

Description:

A service was installed in the system.

Service Name: IIJVXRUMDIKZTTLAMONQ

Service File Name: net start msdtc

Service Type: user mode service

Service Start Type: demand start

Service Account: LocalSystem

Log Name: System

Source: Service Control Manager

Date: 23.11.2020 5:42:20

Event ID: 7045

Task Category: None

Level: Information

Keywords: Classic

User: <redacted>

Computer: <redacted>

Description:

A service was installed in the system.

Service Name: AVNUXWSHUNXUGGAUXBRE

Service File Name: net stop msdtc

Service Type: user mode service

Service Start Type: demand start

Service Account: LocalSystem

Inoltre, sono stati trovate tracce di avvio di altri servizi con nomi casuali, i loro file si trovavano nelle directory di tipo C:\Windows\Temp\<random1>\<random2> dove random1 e random2 sono stringhe di lunghezza casuale composte da caratteri casuali dell'alfabeto latino. Al momento della ricerca i file eseguibili di questi servizi erano assenti.

Una scoperta interessante è stato un servizio che indicava l'uso dell'utility per esecuzione remota di codice smbexec.py facente parte del set Impacket. Attraverso di essa i malintenzionati organizzavano l'accesso remoto alla shell di comandi in modalità semi-interattiva.

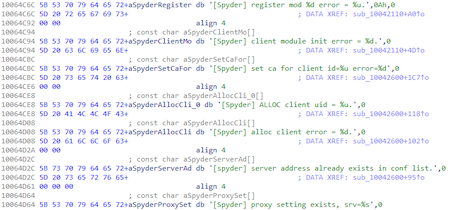

Il modulo malevolo analizzato oci.dll è stato aggiunto al database dei virus Dr.Web come BackDoor.Spyder.1. In uno dei campioni di questa famiglia da noi trovati si sono preservate le funzionalità di log di debug e i messaggi stessi, e quelli di essi che venivano utilizzati nella comunicazione con il server di controllo contenevano la stringa "Spyder".

Il backdoor si distingue per una serie di caratteristiche interessanti. Primo, oci.dll contiene il modulo PE principale ma con firme di file mancanti. Le firme di intestazione riempite con zeri, presumibilmente, avevano l'obiettivo di rendere più difficile il rilevamento del backdoor nella memoria del dispositivo. Secondo, il carico utile non porta in sé funzionalità malevole, ma è progettato per caricare e coordinare plugin aggiuntivi ricevuti dal server di controllo. Tramite questi plugin il backdoor svolge i suoi compiti principali. Dunque, questa famiglia ha struttura modulare così come le altre famiglie di backdoor utilizzati da Winnti: i sopraccitati ShadowPad PlugX. PlugX.

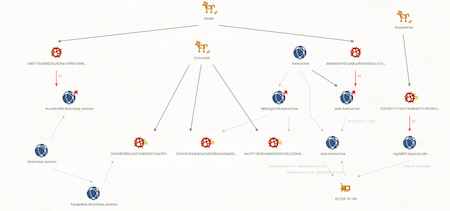

L'analisi dell'infrastruttura di rete di Spyder ha scoperto legame con gli altri attacchi di Winnti. In particolare, l'infrastruttura utilizzata dai backdoor Crosswalk e ShadowPad descritti in una ricerca di Positive Technologies assomiglia a quella di alcuni campioni di Spyder. Il grafico sottostante mostra chiaramente le intersezioni individuate.

Una descrizione tecnica dettagliata di BackDoor.Spyder.1 è disponibile nella versione PDF della ricerca e nella libreria di virus Dr.Web.

Conclusione

Il campione analizzato del backdoor per attacchi mirati BackDoor.Spyder.1 si distingue, in primo luogo, per quello che il suo codice non esegue funzionalità malevole dirette. I suoi compiti principali sono quelli di funzionare di nascosto nel sistema infetto e stabilire la connessione con il server di controllo aspettando comandi dagli operatori. Allo stesso tempo, ha una struttura modulare che consente di modificare le sue possibilità fornendo qualsiasi funzionalità richiesta a seconda delle esigenze degli attaccanti. La presenza di plugin accomuna il campione esaminato a ShadowPad e PlugX, il che, insieme alle intersezioni delle infrastrutture di rete, ci permette di trarre una conclusione sulla sua appartenenza all'attività di Winnti.