Su Huawei AppGallery rilevati per la prima volta programmi malevoli

Minacce attuali di virus | Notizie "calde" | Sulle minacce mobile | Tutte le notizie | Sui virus

7 aprile 2021

Android.Joker ― una famiglia di malware relativamente vecchia che è conosciuta dall'autunno del 2019. Quasi ogni giorno gli analisti di virus dell'azienda Doctor Web rilevamento nuove versioni e varianti di questi trojan. In precedenza, venivano riscontrati principalmente sullo store delle applicazioni Android ufficiale Google Play. Tuttavia, i malintenzionati apparentemente hanno deciso di ampliare la loro attività e hanno rivolto attenzione a store di app alternativi supportati da grandi attori del mercato dei dispositivi mobili.

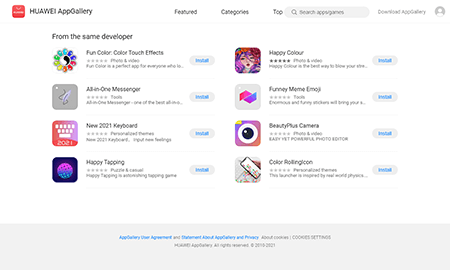

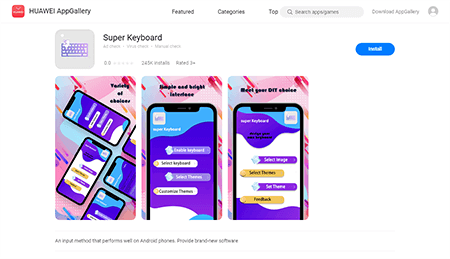

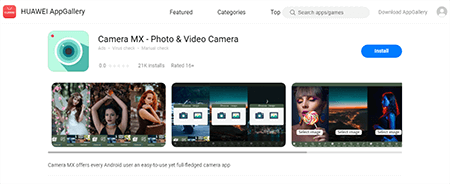

Come nel caso di altre versioni di Android.Joker, le varianti rilevate venivano distribuite sotto le mentite spoglie di applicazioni innocue che all'avvio funzionavano secondo le aspettative degli utenti. Questa tecnica consente agli autori di virus di rimanere inosservati più a lungo e infettare quanti più dispositivi Android possibile. I trojan rilevati erano nascosti in tastiere virtuali, in un'app fotocamera, un programma launcher (gestione della schermata iniziale), un app di messaggistica online, una raccolta di sticker, programmi di colorazione, nonché in un gioco. 8 di essi venivano distribuiti da Shanxi kuailaipai network technology co., ltd, mentre gli altri due dallo sviluppatore 何斌.

I trojan Android.Joker sono minacce informatiche multicomponente che sono in grado di eseguire diversi task a seconda degli obiettivi dei malintenzionati. Di solito, applicazioni esca distribuite dagli autori di virus e installate dalle vittime sono moduli di base con un set di funzioni minimo. Implementano la comunicazione tra altri componenti trojan. Mentre i principali task malevoli vengono eseguiti da moduli scaricati da internet. Le nuove varianti funzionano in modo simile. In quanto per esse sono stati creati più record di virus, l'ulteriore descrizione del loro funzionamento sarà basata su una variante denominata Android.Joker.531.

Dopo aver lanciato i programmi malevoli, gli utenti vedono applicazioni con funzionalità complete. Tuttavia, sotto le apparenze di software innocuo, i trojan, impercettibilmente per le loro vittime, si connettono al server di controllo, ottengono le impostazioni necessarie e scaricano uno dei componenti ausiliari il quale quindi viene avviato. Il componente scaricato ha lo scopo di abbonare in automatico i proprietari di dispositivi Android costosi a servizi mobili. Inoltre, le app esca chiedono l'accesso alle notifiche di cui avranno bisogno per intercettare gli SMS in arrivo dai servizi premium con i codici di conferma dell'abbonamento. Le stesse app impostano un limite al numero di servizi premium attivati con successo per ciascun utente. Di default è 5, però con la ricezione di una configurazione può essere modificato sia in alto che in basso. Nelle configurazioni intercettate dai nostri specialisti, per fare un esempio, questo valore arrivava a 10.

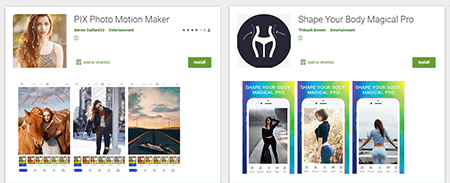

Il modulo trojan scaricato viene rilevato da Dr.Web come Android.Joker.242.origin. Tramite questo record vengono rilevati anche altri moduli simili che vengono scaricati da tutte e 10 le nuove varianti di trojan. Inoltre, tali moduli venivano utilizzati in alcune versioni di Android.Joker che venivano distribuite, tra l'altro, anche tramite Google Play. Per esempio, in applicazioni come Shape Your Body Magical Pro, PIX Photo Motion Maker e altre ancora.

Il modulo Android.Joker.242.origin si connette al server remoto e chiede una configurazione. Essa contiene una lista di task con siti di servizi premium, script JavaScript attraverso cui su questi siti vengono simulate le azioni utente, nonché altri parametri.

Quindi, in conformità al limite di abbonamenti impostato, il trojan cerca di attivare i servizi a pagamento indicati in un comando. Affinché l'abbonamento vada a buon fine, il dispositivo infetto deve essere connesso a internet mobile. Android.Joker.242.origin controlla le connessioni correnti, e se rileva una connessione Wi-Fi attiva, prova a disattivarla.

Quindi per ciascun task il modulo malevolo crea una WebView invisibile e carica in ciascuna di esse sequenzialmente l'indirizzo di un sito di servizio a pagamento. Dopo questo il trojan carica JavaScript e attraverso di esso clicca in autonomo su pulsanti nel modulo web del sito di destinazione inserendo automaticamente il numero di telefono della vittima e il codice pin di conferma intercettato dal modulo di base, per esempio, Android.Joker.531.

Allo stesso tempo, queste applicazioni malevole non solo cercano codici di attivazione, ma anche trasmettono al server remoto il contenuto di tutte le notifiche sugli SMS in arrivo, il che può portare a fughe di informazioni riservate. In totale, le applicazioni malevole sono state scaricate da oltre 538.000 utenti. Tutti loro non solo corrono il rischio di perdere denaro, ma possono anche riscontrare compromissioni di dati personali.

"Dopo aver ricevuto un avviso dall'azienda Doctor Web, Huawei ha nascosto le applicazioni con malware sullo store di applicazioni AppGallery per provvedere alla sicurezza degli utenti. L'azienda condurrà un'indagine aggiuntiva per ridurre al minimo i rischi di comparsa di tali applicazioni in futuro" — ha osservato il servizio stampa di AppGallery..

I prodotti antivirus Dr.Web per Android rilevano e rimuovono con successo queste e altre varianti conosciute dei trojan Android.Joker, pertanto, esse non rappresentano un pericolo per i nostri utenti.

Informazioni su Android.Joker.531

Informazioni su Android.Joker.242.origin

#Android #malware #abbonamento_a_pagamento #trojan

Il tuo Android ha bisogno di protezione.

Utilizza Dr.Web

- Il primo antivirus russo per Android

- Oltre 140 milioni di download solo da Google Play

- Gratis per gli utenti dei prodotti Dr.Web per privati