Coper, nuovo trojan bancario mirato a utenti da Colombia

Minacce attuali di virus | Notizie "calde" | Sulle minacce mobile | Tutte le notizie | Sui virus

21 luglio 2021

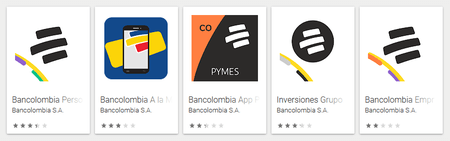

Tutti i campioni rilevati di Android.BankBot.Coper, studiati dai nostri analisti di virus, venivano distribuiti sotto le sembianze di un software ufficiale dell'istituzione creditizia Bancolombia — l'app Bancolombia Personas. Per renderli più verosimili, la loro icona è stata progettata nello stesso stile dei veri programmi della banca. Per confronto, di seguito sono riportati un esempio di icona del falso programma (a sinistra) e un esempio di icone delle vere app Bancolombia (a destra) disponibili per il download su Google Play:

Il processo di infezione stesso avviene in più stadi. Il primo stadio è proprio l'installazione di quel programma esca che i malintenzionati spacciano per l'app bancaria. Infatti, questo è un dropper il cui compito principale è consegnare e installare sul dispositivo di destinazione il modulo malevolo principale nascosto al suo interno. In quanto la logica di funzionamento delle varianti dei trojan studiate è quasi la stessa, la descrizione seguente del meccanismo del loro funzionamento si baserà sull'esempio di Android.BankBot.Coper.1.

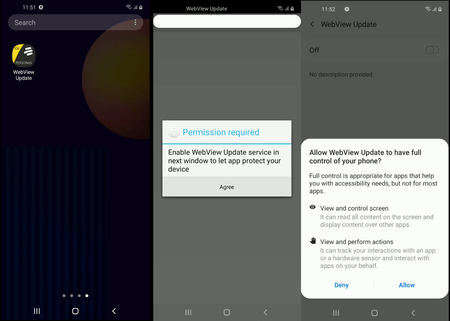

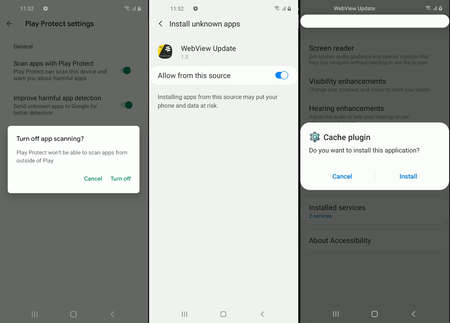

All'avvio il dropper decifra e lancia un file eseguibile dex (Android.BankBot.Coper.2.origin) che è situato nelle sue risorse ed è mascherato da documento web con il nome o.htm. A questo componente trojan è assegnato il ruolo del secondo stadio dell'infezione. Uno dei suoi compiti è ottenere l'accesso alle funzioni di accessibilità (Accessibility Services) del sistema operativo Android attraverso cui il trojan potrà controllare completamente il dispositivo infettato e simulare le azioni utente (ad esempio, cliccare su pulsanti di menu e chiudere finestre). Per questo scopo chiede alla vittima l'autorizzazione corrispondente. Dopo aver ricevuto i permessi necessari, il trojan esegue tutte le successive azioni malevole in maniera autonoma. Così, cerca di disattivare la protezione integrata nel sistema operativo Google Play Protect, consentire l'installazione di app da fonti sconosciute, installare e lanciare il modulo malevolo principale e anche procurargli l'accesso alle funzioni di accessibilità.

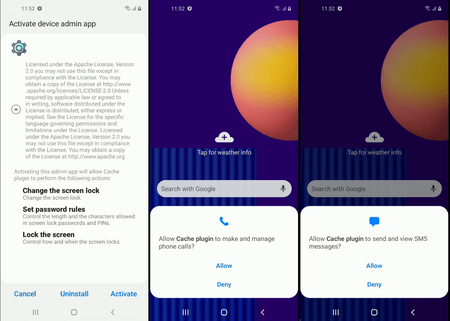

Il trojan decifra e installa, utilizzando i privilegi ottenuti, un pacchetto apk malevolo (Android.BankBot.Coper.2) che è nascosto nel secondo file cifrato ed è mascherato da brano musicale con il nome PViwFtl2r3.mp3. In esso si trova il modulo trojan Android.BankBot.Coper.1.origin che esegue le principali azioni malevole richieste dai malintenzionati. Questo componente viene installato sotto le sembianze camuffate di un'applicazione di sistema con il nome Cache plugin che utilizza l'icona a forma di ingranaggio, tipica di alcuni programmi di sistema Android. Tali nome ed icona aumentano la probabilità che la minaccia non venga notata dagli utenti.

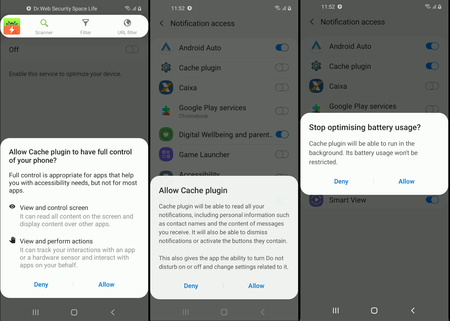

All'avvio il modulo ottiene l'accesso a una serie di funzioni importanti. Così, il trojan chiede l'autorizzazione di lettura e gestione delle notifiche, nonché chiede di inserirlo nella lista delle eccezioni di ottimizzazione batteria di sistema per provvedere alla propria esecuzione continua. Inoltre, il trojan diventa amministratore del dispositivo e ottiene l'accesso alla gestione delle chiamate e dei messaggi SMS.

Quindi questo modulo cela la sua icona nella lista delle app sulla schermata principale per "nascondersi" all'utente, dopodiché informa il server C&C di un'infezione eseguita con successo e attende ulteriori istruzioni. Il trojan mantiene una connessione costante con il server inviandogli richieste ogni minuto. Se necessario, questo intervallo può essere modificato con il comando corrispondente. Inoltre, a seconda della risposta ricevuta dal server, il trojan può modificare anche altre sue impostazioni, tra cui:

- lista dei server di gestione;

- lista delle applicazioni di destinazione per cui all'avvio verranno visualizzate finestre di phishing;

- lista dei programmi da rimuovere;

- lista delle applicazioni il cui avvio il trojan ostacolerà riportando l'utente alla schermata principale;

- lista dei programmi di cui il trojan bloccherà gli avvisi;

- altri parametri.

Se Android.BankBot.Coper.1.origin riceve comandi direttamente, può eseguire le seguenti azioni:

- effettuare richieste USSD;

- inviare SMS;

- bloccare lo schermo del dispositivo;

- sbloccare lo schermo del dispositivo;

- iniziare l'intercettazione di SMS;

- terminare l'intercettazione di SMS;

- visualizzare notifiche Push;

- visualizzare nuovamente la finestra di phishing sopra l'applicazione impostata;

- avviare il keylogger;

- arrestare il keylogger;

- rimuovere le applicazioni specificate nel comando;

- rimuovere sé stesso, nonché il dropper dal dispositivo.

Inoltre, il trojan intercetta e invia al server il contenuto di tutte le notifiche Push che arrivano sul dispositivo.

Per visualizzare una finestra di phishing, Android.BankBot.Coper.1.origin utilizza un metodo che è ormai diventato un classico per i trojan bancari mobile. Il contenuto di tale finestra viene caricato dal server remoto e collocato in una WebView che riproduce l'aspetto del programma di destinazione per ingannare la vittima.

I trojan Android.BankBot.Coper possiedono tutta una serie di meccanismi difensivi. Uno di essi è controllare l'integrità del componente malevolo principale. Se viene rimosso, i banker cercheranno di installarlo di nuovo.

La seconda tecnica consiste nel monitorare eventi potenzialmente pericolosi per i trojan, come ad esempio:

- apertura della pagina Google Play Protect su Play Store;

- tentativo da parte dell'utente di modificare la lista degli amministratori del dispositivo;

- accesso da parte dell'utente alla sezione con informazioni sull'applicazione trojan nella lista dei programmi installati;

- tentativo da parte dell'utente di modificare i permessi di accesso alle funzioni di accessibilità concessi all'applicazione trojan.

Se i banker registrano uno di questi eventi, simulano, attraverso le funzioni di accessibilità Android, un click sul pulsante "Home" riportando la vittima alla schermata principale. Se scoprono che l'utente cerca di rimuoverli, simulano un click sul pulsante "Indietro". In questo modo non solo ostacolano la propria rimozione, ma anche interferiscono con il normale utilizzo del dispositivo da parte del proprietario.

Oltre a ciò, nei dropper dei trojan Android.BankBot.Coper sono previsti altri meccanismi di protezione. Ad esempio, i dropper controllano se sono in esecuzione in un ambiente virtuale, nonché monitorano la presenza di una SIM attiva e il paese in cui si trova l'utente. Se un controllo non va a buon fine, loro finiscono di funzionare immediatamente. Si può supporre che tali controlli abbiano l'obiettivo di impedire che il modulo malevolo principale venga installato in condizioni sfavorevoli per i trojan (ad esempio, sotto il controllo di specialisti di sicurezza informatica o su dispositivi di utenti da paesi diversi da quelli di destinazione) e in questo modo prevenire il rilevamento prematuro. Nei campioni studiati tale controllo non viene impiegato, ma potrebbe essere utilizzato in future varianti delle applicazioni malevole.

L'azienda Doctor Web raccomanda ai proprietari di dispositivi Android di installare applicazioni bancarie solo da store di software ufficiali o scaricarle da siti ufficiali di istituzioni creditizie, se per qualche motivo l'utilizzo dello store ufficiale è impossibile.

I prodotti antivirus Dr.Web per Android rilevano e rimuovo con successo tutte le varianti conosciute dei trojan bancari Android.BankBot.Coper, pertanto, loro non rappresentano un pericolo per i nostri utenti.

- Maggiori informazioni su Android.BankBot.Coper.1

- Maggiori informazioni su Android.BankBot.Coper.2.origin

- Maggiori informazioni su Android.BankBot.Coper.2

- Maggiori informazioni su Android.BankBot.Coper.1.origin