Doctor Web ha rilevato vulnerabilità in smartwatch per bambini

Minacce attuali di virus | Notizie "calde" | Tutte le notizie

30 novembre 2021

I dati raccolti nel processo di funzionamento di questi dispositivi vengono solitamente trasmessi ai server dei produttori e sono disponibili per i genitori tramite account personali. E va notato che le informazioni che possono essere ottenute tramite gli orologi intelligenti sono altamente sensibili. Se tali informazioni cadranno nelle mani dei malintenzionati, questo potrebbe costituire un serio pericolo per i bambini.

Per capire quanto sono vulnerabili gli smartwatch bambino e quali sono i potenziali rischi del loro utilizzo, gli specialisti dell'azienda Doctor Web hanno esaminato alcuni popolari modelli: Elari Kidphone 4G, Wokka Lokka Q50, Elari FixiTime Lite, Smart Baby Watch Q19. La scelta dei modelli si basava sulle valutazioni pubbliche della popolarità di smartwatch nella Russia, e allo stesso tempo, venivano intenzionalmente selezionati dispositivi di diverse categorie di prezzo. Tutti gli smartwatch sono stati acquistati in un maggiore negozio online russo in modo anonimo.

Nel processo di indagine veniva eseguita sia l'analisi statica che dinamica: venivano cercate le potenziali backdoor nel software e la possibile presenza di funzionalità non documentate, nonché venivano controllati i dati trasmessi a internet e la loro sicurezza.

Smartwatch Elari Kidphone 4G

Esistono più versioni dell'orologio Elari Kidphone 4G che sono basate su diverse piattaforme hardware. Funzionano sotto la gestione del sistema operativo Android, mentre i loro firmware hanno lievi differenze.

L'analisi ha mostrato che il server di gestione a cui l'orologio trasmette i dati raccolti è situato al di fuori della Russia, il che può rappresentare un potenziale pericolo. Ma la principale minaccia di questo modello deriva dal software installato su di esso. Nel firmware dello smartwatch è incorporata un'applicazione per l'aggiornamento automatico "over the air" la quale contiene funzionalità trojan.

Primo, trasmette dati sulla posizione del bambino al proprio server. Secondo, all'interno di essa è nascosto un codice malevolo rilevato tramite Dr.Web come Android.DownLoader.3894. Ogni volta che viene acceso l'orologio o viene cambiata la connessione di rete, questo codice avvia due moduli malevoli: Android.DownLoader.812.origin e Android.DownLoader.1049.origin. Essi si connettono al server di gestione per trasferire ad esso varie informazioni, nonché per ricevere comandi. Di default questi moduli si connettono al server ogni 8 ore. Per questo, stabiliscono la prima connessione con un lungo ritardo dal momento della prima accensione del dispositivo.

Il modulo Android.DownLoader.812.origin invia al server informazioni sul numero di telefono dell'utente, dati di geolocalizzazione, nonché informazioni sulla scheda SIM e sul dispositivo stesso. In risposta può ottenere comandi per modificare la frequenza delle richieste di connessione al server, aggiornare il modulo stesso, caricare, installare, avviare e rimuovere applicazioni, nonché caricare pagine web impostate.

Il modulo Android.DownLoader.1049.origin trasmette a un altro server informazioni sulla scheda SIM e sul numero di telefono, dati sulla posizione, una grande quantità di informazioni sul dispositivo e sulle applicazioni installate, nonché sul numero di SMS, chiamate e contatti nella rubrica.

Così, il trojan Android.DownLoader.3894 nascosto in questo smartwatch può essere utilizzato per il cyberspionaggio, la visualizzazione di annunci pubblicitari e l'installazione di programmi non necessari e persino pericolosi.

Smartwatch Wokka Lokka Q50

L'analisi dell'attività di rete di questo modello non ha rivelato alcune azioni sospette. I dati sulla posizione del bambino, raccolti nel processo di funzionamento dello smartwatch, vengono trasmessi di default a un server situato nella Russia. Non è stato osservato l'invio di informazioni sensibili a server di terze parti.

Un potenziale pericolo di Wokka Lokka Q50 per gli utenti può rappresentare il fatto che la trasmissione dei dati di geolocalizzazione al server avviene in chiaro, senza crittografia. In teoria, i malintenzionati potrebbero intercettare i dati non protetti eseguendo un attacco "man-in-the-middle". Però, in quanto le informazioni vengono inviate tramite la rete mobile di un operatore telefonico, la probabilità di tale attacco non è alta.

Ufficialmente, l'orologio viene gestito tramite un'applicazione mobile che viene installata sui dispositivi dei genitori. Ma il modello Wokka Lokka Q50 può essere anche gestito tramite comandi SMS speciali. Tuttavia, le istruzioni non contengono informazioni su questa possibilità. E l'implementazione stessa della gestione tramite SMS comporta determinati rischi.

La principale vulnerabilità di Wokka Lokka Q50 qui è l'utilizzo per la trasmissione di comandi SMS di una password standard 123456 in tutti i dispositivi della linea (in alcune versioni dello smartwatch viene utilizzata la password 523681). Allo stesso tempo, nell'orologio è assente la funzionalità per cambiarla forzatamente alla prima accensione. Le istruzioni allegate non contengono raccomandazioni per la sua modifica, e non può essere cambiata neanche attraverso l'applicazione di gestione.

L'unica informazione sulla possibilità e il modo di cambio della password standard è disponibile nella guida online sul sito del marchio ufficiale. Tuttavia, non tutti gli utenti visitano intenzionalmente i siti ufficiali di dispositivi elettronici acquistati per cercare informazioni aggiuntive. Quindi una percentuale significativa di acquirenti di questi smartwatch non lo saprà nemmeno che il dispositivo può essere gestito tramite SMS e utilizzerà i dispositivi con la password standard senza immaginare che possa e debba essere cambiata. Questo comporta una seria minaccia.

Così, conoscendo il numero di telefono della scheda SIM installata nell'orologio e utilizzando una password conosciuta, il potenziale malintenzionato potrà facilmente ottenere il controllo del dispositivo. Ad esempio, potrà chiedere le coordinate GPS, che verranno ricevute nell'SMS di risposta, ascoltare da remoto l'ambiente attraverso una richiamata al numero specificato nel comando e persino cambiare l'indirizzo del server di gestione con quello proprio così ottenendo l'accesso a tutte le informazioni che raccoglie questo smartwatch.

Allo stesso tempo, anche se la password standard verrà modificata, questo non risolverà completamente il problema. Per l'attaccante dopo la modifica della password molti comandi non saranno più disponibili. Ma il comando di verifica dei parametri dello smartwatch verrà comunque eseguito senza limitazioni e potrà essere invocato da qualsiasi numero. Pertanto, se il malintenzionato utilizzerà questo comando, l'orologio, tra le altre informazioni sul dispositivo, gli farà sapere anche il numero di amministratore corrente. Venuto a conoscerlo, l'attaccante, utilizzando l'SMS spoofing (falsificazione del numero), potrà impostare una nuova password in nome dell'amministratore (cioè i genitori) e ottenere il completo controllo del dispositivo.

Smartwatch Elari FixiTime Lite

Durante l'analisi dell'attività di rete dello smartwatch Elari FixiTime Lite non sono state identificate alcune azioni sospette. Tuttavia, il server di gestione a cui vengono inviati i dati raccolti si trova al di fuori della Russia. Oltre a ciò, le informazioni sulle coordinate GPS vengono trasmesse al server sul protocollo MQTT in forma non crittografata, come nel caso dell'orologio Wokka Lokka Q50. Inoltre, attraverso il protocollo HTTP non protetto vengono trasmesse le fotografie con messaggi vocali. In caso di un attacco "man-in-the-middle" riuscito, i malintenzionati saranno in grado di intercettare questi dati.

Un potenziale pericolo in questo smartwatch è rappresentato dal fatto che la password per la connessione al protocollo MQTT per la trasmissione di dati di telemetria è codificata nel firmware del dispositivo. Se l'IMEI dello smartwatch e questa password saranno noti al malintenzionato, potrà connettersi al server e "fingere" di essere lui il dispositivo attaccato trasmettendo dati falsi.

Smartwatch Smart Baby Watch Q19

L'analisi dell'orologio non ha rivelato alcuna attività sospetta, né la presenza di comandi di gestione il cui utilizzo possa portare alla fuga di informazioni confidenziali. I dati raccolti dall'orologio vengono trasmessi al server di gestione in forma crittografata, pertanto, per i malintenzionati non sarà facile averne accesso. Una potenziale minaccia, tuttavia, è rappresentata dal fatto che questo server non si trova sul territorio russo. Oltre a questo, per l'invio di comandi di gestione via SMS anche viene utilizzata una password standard 123456. Ma in questo modello di orologio la lista di comandi disponibili è notevolmente ridotta.

Conclusioni

L'analisi eseguita ha mostrato che, in generale, il livello di sicurezza degli smartwatch per bambini è abbastanza insoddisfacente. Durante la nostra indagine abbiamo esaminato più modelli, ma il problema di questi dispositivi è che su modelli diversi possono essere utilizzati i firmware e software simili. Ad esempio, firmware simili a quello installato sull'orologio Wokka Lokka Q50 sono utilizzati in numerosi altri modelli di smartwatch di diversi marchi, nonché nei più vari localizzatori GPS. Oltre a ciò, per essi è impostata una password standard di gestione tramite SMS. Di conseguenza, i loro utenti sono esposti agli stessi rischi dei proprietari dell'orologio Wokka Lokka Q50. Inoltre, nuovi modelli appaiono costantemente sul mercato, e non è garantito che non avranno qualche vulnerabilità.

In aggiunta, il rilevamento di un trojan preinstallato sugli smartwatch Elari Kidphone 4G dimostra chiaramente quale tipo di pericolo può essere nascosto in questo genere di dispositivi che funzionano sotto la gestione del sistema operativo Android. I firmware per essi vengono spesso creati da aziende di terze parti, e i produttori raramente controllano la sicurezza e l'integrità di tali firmware. Pertanto, c'è una grande probabilità che in una delle fasi della produzione di orologi Android i malintenzionati incorporeranno in essi trojan o adware.

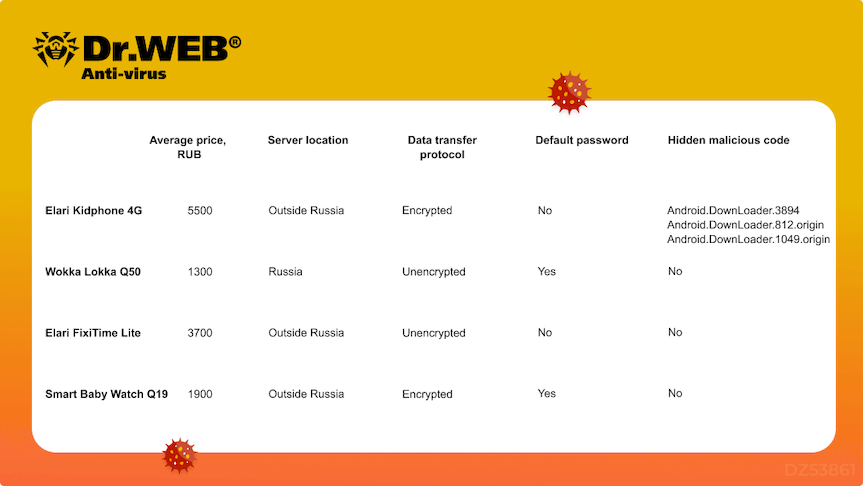

Le principali vulnerabilità degli smartwatch esaminati sono presentate nella tabella riepilogativa:

L'azienda Doctor Web ha avvisato i produttori sulle vulnerabilità identificate.

Gli smartwatch sono una soluzione comoda e relativamente economica per la protezione e la sorveglianza dei bambini. Ma insieme ai vantaggi, tali dispositivi possono presentare alcuni rischi: trasferire senza autorizzazione informazioni confidenziali a servizi di terze parti, eseguire funzionalità malevole e persino essere hackerati e controllati dai malintenzionati mettendo in pericolo i bambini.

I genitori dovrebbero utilizzare con cautela per il controllo dei loro figli i simili dispositivi e prendere decisioni ponderate prima di acquistarli. Perché può capitare che il modello di localizzatore scelto creerà più danni che benefici. Descrizioni tecniche dettagliate dei programmi malevoli rilevati sono disponibili nella versione PDF dell'indagine e nella libreria di virus Dr.Web.

- Informazioni su Android.DownLoader.3894

- Informazioni su Android.DownLoader.812.origin

- Informazioni su Android.DownLoader.1049.origin