Utenti malesi di Android sono attaccati da trojan bancari nascosti in app per shopping

Minacce attuali di virus | Notizie "calde" | Sulle minacce mobile | Tutte le notizie

19 ottobre 2022

I cybercriminali utilizzano vari metodi di mascheramento dei malware Android, in particolare, dei trojan bancari. Uno di essi è creare false applicazioni bancarie o modificare quelle vere che quindi vengono distribuite sotto le sembianze degli originali. Tra l'altro, anche attraverso i siti estranei. Tuttavia, i proprietari di dispositivi mobili sentono regolarmente gli avvertimenti degli esperti su quello che un'app di banking mobile dovrebbe essere scaricata solo dagli store di software ufficiali o direttamente dal sito dell'istituzione creditizia. Inoltre, accumulando esperienza, gli utenti sempre più spesso prestano attenzione ai segnali che possono rivelare una falsificazione (interfaccia insolita, errori grammaticali o grafici nel design del programma, assenza di alcune funzionalità ecc.). Pertanto, man mano che cresce l'alfabetizzazione dei proprietari di dispostivi Android in ambito sicurezza informatica, i simili metodi potrebbero perdere in efficacia.

Un altro metodo è "nascondere" un trojan bancario là dove meno se lo aspetterebbero le potenziali vittime degli attacchi. Ad esempio, in programmi che non sono bancari, ma sono di interesse per gli utenti in un modo o nell'altro. Possono essere le più svariate applicazioni studiate per la comunicazione sui social, il lavoro con documenti, l'accesso ai servizi di streaming e altre ancora. Proprio questo approccio hanno scelto i creatori dei programmi malevoli Android.Banker.5097 e Android.Banker.5098, rilevati dai nostri analisti di virus.

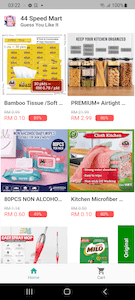

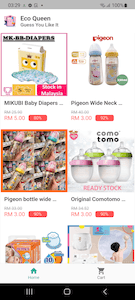

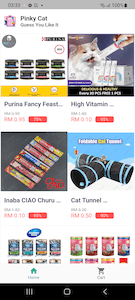

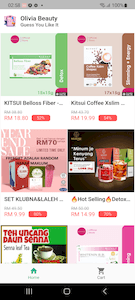

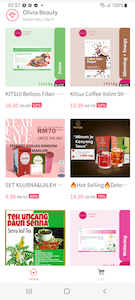

Questi trojan bancari vengono distribuiti sotto le sembianze di applicazioni mobili per acquisti dal nome Olivia Beauty, 44 Speed Mart, Eco Queen e Pinky Cat, ciascuna delle quali è dedicata a una categoria di merci separata: alimentari, cosmetici, articoli per casa, bambini e animali.

I malintenzionati puntano sul fatto che gli utenti siano sempre più abituati alle moderne tendenze dell'economia digitale e al concetto "Servizio — Applicazione" che sta guadagnando popolarità. Vale a dire, molte aziende, negozi online e talvolta persino communities sui social hanno un proprio programma per cellulare. I proprietari di dispositivi mobili, essendo meno consapevoli del potenziale pericolo e sottovalutando i rischi, sono inclini a scaricare tali applicazioni persino dai siti sconosciuti. E in quanto la funzione principale di un negozio online è quella di acquisto di beni e servizi, le potenziali vittime, con molta probabilità, riveleranno alla simile app i dettagli della carta di credito e altre informazioni riservate. È di questo che si approfittano gli autori di virus.

Android.Banker.5097 e Android.Banker.5098 prendono di mira gli utenti malesi. Vengono distribuiti attraverso i siti malevoli con l'utilizzo delle tecniche di social engineering standard. Così, alle potenziali vittime che visitano questi siti viene suggerito di scaricare l'applicazione di un determinato negozio dallo store Google Play o AppGallery. In realtà, il download dei file APK avviene direttamente dai siti stessi, e i noti store sono menzionati solo per fuorviare gli utenti. Per l'installazione dei programmi trojan scaricati, l'azione corrispondente deve essere consentita dall'utente nelle impostazioni del dispositivo mobile.

A prima vista, questi trojan sembrano delle vere e proprie app per acquisti. In esse è presentato un elenco di prodotti i quali l'utente può visionare, aggiungere al carrello e provare a comprare. Tuttavia, questo è solamente un trucco, e le app non contengono funzionalità reali. Per maggiore attrazione, i programmi invitano a comprare le merci con uno sconto dal 49% al 95%.

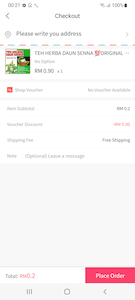

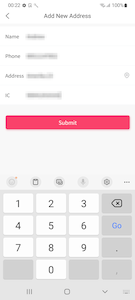

Quando la potenziale vittima cerca di comprare gli articoli aggiunti al carrello, le viene suggerito di fornire i dati personali che sarebbero necessari per la consegna dell'ordine. Le informazioni includono il nome del cliente, l'indirizzo di residenza, il numero di telefono, il numero della carta d'identità personale (Identification Card Number), e in alcune varianti anche la data di nascita. Una volta inseriti, i dati vengono trasferiti a un server remoto.

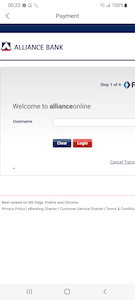

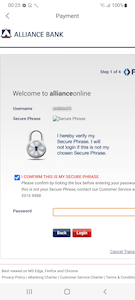

Quindi i trojan suggeriscono di selezionare una banca per il pagamento. Quando l'utente seleziona una di esse, dal server di comando viene scaricato un modulo di phishing realizzato nello stile dell'istituzione creditizia corrispondente. Il modulo contiene i campi per l'inserimento del login e della password dell'account del sistema di home banking. Al momento dell'analisi, il server aveva moduli predisposti per l'attacco ai clienti delle seguenti istituzioni creditizie:

- Maybank

- HLB Connect

- CIMB Group

- Public Bank Berhad

- Affin Bank

- BSN (Bank Simpanan Nasional)

- Bank Islam

- AmBank

- Alliance Bank

Ciononostante, col tempo può essere modificato e integrato con nuovi bersagli.

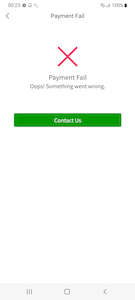

Dopo che l'utente ha fatto il "login" sul sistema di home-banking attraverso tale modulo falso, vede un messaggio di errore, e a questo punto finisce il processo di "acquisto". I dati forniti provengono ai malintenzionati i quali quindi possono entrare nell'account rubato della vittima e ottenere l'accesso alla gestione dei suoi conti.

Per bypassare il sistema di autenticazione a due fattori, e anche per evitare che la vittima dei cybercriminali sospetti atti illegali prima del tempo, in questi trojan bancari è prevista la possibilità di intercettazione dei messaggi SMS con i codici monouso. In Android.Banker.5097 e in Android.Banker.5098 tale funzionalità è implementata con metodi diversi. Più particolarmente, nel trojan Android.Banker.5097 viene utilizzato un framework specializzato basato su JavaScript, mentre Android.Banker.5098 impiega un plugin per il framework Flutter.

Per riassumere, tramite queste applicazioni malevole i criminali informatici rubano non solo i dati necessari per l'accesso a conti bancari, ma anche le preziose informazioni personali che successivamente possono essere utilizzate nell'esecuzione di nuovi attacchi o vendute al mercato nero.

L'azienda Doctor Web vi ricorda che scaricare e installare applicazioni Android da internet bypassando le fonti ufficiali aumenta notevolmente il rischio di infezione dei vostri dispositivi. E in tale caso, possono essere attaccati sia i dati personali che il denaro. Per proteggervi dai trojan bancari e da altre minacce Android, vi consigliamo di utilizzare un antivirus. I programmi malevoli Android.Banker.5097 e Android.Banker.5098 vengono rilevati e neutralizzati con successo dai prodotti antivirus Dr.Web per Android, quindi non rappresentano pericolo per i nostri utenti.

Maggiori informazioni su Android.Banker.5097

Maggiori informazioni su Android.Banker.5098

Il tuo Android ha bisogno di protezione.

Utilizza Dr.Web

- Il primo antivirus russo per Android

- Oltre 140 milioni di download solo da Google Play

- Gratis per gli utenti dei prodotti Dr.Web per privati