Backdoor Linux hackera siti gestiti da WordPress

Minacce attuali di virus | Tutte le notizie | Sui virus

13 gennaio 2023

I cybercriminali nel corso di molti anni attaccano i siti basati su WordPress. Gli esperti di sicurezza informatica osservano i casi in cui le varie vulnerabilità della piattaforma e dei suoi componenti vengono utilizzate per hackerare risorse internet e inserirvi script malevoli. L'analisi del programma trojan rilevato, effettuata dagli specialisti Doctor Web, ha mostrato che esso può essere lo strumento malevolo attraverso cui i malintenzionati da più di 3 anni effettuavano i simili attacchi e guadagnavano con la rivendita di traffico — arbitraggio.

Il programma malevolo, che secondo la classificazione Dr.Web è stato denominato Linux.BackDoor.WordPressExploit.1, è progettato per il funzionamento su dispositivi con sistemi operativi Linux a 32 bit, ma può funzionare anche su sistemi a 64 bit. Linux.BackDoor.WordPressExploit.1 è un backdoor controllato dai malintenzionati da remoto. Al loro comando, è in grado di eseguire le seguenti azioni:

- attaccare una determinata pagina (sito) web;

- passare alla modalità di attesa;

- arrestare il proprio funzionamento;

- arrestare la registrazione nel log delle azioni completate.

La principale funzionalità del trojan è hackerare i siti web basati sul sistema di gestione dei contenuti WordPress e "iniettare" script malevolo nelle loro pagine web. A questo scopo, esso utilizza le vulnerabilità conosciute in plugin per WordPress, e inoltre, in temi di siti. Prima di effettuare un attacco, il trojan si connette al server di controllo e ottiene da esso l'indirizzo della risorsa web da hackerare. Quindi Linux.BackDoor.WordPressExploit.1 cerca di sfruttare in sequenza le vulnerabilità in versioni obsolete dei seguenti plugin e temi, che possono essere installate sul sito:

- WP Live Chat Support Plugin

- WordPress – Yuzo Related Posts

- Yellow Pencil Visual Theme Customizer Plugin

- Easysmtp

- WP GDPR Compliance Plugin

- Newspaper Theme on WordPress Access Control (vulnerabilità CVE-2016-10972)

- Thim Core

- Google Code Inserter

- Total Donations Plugin

- Post Custom Templates Lite

- WP Quick Booking Manager

- Faceboor Live Chat by Zotabox

- Blog Designer WordPress Plugin

- WordPress Ultimate FAQ (le vulnerabilità CVE-2019-17232, CVE-2019-17233)

- WP-Matomo Integration (WP-Piwik)

- WordPress ND Shortcodes For Visual Composer

- WP Live Chat

- Coming Soon Page and Maintenance Mode

- Hybrid

In caso di sfruttamento riuscito di una o più vulnerabilità, nella pagina di destinazione viene inserito un JavaScript malevolo caricato dal server remoto. L'injection avviene in modo tale che al caricamento della pagina infetta questo JavaScript verrà avviato per primo — indipendentemente da quello quale contenuto era in precedenza nella pagina. In seguito, quando l'utente fa clic in qualsiasi punto della pagina infetta, verrà reindirizzato verso il sito richiesto dai malintenzionati.

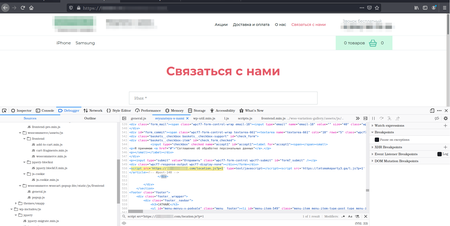

Esempio di injection in una delle pagine hackerate:

Il programma trojan registra le statistiche del suo funzionamento: il numero totale di siti attaccati, tutti i casi di utilizzo riuscito degli exploit, e in aggiunta — il numero di sfruttamenti riusciti delle vulnerabilità nel plugin WordPress Ultimate FAQ e nel programma di messaggistica Facebook dall'azienda Zotabox. Oltre a ciò, informa il server remoto di tutte le vulnerabilità senza patch identificate.

Insieme alla variante corrente di questo programma trojan, i nostri specialisti hanno individuato anche una sua versione aggiornata — Linux.BackDoor.WordPressExploit.2. Differisce da quella di partenza per l'indirizzo del server di controllo, l'indirizzo del dominio da cui viene caricato lo script malevolo, nonché per una lista aggiornata di vulnerabilità sfruttate per i seguenti plugin:

- Brizy WordPress Plugin

- FV Flowplayer Video Player

- WooCommerce

- WordPress Coming Soon Page

- WordPress theme OneTone

- Simple Fields WordPress Plugin

- WordPress Delucks SEO plugin

- Poll, Survey, Form & Quiz Maker by OpinionStage

- Social Metrics Tracker

- WPeMatico RSS Feed Fetcher

- Rich Reviews plugin

In entrambe le varianti del trojan è stata scoperta una funzionalità non implementata studiata per hackerare gli account amministratori dei siti web attaccati tramite il metodo forza bruta (brute force) — selezione di login e password in base a dizionari disponibili. Si può presumere che questa funzionalità fosse presente in varianti precedenti, o viceversa, sia pianificata dai malintenzionati per versioni future dell'applicazione malevola. Se tale possibilità comparirà in altre versioni del backdoor, i cybercriminali saranno in grado di attaccare con successo persino parte dei siti in cui sono utilizzate le versioni aggiornate di plugin con vulnerabilità risolte.

L'azienda Doctor Web raccomanda ai proprietari di siti basati sul CMS WordPress di aggiornare tempestivamente tutti i componenti della piattaforma, inclusi i plugin e temi di terzi, e inoltre, di utilizzare i login e le password di account sicuri e univoci.

Più informazioni su Linux.BackDoor.WordPressExploit.1

Più informazioni su Linux.BackDoor.WordPressExploit.2