Vaso di Pandora aperto: il noto trojan Mirai in nuove vesti arriva su televisori e TV box con Android TV

Minacce attuali di virus | Notizie "calde" | Tutte le notizie | Sui virus

6 settembre 2023

Gli specialisti dell'azienda Doctor Web hanno ricevuto messaggi da alcuni utenti, segnalanti casi di modifica dei file nell'area di sistema. Il monitor delle minacce ha reagito alla presenza nel file system dei dispositivi dei seguenti oggetti:

- /system/bin/pandoraspearrk

- /system/bin/supervisord

- /system/bin/s.conf

- /system/xbin/busybox

- /system/bin/curl

Inoltre, è stata rilevata la modifica di due file:

- /system/bin/rootsudaemon.sh

- /system/bin/preinstall.sh

Su dispositivi diversi sono stati modificati file diversi. Come è stato scoperto, lo script che installa questo software dannoso cerca i servizi di sistema, il cui codice eseguibile è situato in file .sh, e aggiunge ad essi una stringa che avvia il trojan:

- /system/bin/supervisord -c /system/bin/s.conf &

Questo è necessario affinché il trojan metta radici nel sistema e si avvii dopo il riavvio del dispositivo.

Di particolare interesse è un file offuscato con il nome di pandoraspearrk. Dopo l'analisi è stato aggiunto al database dei virus Dr.Web come backdoor Android.Pandora.2. Il suo scopo principale è quello di utilizzare il dispositivo infetto come parte di una botnet per l'esecuzione di attacchi DDoS distribuiti. Il file supervisord è un servizio che controlla lo stato del file eseguibile pandoraspearrk e nel caso di sua terminazione riavvia il backdoor. Le proprie impostazioni vengono ottenute da supervisord dal file s.conf. I file busybox e curl sono versioni normali delle utility della riga di comando con lo stesso nome, presenti per assicurare le funzionalità di rete e l'interazione con il file system. Il file rootsudaemon.sh avvia il servizio daemonsu che possiede i permessi di root, nonché il supervisord sopramenzionato a cui vengono trasferiti i parametri da s.conf. Il programma preinstall.sh esegue le varie azioni specificate dal produttore del dispositivo.

Questo software dannoso prende di mira gli utenti di dispositivi basati su Android TV, in primo luogo, della fascia di prezzo più bassa. In particolare, mette a rischio i possessori dei box TV Tanix TX6 TV Box, MX10 Pro 6K, H96 MAX X3 e alcuni altri.

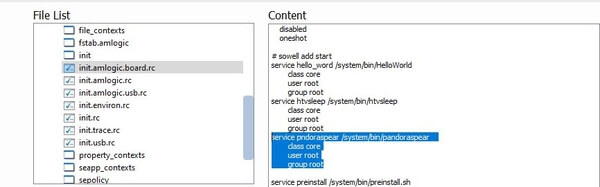

Abbiamo scoperto che questo trojan è una variante del backdoor Android.Pandora.10 (precedentemente chiamato Android.BackDoor.334) che era contenuto in un aggiornamento malevolo del firmware per il box TV MTX HTV BOX HTV3 con la data del 3 dicembre 2015. Probabilmente questo aggiornamento veniva distribuito da vari siti in quanto è firmato con chiavi di test pubblicamente accessibili Android Open Source Project. Il servizio che avvia il backdoor è incluso nell'immagine di avvio boot.img. L'immagine seguente mostra un avvio del servizio dannoso nel file init.amlogic.board.rc da boot.img.

La seconda via di trasmissione dei backdoor della famiglia Android.Pandora è l'installazione di applicazioni da siti per lo streaming illegale di film e serie. Esempi di tali risorse possono essere domini con nomi come youcine, magistv, latinatv e unitv, mirati agli utenti di lingua spagnola.

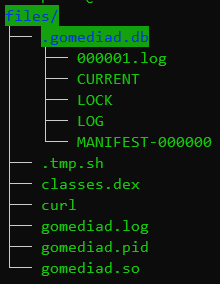

Dopo l'installazione e l'avvio di un'applicazione, sul dispositivo viene avviato impercettibilmente per l'utente il servizio GoMediaService. Successivamente al primo lancio dell'applicazione, questo servizio si esegue in automatico all'avvio del dispositivo invocando il programma gomediad.so. La versione del programma considerata decomprime diversi file, tra cui l'eseguibile classes.dex, identificato dall'antivirus Dr.Web come l'oggetto Tool.AppProcessShell.1, che rappresenta un interprete di comandi con privilegi elevati. In seguito i programmi sul dispositivo possono interagire con questa shell della riga di comando tramite la porta aperta 4521. L'immagine seguente mostra la struttura dei file creati dal programma gomediad.so, rilevato come Android.Pandora.4, dopo il proprio avvio.

Tra i file decompressi, si trova un file .tmp.sh che rappresenta un programma di installazione di un backdoor che ci è già noto Android.Pandora.2. Dopo l'installazione e l'avvio, il backdoor ottiene l'indirizzo del server di controllo dai parametri della riga di comando o da un file cifrato con l'algoritmo Blowfish. Contattando il server, il backdoor scarica un file hosts con cui sostituisce il file di sistema originale, avvia il processo di autoaggiornamento al termine del quale è pronto alla ricezione dei comandi.

Inviando comandi al dispositivo infetto, i malintenzionati possono lanciare e fermare attacchi DDoS tramite protocolli TCP e UDP, eseguire i SYN, ICMP e DNS-flood, aprire le reverse shell, montare le partizioni di sistema del sistema operativo Android TV in modalità lettura e scrittura ecc. Tutte queste funzionalità sono state implementate grazie all'uso del codice del trojan Linux.Mirai, il quale dal 2016 veniva impiegato per organizzare attacchi DDoS a noti siti, come ad esempio, GitHub, Twitter, Reddit, Netflix, Airbnb e molti altri.

L'azienda Doctor Web consiglia di aggiornare il sistema operativo dei vostri dispositivi alle ultime versioni disponibili che risolvono le vulnerabilità esistenti, nonché scaricare software solo da fonti affidabili: siti web o store di applicazioni ufficiali.

Dr.Web Security Space per Android, con la presenza dei permessi di root, è in grado di neutralizzare Android.Pandora, nonché le applicazioni in cui è incorporato. Se sul dispositivo infetto i permessi di root non sono disponibili, aiuterà a liberarsi dal programma malevolo l'installazione di un'immagine pulita del sistema operativo che dovrebbe essere fornita dal produttore hardware.

Maggiori informazioni su Android.Pandora.2 e Linux.Mirai

Maggiori informazioni su Android.Pandora.4