Trojan della famiglia Android.Spy.Lydia si mascherano da piattaforma di trading online iraniana

Minacce attuali di virus | Notizie "calde" | Sulle minacce mobile | Tutte le notizie | Sui virus

13 settembre 2023

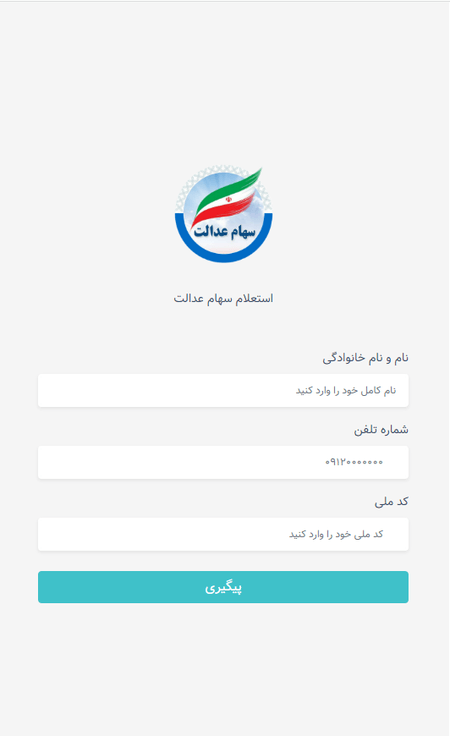

I trojan vengono distribuiti attraverso siti malevoli mascherati da quelli di organizzazioni finanziarie, ad esempio, borse online il cui pubblico principale, secondo i progetti dei truffatori, dovrebbero essere gli utenti iraniani. Un esempio di tale sito è hxxp[:]//biuy.are-eg[.]com/dashbord/:

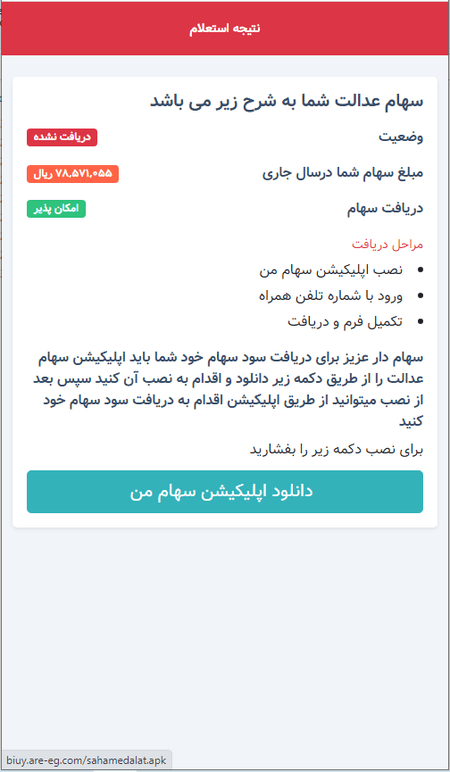

Qui alla potenziale vittima viene chiesto di inserire i dati personali: cognome, nome, patronimico, numero di cellulare, nonché numero di identificazione nazionale. Dopo l'inserimento delle informazioni richieste, il dispositivo apre la pagina hxxp[:]//biuy.are-eg[.]com/dashbord/dl.php su cui viene comunicato che, per accedere al trading, è necessario scaricare e installare un apposito software. Tuttavia, dopo il clic sul pulsante di download, invece del programma affidabile aspettato, alla vittima viene inviata una delle varianti del trojan Android.Spy.Lydia.1.

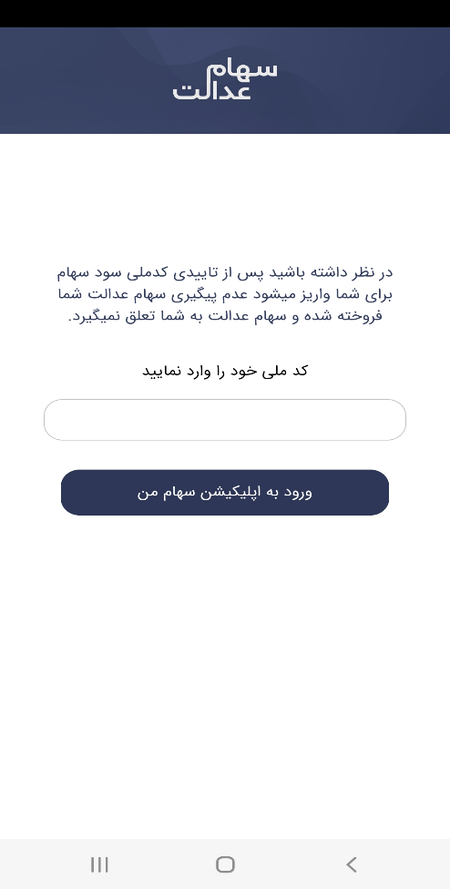

All'avvio, il trojan chiede dal sito hxxp[:]//teuoi[.]comun link a un sito di phishing che quindi viene visualizzato sullo schermo del dispositivo tramite il componente WebView senza avvio del browser. La versione del programma malevolo da noi ottenuta apriva il seguente URL: hxxps[:]//my-edalatsaham[.]sbs/fa/app.php

La pagina web di phishing caricata da WebView è mostrata sullo screenshot seguente:

Si tratta di un modulo per l'inserimento del numero di identificazione nazionale al quale successivamente verrà effettuato il "pagamento dei dividendi". In questa fase il trojan invia al server di controllo il suo identificatore univoco e le informazioni sull'avvenuta infezione del dispositivo.

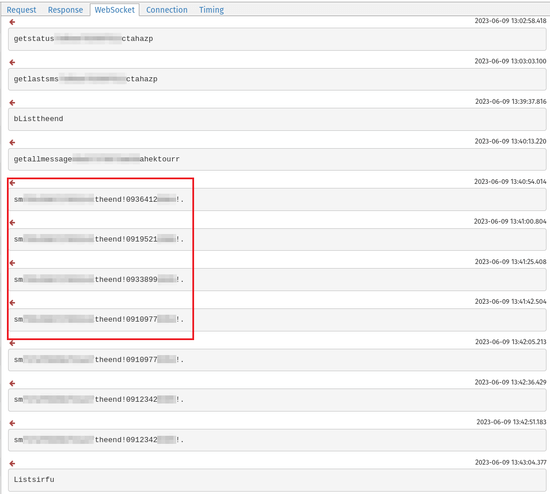

Dopo l'infezione, il trojan si connette all'host remoto ws[:]//httpiamaloneqs[.]xyz:80 tramite il protocollo WebSocket e attende la ricezione di comandi che vengono inviati a tutti i dispositivi infetti contemporaneamente. Ciascun comando è dotato del identificativo del dispositivo a cui è indirizzato. Lo screenshot seguente mostra i comandi inviati dal server di comando e controllo alla botnet.

I trojan della famiglia Android.Spy.Lydia sono in grado di eseguire le seguenti funzioni:

- raccogliere informazioni sulle applicazioni installate,

- nascondere o mostrare la propria icona nella lista delle applicazioni sulla schermata principale,

- disattivare l'audio sul dispositivo,

- trasmettere il contenuto degli SMS in arrivo al server o ad un numero specificato,

- trasmettere il contenuto degli appunti al server,

- inviare SMS di contenuto arbitrario a numeri specificati,

- trasmettere al server la lista dei contatti dalla rubrica,

- aggiungere nuovi contatti alla rubrica,

- caricare siti web specificati tramite il componente WebView.

Tali funzionalità consentono ai malintenzionati di utilizzare questa famiglia di trojan per intercettare messaggi SMS, determinare quali applicazioni bancarie utilizza la potenziale vittima, e commettere azioni fraudolente con conti bancari. Ad esempio, i cybercriminali possono leggere gli SMS dalle banche per scoprire informazioni sul saldo del conto e sugli acquisti effettuati, il che successivamente consente loro di conquistare facilmente la fiducia dell'utente. Inoltre, utilizzando la tecnologia A2P (invio di SMS da applicazioni) e le vulnerabilità del protocollo di invio di SMS, i malintenzionati possono inviare falsi messaggi spacciati per quelle delle banche chiedendo di eseguire determinate azioni, il che mette a rischio la sicurezza dei conti bancari. Dopo aver letto la corrispondenza della vittima, gli scammer possono presentarsi come uno dei suoi conoscenti e chiedere di trasferire denaro "in prestito", aiutare a pagare qualche fattura ecc. Infine, questi trojan consentono di aggirare l'autenticazione a due fattori fornendo ai malintenzionati pieno accesso al conto bancario dopo il furto delle relative credenziali.

Purtroppo, questo tipo di attacco sta rapidamente guadagnando popolarità: secondo i dati della Banca di Russia, il numero di operazioni illegali nel secondo trimestre del 2023 è aumentato del 28,5%. Durante questo periodo, i malintenzionati sono riusciti a rubare 3,6 miliardi di rubli.

L'azienda Doctor Web vi ricorda del pericolo del download di software da fonti dubbie, nonché della necessità di esercitare cautela quando si ricevono le chiamate o i messaggi improvvisi da banche e altre organizzazioni. Oltre a ciò, consigliamo vivamente di installare un antivirus sul dispositivo.

L'antivirus Dr.Web Security Space per Android rileva e neutralizza i trojan della famiglia Android.Spy.Lydia proteggendo i dispositivi dei nostri utenti, rendendo molto più difficile il furto di informazioni personali e denaro.

Maggiori informazioni su Android.Spy.Lydia.1