Un miner di criptovalute nascosto in software pirata consente ai malintenzionati di arricchirsi a spese delle loro vittime

Minacce attuali di virus | Notizie "calde" | Tutte le notizie

15 gennaio 2023

A dicembre 2023 gli esperti del laboratorio dei virus Doctor Web hanno notato un aumento del numero di rilevamenti di un trojan miner di criptovalute, Trojan.BtcMine.3767, e di Trojan.BtcMine.2742 ad esso associato, i quali, come è stato scoperto, arrivavano sui computer utente con pacchetti pirata di vari software.

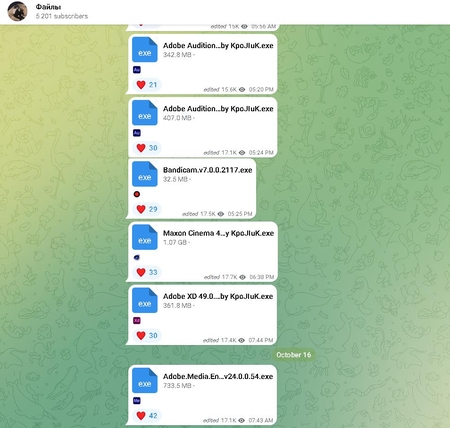

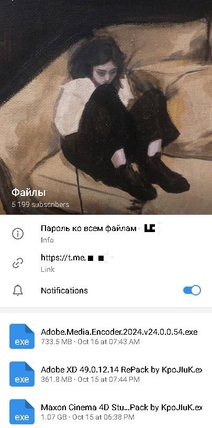

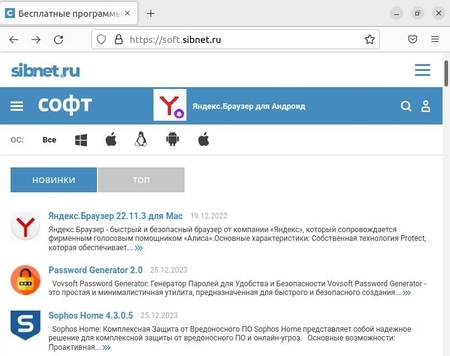

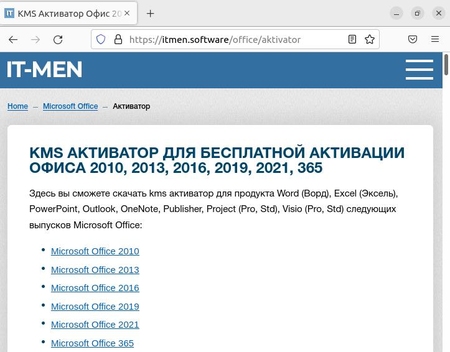

Trojan.BtcMine.3767 rappresenta un programma trojan per sistema operativo Windows scritto in linguaggio C++. È un programma di caricamento di miner creato sulla base del progetto SilentCryptoMiner a codice aperto. Le principali fonti dei software infettati da questo trojan sono il canale Telegram t[.]me/files_f (oltre 5000 iscritti), nonché i siti itmen[.]software e soft[.]sibnet[.]ru. Va notato che per questo ultimo venivano preparate build separate con l'utilizzo del programma di installazione NSIS. Dopo la decompressione del pacchetto di installazione, sono stati rilevati i percorsi che i malintenzionati utilizzavano per la memorizzazione dei file sorgente del trojan:

C:\bot_sibnet\Resources\softportal\exe\

C:\bot_sibnet\Resources\protect_build\miner\

Secondo i dati del laboratorio dei virus Doctor Web, nel giro di un mese e mezzo una delle campagne di distribuzione di questo trojan ha portato all'infezione di oltre 40.000 computer. Con tutto ciò, tenendo conto delle statistiche di visualizzazione delle pubblicazioni sul canale Telegram e il traffico dei siti, la scala del problema può essere anche più notevole.

Dopo l'avvio, il programma di caricamento si copia nella directory %ProgramFiles%\google\chrome\ sotto il nome di updater.exe e crea un task del programma di pianificazione per assicurare la propria esecuzione automatica all'avvio del sistema operativo. Per scopi di mascheramento, il task ha il nome di GoogleUpdateTaskMachineQC. Oltre a ciò, il programma di caricamento registra il suo file nelle eccezioni dell'antivirus Windows Defender, nonché vieta al computer di spegnersi ed entrare in modalità di ibernazione. Le impostazioni iniziali sono trascritte nel corpo del trojan, successivamente, l'ottenimento delle impostazioni viene eseguito da un host remoto. Dopo l'inizializzazione, nel processo explorer.exe viene incorporato il carico utile — un trojan responsabile del mining di criptovalute nascosto Trojan.BtcMine.2742.

In aggiunta, il programma di caricamento consente di installare sul computer compromesso un rootkit senza file r77, vietare l'aggiornamento del sistema operativo Windows, bloccare l'accesso a siti, rimuovere e ripristinare automaticamente i propri file sorgente, sospendere il processo di mining di criptovalute, nonché scaricare la memoria operativa e quella video occupate dal miner in caso di avvio di programmi di monitoraggio dei processi sul computer infetto.

L'antivirus Dr.Web rileva e neutralizza con successo i trojan Trojan.BtcMine.3767 e Trojan.BtcMine.2742, pertanto, essi non rappresentano alcuna minaccia per i nostri utenti.

Indicatori di compromissione