Doctor Web: panoramica sull'attività di virus per dispositivi mobili in II trimestre 2024

1 luglio 2024

Durante il II trimestre, il laboratorio dei virus dell'azienda Doctor Web ha individuato ulteriori minacce sullo store di app Google Play. Tra queste, i svariati programmi malevoli falsificazione Android.FakeApp, nonché un programma indesiderato, Program.FakeMoney.11, che presumibilmente consentirebbe di convertire i premi virtuali in denaro reale e ritirarlo dall'applicazione. Oltre a ciò, per un'ennesima volta i malintenzionati distribuivano attraverso Google Play un trojan che iscrive le proprie vittime a servizi a pagamento.

PRINCIPALI TENDENZE DI II TRIMESTRE

- Programmi trojan pubblicitari Android.HiddenAds rimangono le minacce Android più attive

- Comparsa di nuove minacce informatiche sullo store di app Google Play

Secondo i dati dei prodotti antivirus Dr.Web per Android

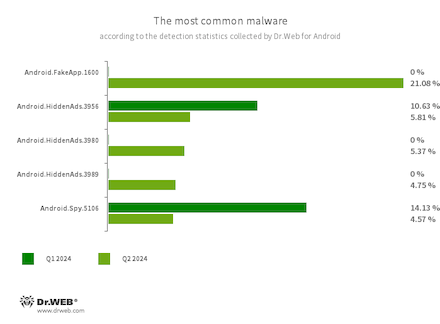

- Android.FakeApp.1600

- Programma trojan che carica il sito web specificato nelle sue impostazioni. Le varianti conosciute di questa applicazione malevola caricano un sito di casinò online.

- Android.HiddenAds.3956

- Android.HiddenAds.3980

- Android.HiddenAds.3989

- Programmi trojan per la visualizzazione di pubblicità invadenti. I campioni di questa famiglia spesso vengono distribuiti sotto le apparenze di applicazioni innocue e in alcuni casi vengono installati nella directory di sistema da altri software malevoli. Entrando su dispositivi Android, tali trojan pubblicitari di solito nascondono all'utente la propria presenza sul sistema: per esempio, nascondono l'icona dell'applicazione dal menu della schermata principale.

- Android.Spy.5106

- Rilevamento di un programma trojan che rappresenta versioni alterate di mods non ufficiali dell'applicazione WhatsApp. È in grado di rubare il contenuto di notifiche, offrire l'installazione di programmi da fonti sconosciute, e durante l'utilizzo del programma di messaggistica, visualizzare finestre di dialogo con contenuto configurabile da remoto.

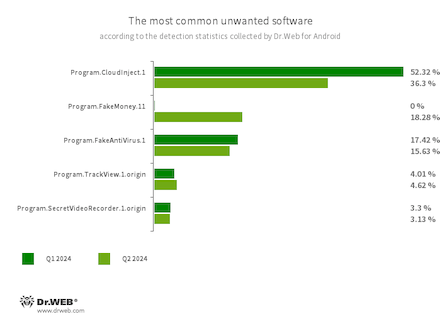

- Program.CloudInject.1

- Rilevamento di applicazioni Android modificate tramite il servizio cloud CloudInject e l'omonima utility Android (aggiunta al database dei virus Dr.Web come Tool.CloudInject). Tali programmi vengono modificati sul server remoto, e l'utente (modificatore) interessato a modificarli non ha il controllo su che cosa esattamente verrà incorporato in essi. Inoltre, le applicazioni ricevono un set di autorizzazioni pericolose. Dopo la modificazione dei programmi, al modificatore compare la possibilità di gestirli in remoto: bloccarli, visualizzare dialoghi configurabili, tracciare l'installazione e la rimozione di altri software ecc.

- Program.FakeMoney.11

- Rilevamento di applicazioni che presumibilmente consentirebbero di guadagnare con l'effettuazione di determinate azioni o compiti. Questi programmi simulano l'accredito di premi, tuttavia, per ritirare il denaro "guadagnato", è necessario accumulare una determinata somma. Anche quando gli utenti riescono a farlo, non è possibile per loro ottenere i pagamenti.

- Program.FakeAntiVirus.1

- Rilevamento di programmi adware che simulano il funzionamento di software antivirus. Tali programmi possono segnalare minacce inesistenti e ingannare gli utenti chiedendo di pagare per l'acquisto di una versione completa.

- Program.TrackView.1.origin

- Rilevamento di un'applicazione che consente di monitorare gli utenti attraverso i dispositivi Android. Utilizzando questo programma, i malintenzionati possono rilevare la posizione dei dispositivi di destinazione, utilizzare la fotocamera per registrare video e scattare foto, effettuare l'ascolto tramite il microfono, creare registrazioni audio ecc.

- Program.SecretVideoRecorder.1.origin

- Rilevamento di varie versioni di un'applicazione per la ripresa di foto e video in background attraverso le fotocamere integrate di dispositivi Android. Questo programma può funzionare impercettibilmente consentendo di disattivare le notifiche di registrazione, nonché cambiare con quelle false l'icona e la descrizione dell'app. Tali funzionalità lo rendono potenzialmente pericoloso.

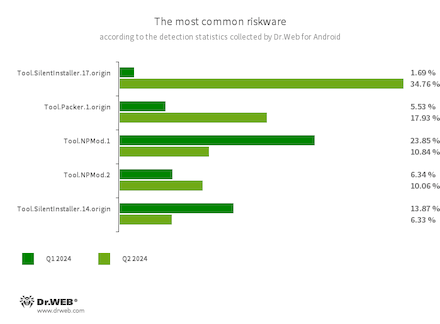

- Tool.SilentInstaller.17.origin

- Tool.SilentInstaller.14.origin

- Piattaforme software potenzialmente pericolose che consentono ad applicazioni di avviare file APK senza installazione. Queste piattaforme creano un ambiente di esecuzione virtuale nel contesto delle applicazioni in cui sono incorporate. I file APK avviati tramite di esse possono funzionare come se facessero parte di tali programmi e ricevere automaticamente le stesse autorizzazioni.

- Tool.Packer.1.origin

- Utility packer specializzata per la protezione di applicazioni Android dalla modifica e dal reverse engineering. Non è malevola, ma può essere utilizzata per la protezione di programmi sia innocui che trojan.

- Tool.NPMod.1

- Tool.NPMod.2

- Rilevamento di applicazioni Android modificate tramite l'utility NP Manager. In tali programmi è incorporato un modulo speciale che consente di aggirare il controllo della firma digitale successivamente alla loro modifica.

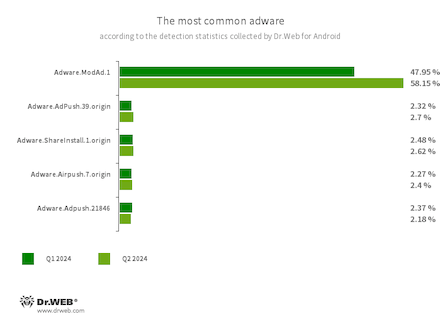

- Adware.ModAd.1

- Rilevamento di alcune versioni modificate (mods) dell'app di messaggistica WhatsApp, nelle cui funzionalità è incorporato un codice per caricare i link di destinazione tramite WebView durante l'utilizzo dell'app. Da questi indirizzi internet viene eseguito il reindirizzamento verso i siti pubblicizzati, ad esempio, casinò online e scommesse, siti per adulti.

- Adware.AdPush.39.origin

- Adware.Adpush.21846

- Moduli adware che possono essere integrati in programmi Android. Visualizzano notifiche pubblicitarie che fuorviano gli utenti. Ad esempio, tali notifiche possono somigliare ai messaggi del sistema operativo. Inoltre, questi moduli raccolgono una serie di dati riservati, nonché sono in grado di scaricare altre app e avviarne l'installazione.

- Adware.ShareInstall.1.origin

- Modulo adware che può essere integrato in programmi Android. Visualizza notifiche pubblicitarie sulla schermata di blocco del sistema operativo.

- Adware.Airpush.7.origin

- Campione di una famiglia di moduli adware che vengono incorporati in applicazioni Android e visualizzano le più svariate pubblicità. A seconda della versione e variante, queste possono essere notifiche, finestre a comparsa o banner pubblicitari. Tramite questi moduli, i malintenzionati spesso distribuiscono programmi malevoli invitando a installare determinati software. Inoltre, tali moduli trasmettono al server remoto varie informazioni riservate.

Minacce su Google Play

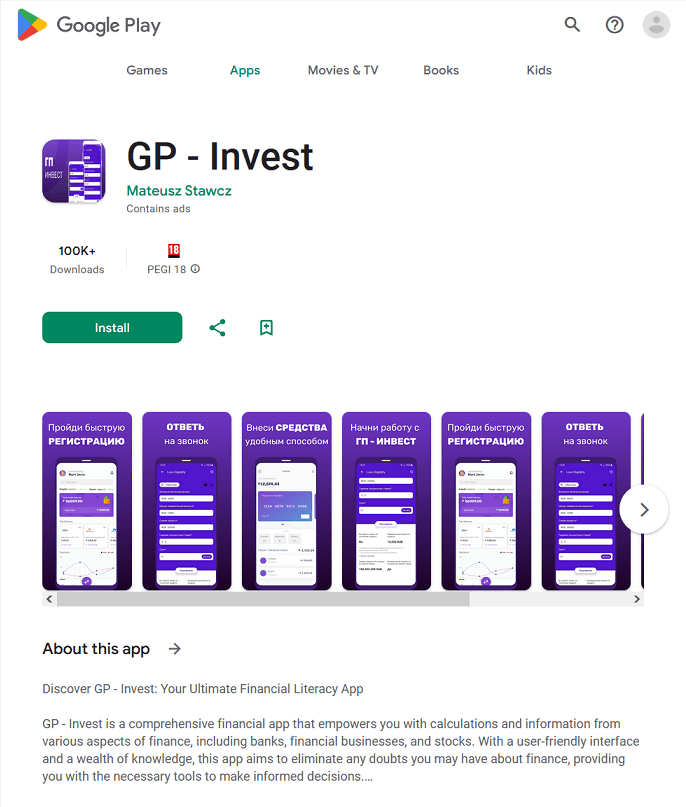

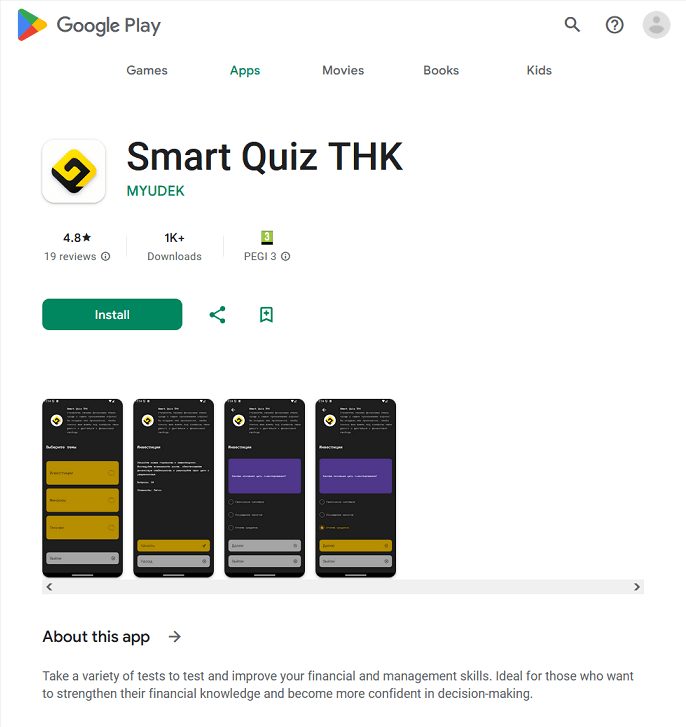

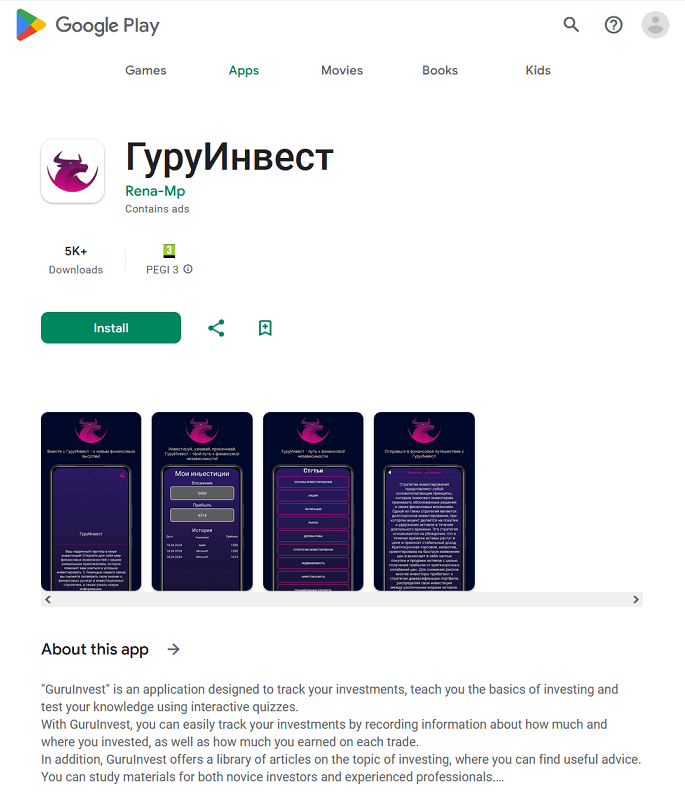

Nel secondo trimestre 2024, il laboratorio dei virus dell'azienda Doctor Web di nuovo ha individuato sullo store di app Google Play applicazioni trojan dalla famiglia Android.FakeApp. Alcune di esse venivano distribuite sotto le mentite spoglie di programmi a tema finanziario, nonché applicazioni per la partecipazione a sondaggi e quiz:

Potevano caricare siti truffa su cui le potenziali vittime, presumibilmente a nome di note istituzioni creditizie e compagnie petrolifere e del gas, venivano invitate a partecipare a un training finanziario o diventare investitori. Per accedere a un determinato "servizio web", gli utenti dovevano rispondere ad alcune domande e quindi fornire i dati personali.

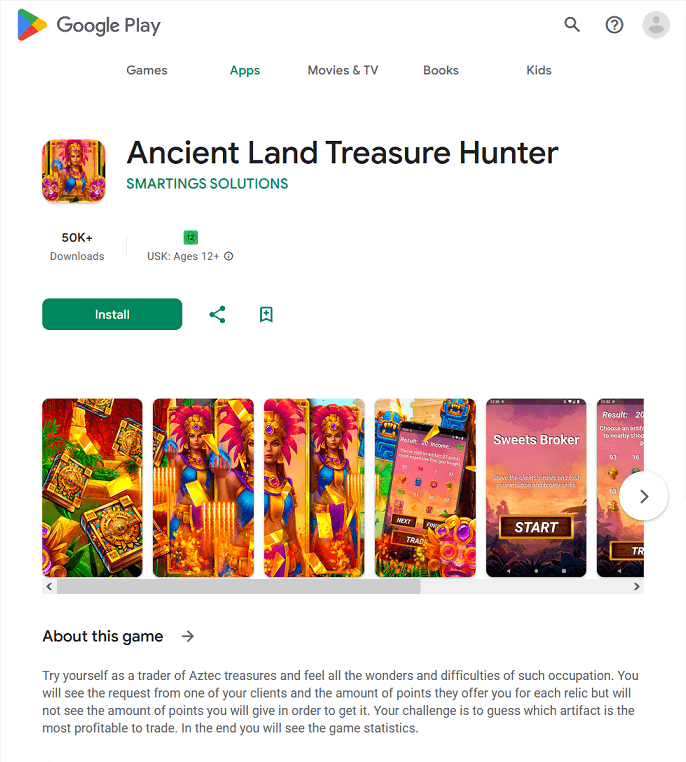

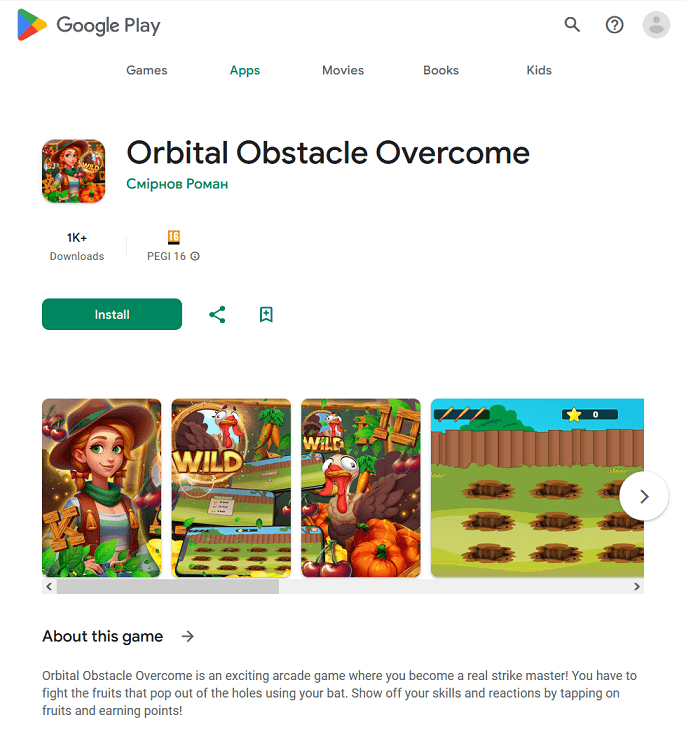

Altri trojan Android.FakeApp erano nascosti nei più svariati giochi. A determinate condizioni, invece delle funzionalità dichiarate, essi caricavano siti di scommesse e casinò online.

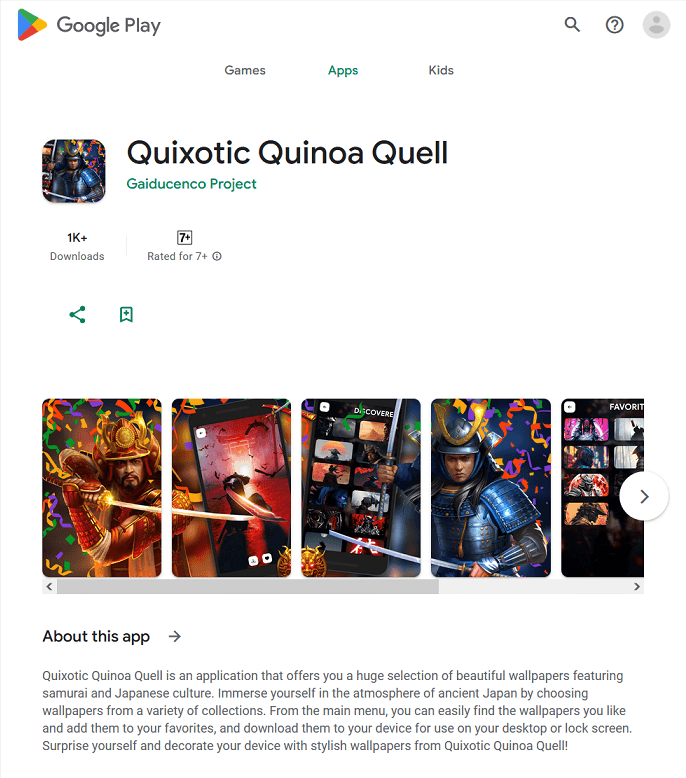

Un altro programma trojan della famiglia Android.FakeApp — Android.FakeApp.1607 — era nascosto in un programma raccolta di immagini. Forniva effettivamente le funzionalità dichiarate, ma poteva invece di questo anche caricare siti di casinò online.

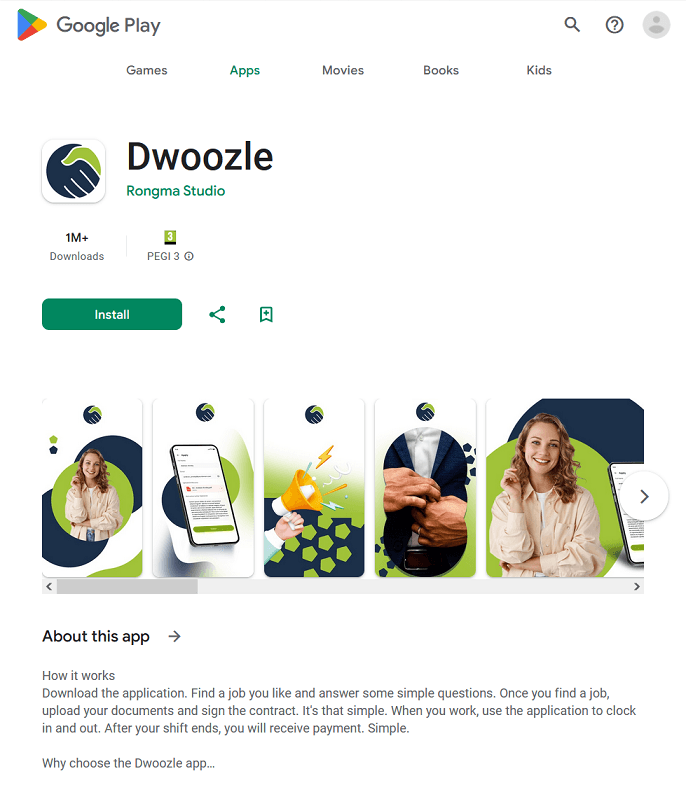

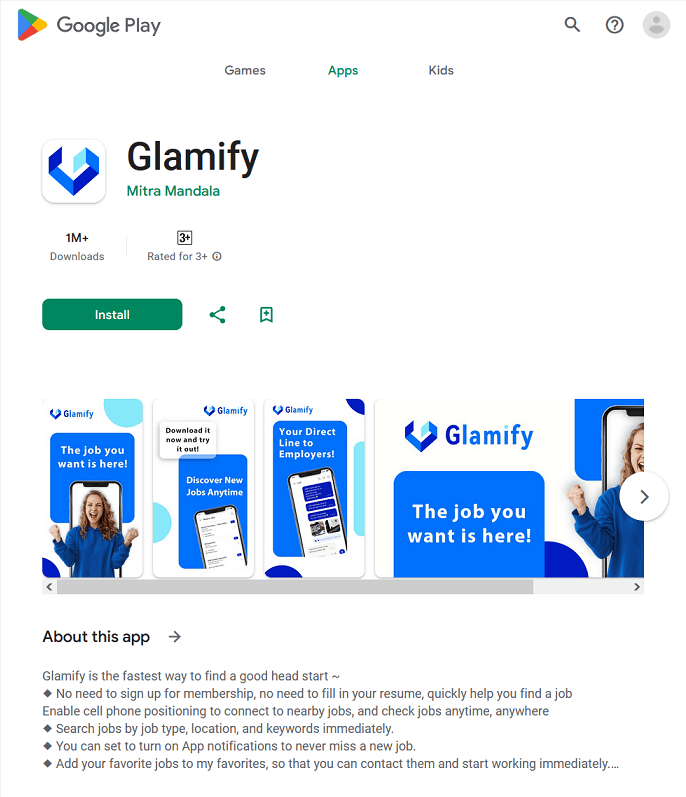

I malintenzionati spacciavano alcuni campioni della famiglia Android.FakeApp (Android.FakeApp.1605 e Android.FakeApp.1606) per programmi per la ricerca di lavoro. Questi trojan caricano false liste di offerte di lavoro dove agli utenti viene suggerito di contattare il "datore di lavoro" tramite le app di messaggistica online (ad esempio Telegram) oppure inviare un "CV" fornendo i dati personali. Dopo aver attirato l'attenzione delle potenziali vittime, i truffatori, cercando di rubare denaro, possono adescare gli utenti verso vari schemi di guadagno dubbi.

I nostri specialisti, inoltre, hanno individuato su Google Play un altro programma indesiderato, appartenente alla famiglia Program.FakeMoney. Le simili applicazioni suggeriscono agli utenti di completare varie attività e ottenere premi virtuali che presumibilmente in futuro potrebbero essere ritirati sotto forma di denaro reale. In realtà, fuorviavano i proprietari di dispostivi Android perché pagamenti non vengono effettuati. L'obiettivo dei simili programmi è quello di incoraggiare gli utenti a rimanere al loro interno il più a lungo possibile per mostrare loro annunci pubblicitari i quali portano profitti agli sviluppatori.

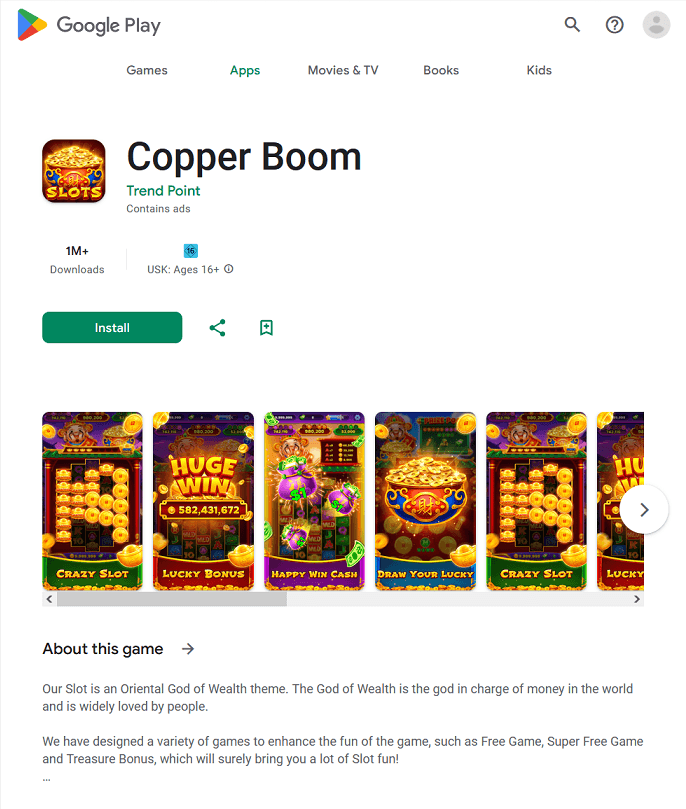

Il programma individuato (Program.FakeMoney.11) rappresenta una variante di "macchina mangiasoldi" tutte vincite, per il gioco alla quale, così come per la visualizzazione della pubblicità all'interno dell'applicazione, agli utenti vengono attribuiti premi virtuali. Quando si tenta di ritirare il denaro "guadagnato", il programma ritarda il più a lungo possibile tale possibilità stabilendo sempre nuove condizioni. Se alla fine l'utente "riuscirà" a fare una richiesta di ritiro, si troverà in una certa coda di considerazione, composta da diverse migliaia di altri "richiedenti".

Oltre a ciò, sullo store di app Google Play veniva distribuito un ulteriore programma trojan della famiglia Android.Harly, denomitato Android.Harly.87. Le app malevole di questa famiglia abbonano le vittime a servizi a pagamento.

Per proteggere i dispositivi Android dai programmi malevoli e indesiderati, consigliamo agli utenti di installare i prodotti antivirus Dr.Web per Android.