Server Linux attaccati da un programma trojan backdoor gestito via Telegram

Minacce attuali di virus | Notizie "calde" | Tutte le notizie

4 luglio 2024

Questo malware appartiene al tipo di trojan di accesso remoto (in inglese abbreviato in RAT, una parola che può essere tradotta anche come "ratto"). In sostanza, i RAT sono i soliti strumenti di accesso e amministrazione remota, ma agiscono al servizio dei malintenzionati. La differenza principale è che l'utente sotto attacco non deve sospettare che la sua macchina venga controllata da qualcun altro.

Inizialmente il trojan TgRat, scritto per il sistema operativo Windows, è stato rilevato nel 2022. Era un piccolo malware progettato per lo scaricamento di dati da una specifica macchina compromessa. Di recente, gli analisti dei virus dell'azienda Doctor Web ne hanno scoperto un'altra variante adattata per il funzionamento sul sistema operativo Linux.

Una richiesta per indagare su un incidente di cybersecurity è pervenuta nel nostro laboratorio dei virus da un'azienda di servizi hosting. L'antivirus Dr.Web aveva rilevato un file sospetto su un server di uno dei clienti. Questo è stato identificato come un dropper di trojan, cioè un programma progettato per installare un malware su un computer sotto attacco. Il dropper spacchettava nel sistema il trojan Linux.BackDoor.TgRat.2.

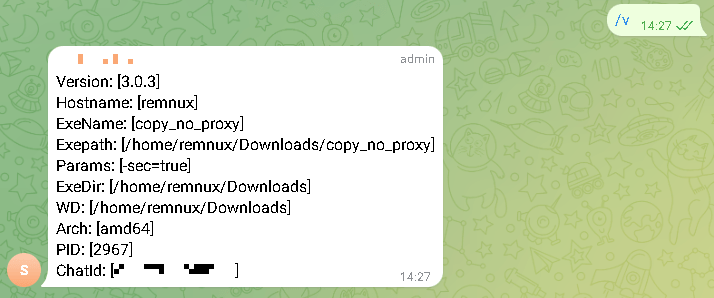

Questo trojan anche è stato creato per attaccare i computer specifici: all'avvio riscontra l'hash del nome di macchina con la stringa trascritta nel proprio corpo. Se i valori non corrispondono, TgRat termina il proprio processo. Se, invece, il trojan si avvia con successo, si connette alla rete e realizza uno schema piuttosto insolito di interazione con il proprio server di gestione il quale risulta essere un bot Telegram.

Il programma di messaggistica istantanea Telegram viene spesso utilizzato come strumento di comunicazione aziendale. Pertanto, non è sorprendente che i malintenzionati possano sfruttarlo come canale per la gestione di malware e il furto di informazioni riservate: la popolarità del programma e il carattere di routine del traffico verso i server Telegram contribuiscono a camuffare un malware su una rete compromessa.

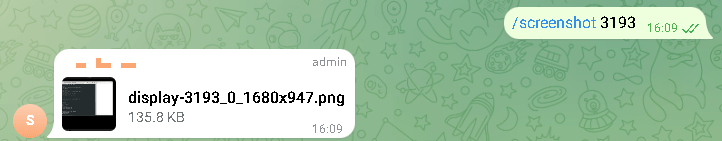

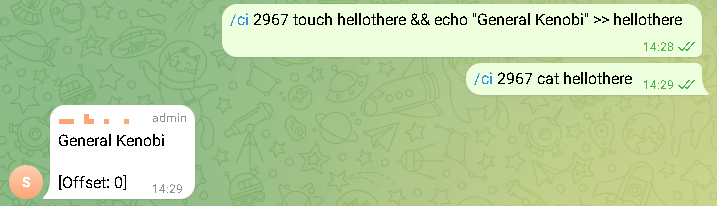

Il trojan viene gestito attraverso un gruppo privato nel programma di messaggistica, a cui è connesso un bot Telegram. Utilizzando il programma di messaggistica, i malintenzionati possono impartire comandi al trojan: ad esempio, il comando di scaricare file dal sistema compromesso, catturare uno screenshot, eseguire un comando in remoto o caricare un file tramite gli allegati.

A differenza della variante per Windows, questo trojan era crittografato con la crittografia RSA, inoltre, per l'esecuzione dei comandi veniva utilizzato l'interprete bash, il che consente di eseguire interi script attraverso un singolo messaggio. Ciascun esemplare del trojan ha il proprio identificativo — in questo modo i malintenzionati erano in grado di inviare comandi a più bot connettendoli tutti a una singola chat.

Questo attacco, anche se insolito per la scelta di schema di comunicazione del trojan e server di gestione, può essere rilevato mediante un'attenta analisi del traffico di rete: lo scambio di dati con i server Telegram può essere tipico per i computer utente, ma non per un server su una rete locale.

Per prevenire infezioni, consigliamo di installare un software antivirus su tutti i nodi della rete locale. Le soluzioni antivirus della linea Dr.Web Enterprise Security Suite per i server e le postazioni basati sui sistemi operativi Windows, macOS, Android, Linux e FreeBSD proteggono in modo affidabile i nostri clienti aziendali. Mentre per i dispositivi NGFW e IDS sul perimetro della rete, l'azienda Doctor Web offre una soluzione basata sulla tecnologia di scansione di flusso del traffico la quale consente di controllare il traffico di rete con un ritardo quasi pari a zero.