Yandex Browser utilizzato per la persistenza nel sistema compromesso. Attacco mirato fallito a un operatore di trasporto merci ferroviario russo.

Minacce attuali di virus | Notizie "calde" | Tutte le notizie | Sui virus

4 settembre 2024

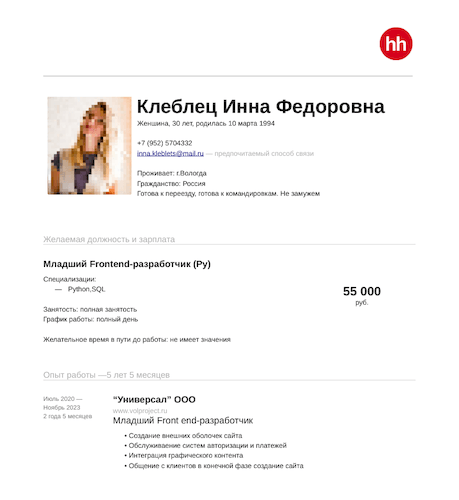

Lo spear phishing è un popolare metodo per consegnare malware sui computer dei dipendenti di grandi aziende. Si differenzia dal phishing normale in quanto i malintenzionati raccolgono informazioni in anticipo e personalizzano il proprio messaggio incoraggiando la vittima a compiere una determinata azione che porterà alla compromissione. Come obiettivi principali, i criminali scelgono o i dipendenti di alto rango che hanno accesso a informazioni preziose o i dipendenti di quei dipartimenti che, nell'ambito delle loro mansioni, entrano in contatto con molteplici destinatari. In particolare, questo riguarda i collaboratori dei dipartimenti risorse umane: ricevono tantissime mail da persone precedentemente sconosciute con allegati in una varietà di formati. Proprio questo vettore di attacco è stato scelto dai truffatori nel caso di cui ora vi parleremo.

A marzo 2024 l'azienda Doctor Web è stata contattata dai rappresentanti di una grande impresa russa operante nel settore del trasporto di merci ferroviario. L'attenzione dei collaboratori del dipartimento di sicurezza informatica è stata attirata da un'email sospetta con un allegato. Dopo aver tentato di identificare in autonomo quale era il pericolo del file allegato, si sono rivolti ai nostri specialisti. Esaminato la richiesta ricevuta, i nostri analisti sono giunti alla conclusione che l'azienda era quasi rimasta vittima di un attacco mirato. Gli obiettivi che i malintenzionati si ponevano erano quelli di raccogliere informazioni sul sistema e lanciare un malware modulare sul PC compromesso.

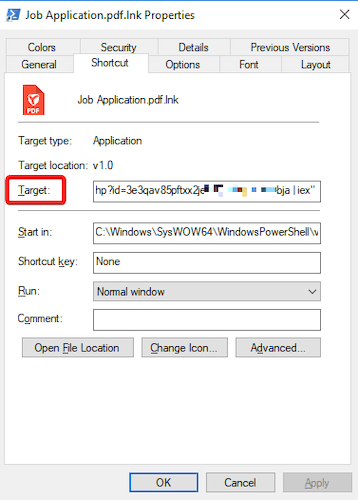

Per implementare l'attacco, i cybercriminali hanno inviato all'indirizzo email dell'azienda un messaggio di phishing mascherato da curriculum di un richiedente lavoro. Alla mail era allegato un archivio presumibilmente contenente un file PDF con il CV. Questo file aveva una "doppia" estensione .pdf.lnk. L'occultamento degli oggetti malevoli con le doppie estensioni è una tattica abbastanza comune dei malintenzionati che loro impiegano per fuorviare le proprie vittime. Per impostazione predefinita, il sistema operativo Windows nasconde le estensioni di file per comodità dell'utente. E se un file ha un'estensione "doppia", il sistema nasconde solo l'ultima estensione. Quindi in questo caso la vittima poteva vedere la prima estensione — .pdf, mentre l'estensione .lnk era nascosta. Va notato che anche con la visualizzazione dei nomi file completi attivata, l'estensione .lnk viene sempre nascosta dal sistema operativo.

L'idea di compromettere sistemi tramite file lnk non è nuova. L'attacco più significativo occorse nel 2010, quando le apparecchiature per l'arricchimento dell'uranio a Natanz in Iran subirono un impatto cyber senza precedenti. Un worm chiamato Stuxnet attaccò i PLC di controllo delle centrifughe a gas facendole girare a velocità estreme e poi fermandole bruscamente, il che causò la distruzione delle loro casse. Oltre al danneggiamento delle apparecchiature, questo worm infettò più di 200.000 computer in diversi paesi del mondo. Il vettore di attacco principale fu un file lnk arrivato su un computer gestionale aziendale su un'unità USB. E per il lancio del file malevolo, bastava semplicemente andare alla cartella contenente il file lnk appositamente formato. Nell'ambito dell'attacco venivano sfruttate 4 vulnerabilità zero-day, in particolare, l'exploit CPLINK, il che consentì di lanciare il worm Stuxnet senza partecipazione dell'utente.

Metadati memorizzati nel file lnk

La vera estensione .lnk è un'estensione di scorciatoie nel sistema operativo Windows. Nel campo "Destinazione" (Target) è possibile specificare il percorso di qualsiasi oggetto del sistema operativo — ad esempio, di un file eseguibile — ed eseguirlo con i parametri richiesti. Nell'ambito di questo attacco, veniva eseguito di nascosto l'interprete dei comandi PowerShell che scaricava dal sito dei malintenzionati due script malevoli, ognuno dei quali lanciava il proprio payload.

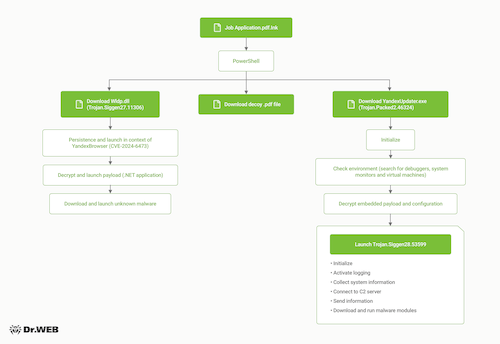

Schema di attacco

Il primo era un file PDF diversivo, nonché un file eseguibile con il nome YandexUpdater.exe mascherato da componente per l'aggiornamento di Yandex Browser (il nome del componente reale è service_update.exe). Questo eseguibile è un dropper del trojan Trojan.Packed2.46324, il quale, dopo una serie di controlli volti ad individuare l'avvenuto avvio in un ambiente emulato e la presenza di software di debug, decomprimeva nel sistema compromesso il trojan Trojan.Siggen28.53599. Quest'ultimo ha la funzionalità di controllo remoto, esegue la raccolta di informazioni di sistema e il download di vari moduli malevoli. Oltre a queste funzionalità, il trojan dispone anche di quelle per il contrasto al debug. Quando rileva i processi di antivirus, macchine virtuali e programmi di debug, il trojan sovrascrive il proprio file con zeri e lo cancella insieme alla cartella in cui era archiviato.

File PDF diversivo

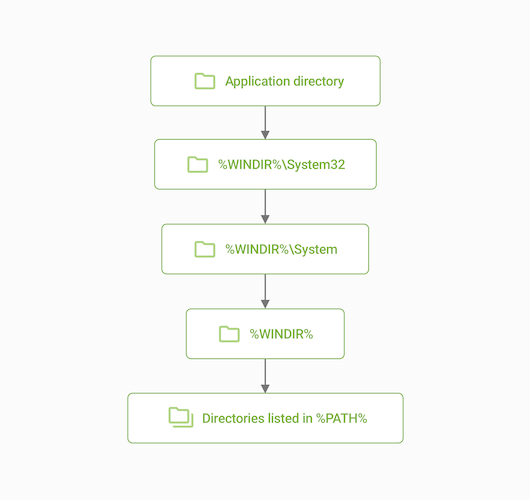

Il secondo payload consisteva in un file PDF diversivo e un trojan, Trojan.Siggen27.11306. Questo trojan è una libreria dinamica (DLL) con un payload crittografato. La particolarità di questo trojan consiste nel fatto che esso sfrutta una vulnerabilità di Yandex Browser per l'intercettazione dell'ordine di ricerca di DLL (DLL Search Order Hijacking). In Windows, i file DLL sono librerie utilizzate dalle applicazioni per archiviare funzioni, variabili ed elementi dell'interfaccia. Al momento dell'avvio, le applicazioni cercano librerie in vari archivi di dati in un determinato ordine, perciò i malintenzionati possono provare a "saltare la coda" e inserire una libreria malevola nella cartella in cui avviene la ricerca di DLL con la massima priorità.

Schema di priorità di ricerca di librerie semplificato

Questo trojan viene salvato in una cartella nascosta %LOCALAPPDATA%\Yandex\YandexBrowser\Application sotto il nome Wldp.dll. Proprio in questa directory viene installato Yandex Browser, ed è lì che il browser cercherà le librerie di cui ha bisogno all'avvio. A sua volta, la libreria legittima Wldp.dll, la cui funzione è garantire la sicurezza dell'avvio di applicazioni, è una libreria di sistema del SO e si trova nella cartella %WINDIR%\System32. E in quanto la libreria malevola si trova nella cartella di installazione di Yandex Browser, proprio essa verrà caricata per prima. Allo stesso tempo, ottiene tutte le autorizzazioni dell'applicazione principale: può eseguire comandi e creare processi a nome del browser, nonché ereditare le regole del firewall per l'accesso a internet.

Dopo l'avvio del browser, la libreria malevola Wldp.dll decodifica il payload in essa incorporato. Va notato che la decodifica viene eseguita due volte. La prima volta viene eseguita tramite una chiave creata in base all'hash del percorso in cui si trova la DLL malevola, e quindi tramite una chiave globale trascritta nel corpo del worm. Il risultato della decodifica è uno shellcode, la cui esecuzione consente ai malintenzionati di avviare sul sistema compromesso un'applicazione scritta nel linguaggio .NET. Questo stager, a sua volta, scaricava dalla rete un malware. Purtroppo, al momento della nostra indagine il file in questione non era disponibile sul server contattato dal downloader, e non siamo riusciti a scoprire quale trojan specifico venisse scaricato in questo caso.

Pertanto, vediamo qui uno schema di infezione multi-vettore e multi-fase da due diversi trojan contemporaneamente i quali vengono consegnati nel sistema compromesso all'apertura di un file da un'email di phishing. Nonostante la complessa implementazione, i metodi per prevenire e proteggersi dai simili attacchi sono abbastanza semplici. Li riportiamo di seguito.

- Aumentare la consapevolezza dei dipendenti sulle questioni di sicurezza informatica (controllare attentamente link e nomi di file, non aprire oggetti sospetti ecc.).

- Utilizzare prodotti software di filtraggio della posta elettronica per prevenire la consegna di email e allegati malevoli — ad esempio, Dr.Web Mail Security Suite.

- Installare su tutti i nodi della rete un software antivirus che non consenta il passaggio di un file pericoloso durante la navigazione in internet o blocchi un'attività sospetta sui computer degli utenti se tale file è stato consegnato su un'unità USB — ad esempio, Dr.Web Desktop Security Suite e Dr.Web Server Security Suite.

- Eseguire un aggiornamento dei software tempestivo nell'ambito del quale vengano eliminati gli errori software.

Dopo aver rilevato la vulnerabilità sfruttata in Yandex Browser, abbiamo trasferito le relative informazioni nell'azienda Yandex. Gli sviluppatori hanno prontamente preso in carico il nostro messaggio, e come risultato, è stata rilasciata una versione di Yandex Browser 24.7.1.380 con la correzione, e alla vulnerabilità trovata è stato attribuito un identificatore CVE-2024-6473.

In seguito abbiamo coordinato la data di rilascio di questa notizia con gli sviluppatori del browser per dare la possibilità agli utenti di ottenere la versione corretta di Yandex Browser prima che vengano resi pubblici i dettagli su questo attacco.