Il vuoto si è impadronito di oltre un milione di box TV su Android

Minacce attuali di virus | Notizie "calde" | Tutte le notizie | Sui virus

12 settembre 2024

Ad agosto 2024 l'azienda Doctor Web è stata contattata da diversi utenti sui cui dispositivi l'antivirus Dr.Web ha rilevato modifiche nell'area dei file di sistema. Questo è successo con i seguenti modelli:

| Modello di box TV | Versione firmware dichiarata |

|---|---|

| R4 | Android 7.1.2; R4 Build/NHG47K |

| TV BOX | Android 12.1; TV BOX Build/NHG47K |

| KJ-SMART4KVIP | Android 10.1; KJ-SMART4KVIP Build/NHG47K |

In tutti i casi, i segni di infezione si sono rivelati simili, pertanto, verranno descritti sull'esempio di una delle prime richieste utente. Sul box TV interessato dal trojan sono stati modificati i seguenti oggetti:

- install-recovery.sh

- daemonsu

Inoltre, nel suo file system sono apparsi 4 nuovi file:

- /system/xbin/vo1d

- /system/xbin/wd

- /system/bin/debuggerd

- /system/bin/debuggerd_real

I file vo1d e wd sono componenti del trojan da noi rilevato Android.Vo1d.

Gli autori del trojan, probabilmente, hanno cercato di mascherare uno dei suoi componenti dal programma di sistema /system/bin/vold dandogli un nome simile "vo1d". Dal nome di questo file abbiamo denominato il programma malevolo. E per di più questa grafia assomiglia alla parola inglese "void" (tradotta come "il vuoto").

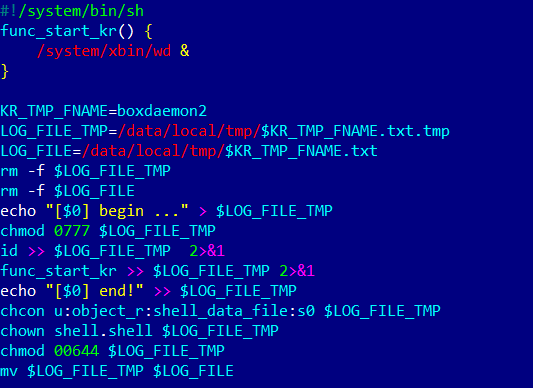

Il file install-recovery.sh è uno script che è presente sulla maggior parte dei dispositivi Android. Viene eseguito all'avvio del sistema operativo e contiene i dati per l'esecuzione automatica degli elementi in esso specificati. Se un programma malevolo ha i permessi di root e la possibilità di scrittura nella directory di sistema /system, può guadagnare la persistenza sul dispositivo infetto aggiungendosi a questo script (o creandolo se non è presente nel sistema). Android.Vo1d ha trascritto in esso l'esecuzione automatica di un componente wd.

File install-recovery.sh alterato

Il file daemonsu è presente su molti dispositivi Android rootati. Viene eseguito dal sistema al caricamento ed è responsabile della concessione dei privilegi di root all'utente. Android.Vo1d si è trascritto anche in questo file, anche avendo configurato l'esecuzione automatica del modulo wd.

Il file debuggerd è un daemon che di solito viene utilizzato per la generazione di rapporti su errori. Ma all'infezione del box TV, questo file è stato sostituito con lo script che avvia il componente wd.

Il file debuggerd_real nel caso considerato è una copia dello script con cui è stato sostituito il vero file debuggerd. Gli specialisti Doctor Web ritengono che, secondo l'intenzione degli autori del trojan, l'originale debuggerd debba essere spostato in debuggerd_real per mantenerne l'operatività. Tuttavia, poiché l'infezione, probabilmente, è avvenuta due volte, il trojan ha spostato il file già sostituito (cioè lo script). Come risultato, sul dispositivo si trovavano due script del trojan e nessun file reale del programma debuggerd.

Allo stesso tempo, altri utenti che ci hanno contattati avevano sui loro dispositivi infetti una lista di file leggermente diversa:

- daemonsu (analogo del file vo1d — Android.Vo1d.1);

- wd (Android.Vo1d.3);

- debuggerd (analogo allo script sopra descritto);

- debuggerd_real (file originale dell'utility debuggerd);

- install-recovery.sh (script che assicura il caricamento degli oggetti in esso specificati).

Lo studio di tutti questi file ha mostrato che per la persistenza nel sistema di Android.Vo1d i suoi creatori hanno utilizzato almeno tre metodi diversi — alterazione dei file install-recovery.sh e daemonsu, nonché la sostituzione del programma debuggerd. Probabilmente contavano sulla presenza nel sistema infettato di almeno uno dei file di destinazione, in quanto la manipolazione anche di uno solo di essi avrebbe assicurato l'esecuzione automatica riuscita del trojan ai successivi riavvii del dispositivo.

Le funzionalità principali di Android.Vo1d sono nascoste nei suoi componenti vo1d (Android.Vo1d.1) e wd (Android.Vo1d.3) che operano in abbinamento. Il modulo Android.Vo1d.1 è responsabile dell'avvio di Android.Vo1d.3 e ne controlla l'attività, riavviando il processo se necessario. Inoltre, su comando del server di controllo, è in grado di scaricare e lanciare file eseguibili. A sua volta, il modulo Android.Vo1d.3 installa sul dispositivo ed esegue un daemon codificato nel proprio corpo (Android.Vo1d.5), il quale anche è capace di scaricare e lanciare file eseguibili. Oltre a ciò, monitora la comparsa di file APK di applicazioni nelle directory impostate e li installa.

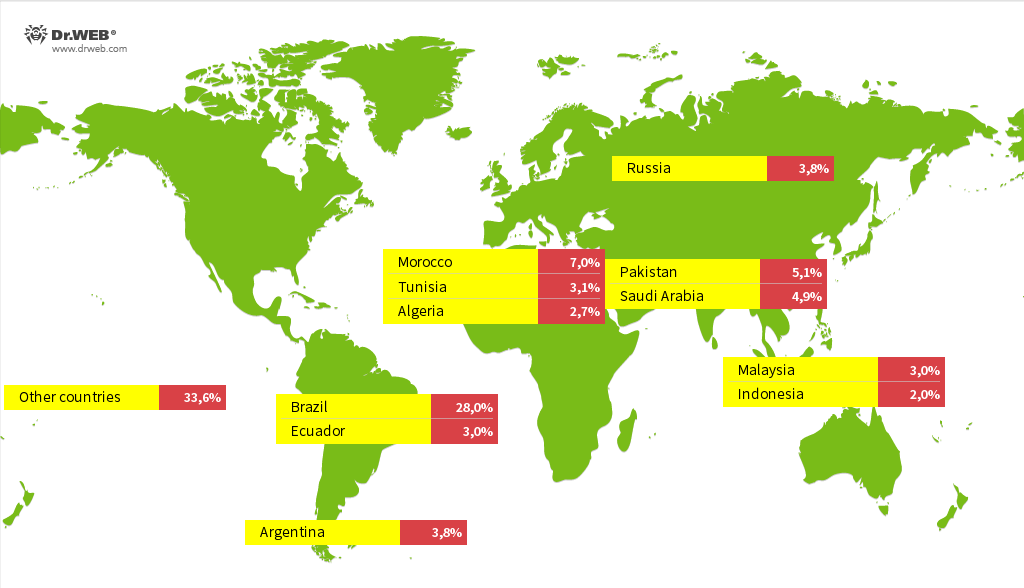

L'indagine condotta dagli analisti dei virus Doctor Web ha mostrato che il backdoor Android.Vo1d ha infettato circa 1.300.000 dispositivi, e la geografia della sua diffusione ha abbracciato quasi 200 paesi. Il maggior numero di infezioni è stato rilevato in Brasile, Marocco, Pakistan, Arabia Saudita, Russia, Argentina, Ecuador, Tunisia, Malesia, Algeria e Indonesia.

Paesi con il maggior numero di dispositivi infetti rilevati

Una possibile ragione per cui i malintenzionati che distribuiscono Android.Vo1d hanno scelto come obiettivo proprio i box TV è che tali dispositivi spesso funzionano sulla base delle versioni Android obsolete, nelle quali non sono state coperte le vulnerabilità e per le quali non vengono più rilasciati gli aggiornamenti. Ad esempio, i modelli degli utenti che ci hanno contattati funzionano sulla base di Android 7.1, nonostante per alcuni di essi nella configurazione siano indicate versioni molto più nuove — Android 10 e Android 12. Purtroppo, questa non è una pratica rara quando i produttori di dispositivi economici utilizzano le vecchie versioni di SO e le fanno apparire per quelle più attuali per aumentarne l'attrattiva.

Inoltre, gli utenti stessi potrebbero erroneamente percepire i box TV come dispositivi più sicuri rispetto agli smartphone. Per questo motivo, potrebbero essere meno propensi a installare un antivirus su di essi e rischiano di imbattersi in programmi malevoli scaricando applicazioni di terze parti o installando firmware non ufficiali.

A questo momento la fonte di infezione dei set top box dal backdoor rimane sconosciuta. Uno dei possibili vettori potrebbe essere un attacco di un malware intermedio il quale sfrutta le vulnerabilità del sistema operativo per ottenere i privilegi di root. Un altro potrebbe essere l'uso delle versioni firmware non ufficiali con permessi di root.

Dr.Web Security Space per dispositivi mobili rileva con successo tutte le varianti conosciute del trojan Android.Vo1d e in presenza dei permessi di root esegue la cura dei gadget infetti.

Maggiori informazioni su Android.Vo1d.1

Maggiori informazioni su Android.Vo1d.3

Maggiori informazioni su Android.Vo1d.5