Esca per malintenzionati: honeypot con versione vulnerabile di database Redis consente di rilevare nuova variante di un rootkit volto a nascondere processo di mining criptovalute

Minacce attuali di virus | Notizie "calde" | Tutte le notizie | Sui virus

3 ottobre 2024

Il database management system Redis è uno dei più popolari al mondo: i server Redis vengono utilizzati da grande aziende, quale X (precedentemente Twitter), AirBnB, Amazon e altre ancora. I vantaggi del sistema sono evidenti: massime prestazioni, minimi requisiti di risorse, supporto di vari tipi di dati e linguaggi di programmazione. Tuttavia, questo prodotto ha anche svantaggi: in quanto l'iniziale uso di Redis non presupponeva la sua installazione sulla periferia di rete, nella configurazione di default sono supportate solo le funzioni di sicurezza di base, e nelle versioni precedenti alla 6.0 mancano i meccanismi di controllo di accessi e di crittografia. Oltre a ciò, nei media specializzati ogni anno compaiono messaggi sul rilevamento di vulnerabilità in Redis. Ad esempio, nel 2023 ne sono state registrate 12, tre di cui avevano lo status "Seria". I messaggi diventati sempre più frequenti sulla compromissione di server con la successiva installazione di programmi per il mining di criptovalute avevano incuriosito gli specialisti del laboratorio dei virus Doctor Web, cui è venuta l'idea di osservare tale attacco direttamente. Per questo è stato deciso di lanciare un proprio server Redis con protezione disattivata e attendere la comparsa degli ospiti non invitati. Nel periodo di un anno, venivano intrapresi dai 10 ai 14mila attacchi al server ogni mese, e di recente sul server è stata rilevata la presenza di un malware, ovvero Skidmap, su cui contavano i nostri analisti. Tuttavia, è stata una cosa inaspettata che in questo caso i cybercriminali hanno utilizzato un nuovo metodo per nascondere l'attività del cryptominer, e anche hanno installato quattro backdoor allo stesso tempo.

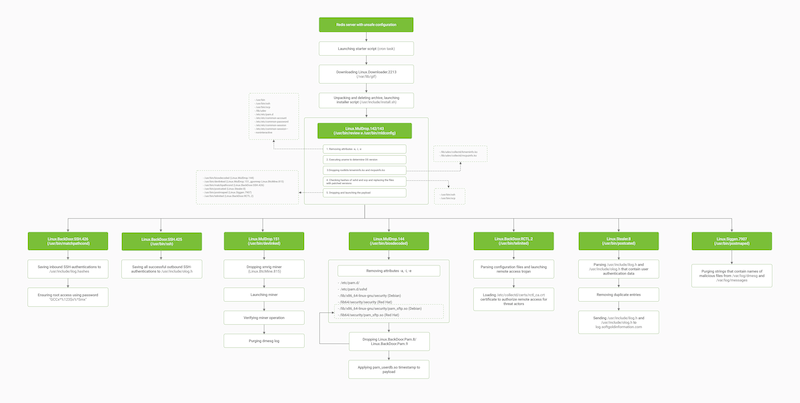

I primi messaggi sul trojan Skidmap sono comparsi nel 2019. Questo trojan cryptominer ha una determinata specializzazione e si riscontra principalmente nelle reti aziendali, poiché la maggiore resa dal mining nascosto può essere ottenuta proprio nel segmento aziendale. Nonostante siano trascorsi già cinque anni dalla comparsa del trojan, il principio del suo funzionamento rimane invariato: viene installato sul sistema con lo sfruttamento di vulnerabilità o tramite impostazioni software errate. Nel caso del nostro server esca, gli hacker hanno aggiunto allo scheduler di sistema task cron nell'ambito dei quali ogni 10 minuti veniva eseguito uno script che scarica un dropper chiamato Linux.MulDrop.142 (o un'altra sua variante Linux.MulDrop.143). Questo file eseguibile controlla la versione del kernel del sistema operativo, disattiva il modulo di sicurezza SELinux, e quindi spacchetta nel sistema i file di un rootkit Linux.Rootkit.400, di un cryptominer Linux.BtcMine.815, nonché dei backdoor Linux.BackDoor.Pam.8/9, Linux.BackDoor.SSH.425/426 e di un trojan Linux.BackDoor.RCTL.2 studiato per l'accesso remoto. Una peculiarità del dropper è che è di dimensioni piuttosto grandi in quanto contiene file eseguibili per varie distribuzioni Linux. In questo caso, nel corpo del dropper erano trascritti all'incirca 60 file per diverse versioni delle distro Debian e Red Hat Enterprise Linux, più comunemente installate sui server.

Dopo l'installazione il rootkit intercetta una serie di chiamate di sistema, il che consente ad esso di restituire informazioni false in risposta ai comandi diagnostici immessi dall'amministratore. Le funzioni intercettate includono quelle che segnalano il valore medio di carico della CPU, l'attività di rete su una serie di porte e restituiscono l'elenco di file in cartelle. Il rootkit anche controlla tutti i moduli di kernel che vengono caricati e vieta l'avvio di quelli in grado di rilevare la sua presenza. Tutto ciò consente di nascondere completamente tutti gli aspetti dell'attività di mining di criptovalute del cryptominer: computazioni, invio di hash e ricezione di task.

Lo scopo dei backdoor installati dal dropper nell'ambito di questo attacco consiste nel salvare e inviare ai malintenzionati dati su tutte le autenticazioni SSH, nonché nel creare una password principale di tutti gli account nel sistema. Va notato che tutte le password al momento dell'invio vengono crittografate con il cifrario di Cesare con uno spostamento di 4 posizioni.

Per espandere le possibilità di controllo del sistema hackerato, i malintenzionati installano un trojan di accesso remoto Linux.BackDoor.RCTL.2. Consente di inviare comandi al server compromesso e ricevere da esso qualsiasi dato tramite una connessione crittografata che il trojan avvia autonomamente.

Come cryptominer viene installato il programma xmrig che consente di estrarre una serie di criptovalute, la più famosa di cui è Monero, che ha guadagnato popolarità nella darknet grazie al suo completo anonimato a livello di transazioni. Va detto che rilevare un cryptominer nascosto da un rootkit in un cluster di server non è un compito banale. In assenza di informazioni veritieri sul consumo delle risorse, l'unica cosa che potrebbe indicare l'avvenuta compromissione è il consumo energetico eccessivo e la generazione di calore aumentata. I malintenzionati possono anche modificare le impostazioni del cryptominer in modo tale da assicurare un bilanciamento ottimale tra la produttività del mining e il mantenimento delle prestazioni dell'hardware, il che consentirà di attirare meno attenzione sul sistema compromesso.

L'evoluzione della famiglia di malware Skidmap si manifesta in uno schema di attacco sempre più complesso: i programmi avviati effettuano chiamate gli uni agli altri, disattivano i sistemi di sicurezza, interferiscono con il funzionamento di un gran numero di utility e servizi di sistema, scaricano rootkit ecc., il che complica notevolmente la risposta a tali incidenti.

Le minacce sopra elencate sono inserite nel database dei virus Dr.Web e perciò non rappresentano un pericolo per gli utenti dei nostri prodotti.

Più informazioni su Linux.MulDrop.142

Più informazioni su Linux.MulDrop.143

Più informazioni su Linux.MulDrop.144

Più informazioni su Linux.Rootkit.400