Nel corso di una campagna di distribuzione di un trojan per estrazione e furto di criptovalute sono stati colpiti oltre 28mila utenti

Minacce attuali di virus | Notizie "calde" | Tutte le notizie | Sui virus

8 ottobre 2024

Nel corso di un'analisi di routine della telemetria cloud pervenuta dai nostri utenti, gli specialisti del laboratorio dei virus Doctor Web hanno individuato attività sospette di un programma camuffato da componente del sistema operativo Windows (StartMenuExperienceHost.exe, il processo legittimo con questo nome si occupa di gestione del menu Start). Questo programma si connetteva a un nodo di rete remoto e attendeva una connessione dall'esterno per avviare immediatamente l'interprete della riga di comando cmd.exe.

Camuffata da componente di sistema era l'utility di rete Ncat, che viene utilizzata per scopi legittimi per la trasmissione di dati via rete tramite la riga di comando. Proprio questa scoperta ha contribuito a ripristinare la sequenza degli eventi di sicurezza tra i quali erano tentativi di infettare computer con malware, impediti dall'antivirus Dr.Web.

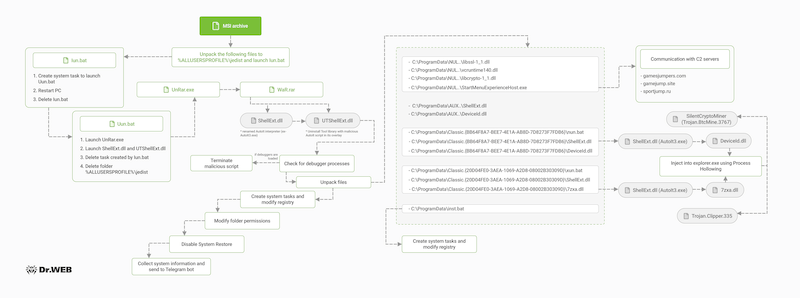

La fonte dell'infezione sono siti truffa che i malintenzionati creano sulla piattaforma GitHub (notiamo che tale attività è vietata dalle regole della piattaforma) e l'avvio di programmi da lì scaricati. In alternativa, i link a malware possono essere fissati nelle descrizioni sotto video sull'hosting YouTube. Al clic sul link viene scaricato un archivio autoestraente crittografato protetto da password, il che impedisce la sua scansione automatica da parte degli antivirus. Dopo l'inserimento della password, la quale gli hacker forniscono sulla pagina di download, sul computer della vittima nella cartella %ALLUSERSPROFILE%\jedist viene spacchettato il seguente set di file temporanei:

- UnRar.exe — programma di decompressione di archivi RAR;

- WaR.rar — archivio RAR;

- Iun.bat — uno script che crea un task di esecuzione di uno script con il nome Uun.bat, incomincia un riavvio del computer e rimuove sé stesso;

- Uun.bat — uno script offuscato che spacchetta il file WaR.rar, avvia i file in esso contenuti ShellExt.dll e UTShellExt.dll, dopodiché rimuove il task creato da Iun.bat e la cartella jedist insieme al suo contenuto.

Il file ShellExt.dll è un interprete del linguaggio AutoIt di per sé non malevolo. Tuttavia, questo non è il vero nome del file in esame. I malintenzionati hanno rinominato il file originale AutoIt3.exe in ShellExt.dll per mascherarlo da libreria WinRAR responsabile dell'integrare le funzioni del programma di compressione nel menu contestuale di Windows. Dopo che viene avviato, l'interprete a sua volta carica il file UTShellExt.dll che i malintenzionati hanno preso in prestito dall'utility Uninstall Tool. A questa libreria, firmata con firma digitale valida, loro hanno "attaccato" uno script malevolo AutoIt. Dopo la sua esecuzione, viene spacchettato il payload, tutti i file del quale sono fortemente offuscati.

AutoIt è un linguaggio di programmazione per la creazione di script di automazione e utility per sistema operativo Windows. È facile da imparare e offre ampie funzionalità, il che lo ha reso popolare tra diverse categorie di utenti, inclusi autori di virus. Alcuni programmi antivirus rilevano qualsiasi script compilato AutoIt come malevolo.

Il file UTShellExt.dll esegue le seguenti azioni:

- Cerca software di debug avviati nella lista dei processi. Lo script contiene i nomi di circa 50 diverse utility studiate per il debug, e se scopre almeno uno dei processi da questa lista, termina il proprio funzionamento

- Se nessun software di debug è trovato, nel sistema compromesso vengono spacchettati i file necessari per il proseguimento dell'attacco. Parte dei file è "pulita", questi file sono necessari per implementare l'interazione di rete, mentre gli altri svolgono le attività malevole

- Crea eventi di sistema per assicurare l'accesso di rete tramite Ncat e caricare i file BAT e DLL, nonché apporta modifiche al registro per implementare l'intercettazione degli avvii di applicazioni tramite la tecnica IFEO

IFEO (Image File Execution Options) sono funzionalità fornite dal sistema operativo Windows per gli sviluppatori di software, ad esempio, esecuzione automatica del programma di debug all'avvio dell'applicazione. Gli attori malevoli però possono utilizzare le tecniche IFEO per la persistenza nel sistema. Per fare ciò, cambiano il percorso del programma di debug indicando invece di esso il percorso del file malevolo, in modo che ad ogni avvio dell'applicazione legittima verrà avviata anche quella malevola. Nel caso in esame gli hacker "si aggrappavano" ai servizi di sistema di SO Windows, e inoltre, ai processi di aggiornamento dei browser Google Chrome e Microsoft Edge (MoUsoCoreWorker.exe, svchost.exe, TrustedInstaller.exe, GoogleUpdate.exe e MicrosoftEdgeUpdate.exe).

- Vieta l'accesso all'eliminazione, la scrittura e la modifica per le cartelle e i file creati nel passaggio 2

- Disattiva il servizio di ripristino del sistema operativo Windows

- Invia in Telegram ai malintenzionati informazioni sulle caratteristiche tecniche del computer infetto, il suo nome, la versione di SO e informazioni su software antivirus installato.

Le funzioni di mining nascosto e di furto di criptovalute vengono svolte dai file DeviceId.dll e 7zxa.dll. Entrambi i file vengono incorporati nel processo explorer.exe (Esplora file di SO Windows) tramite la tecnica Process Hollowing. Il primo file è una libreria legittima distribuita come parte dell'ambiente di sviluppo .NET, nella quale è stato incorporato uno script malevolo AutoIt che lancia il cryptominer SilentCryptoMiner. Questo cryptominer possiede ampie funzionalità di configurazione e mascheramento del processo di estrazione di criptovalute, nonché una funzione di gestione remota.

La libreria 7zxa.dll, camuffata da componente del programma di compressione 7-Zip, è un cosiddetto clipper. Questo tipo di malware viene utilizzato per il monitoraggio dei dati nella clipboard, i quali esso può sostituire furtivamente o inoltrare ai malintenzionati. Nel caso in esame, il clipper traccia la comparsa nella clipboard delle sequenze tipiche di caratteri caratteristici degli indirizzi di portafogli e le sostituisce con quelle che sono state indicate dai malintenzionati. Al momento della pubblicazione, si sa per certo che solo con il clipper gli hacker hanno potuto guadagnare più di 6000 dollari.

La tecnica Process Hollowing consiste nell'avviare un processo fidato in stato sospeso, sovrascriverne il codice in memoria con quello malevolo, e quindi riprendere l'esecuzione del processo. L'impiego di questa tecnica causa la comparsa di copie omonime del processo, così nel nostro caso sui computer delle vittime si potevano osservare tre processi explorer.exe, il che è di per sé sospetto, poiché normalmente questo processo esiste in un unico esemplare.

In totale, dalle attività dei cybercriminali sono state colpite più di 28mila persone, la stragrande maggioranza di cui sono abitanti di Russia. Inoltre, numeri significativi di infezioni vengono osservati in Bielorussia, Uzbekistan, Kazakistan, Ucraina, Kirghizistan e Turchia. In quanto la compromissione dei computer delle vittime avveniva con installazioni di versioni piratate di popolari programmi, le principali raccomandazioni per la prevenzione dei simili incidenti sono scaricare software da fonti ufficiali, utilizzare programmi analoghi open source, nonché utilizzare antivirus. Gli utenti dei prodotti Dr.Web sono protetti in modo affidabile da questa minaccia.

Più informazioni su Trojan.AutoIt.1443