App malevole su Google Play: in che modo malintenzionati utilizzano protocollo DNS per comunicazione nascosta di trojan con server C&C

Minacce attuali di virus | Notizie "calde" | Sulle minacce mobile | Tutte le notizie

11 novembre 2024

Android.FakeApp.1669 è rappresentato da un gran numero di varianti che sotto le finte spoglie di svariate applicazioni vengono distribuite, tra l'altro, anche attraverso lo store di app Google Play. Così, le app con il trojan attualmente conosciute sono state scaricate dallo store ufficiale del sistema operativo Android almeno 2.160.000 volte.

Esempi di programmi in cui era nascosto Android.FakeApp.1669

Di seguito sono elencate le app con Android.FakeApp.1669 che gli analisti dei virus Doctor Web hanno scoperto su Google Play. I nostri specialisti hanno rilevato anche più programmi trojan, ma parte di essi è già assente in questo negozio di applicazioni.

| Nome dell'applicazione | Download effettuati |

|---|---|

| Split it: Checks and Tips | 1 000 000+ |

| FlashPage parser | 500 000+ |

| BeYummy - your cookbook | 100 000+ |

| Memogen | 100 000+ |

| Display Moving Message | 100 000+ |

| WordCount | 100 000+ |

| Goal Achievement Planner | 100 000+ |

| DualText Compare | 100 000+ |

| Travel Memo | 100 000+ (rimossa) |

| DessertDreams Recipes | 50 000+ |

| Score Time | 10 000+ |

All'avvio Android.FakeApp.1669 esegue una richiesta DNS al server di comando e controllo per ottenere un record TXT che è associato a un nome a dominio specifico. A sua volta, il server fornisce questo record al trojan solo se il dispositivo infetto è connesso alla Rete tramite i provider prestabiliti — tra cui provider di internet mobili. I simili record TXT di solito contengono informazioni sul dominio e alcune altre informazioni tecniche, però nel caso di Android.FakeApp.1669 nel record si trova una configurazione codificata per il programma malevolo.

Per l'invio delle richieste DNS Android.FakeApp.1669 utilizza codice modificato della libreria Open Source dnsjava.

Tutte le varianti del trojan sono legate a specifici nomi a dominio, il che consente al server DNS di trasmettere a ciascuna di esse la propria configurazione. Inoltre, i nomi dei sottodomini dei domini preimpostati sono univoci per ciascun dispositivo infetto. In essi sono codificati dati relativi al dispositivo, inclusi quelli sensibili:

- modello e marca del dispositivo;

- dimensioni dello schermo;

- identificativo (è composto da due numeri: il primo è la data e l'ora di installazione dell'app trojan, il secondo è un numero casuale);

- se la batteria è in carica e qual è l'attuale percentuale di carica;

- se sono attivate le impostazioni sviluppatore.

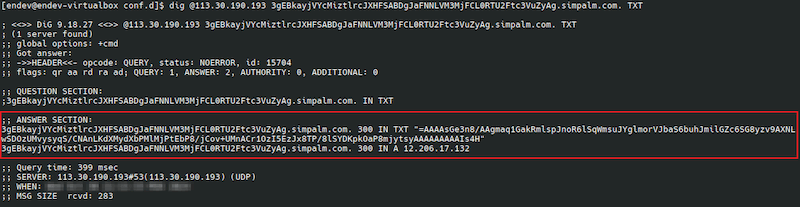

Ad esempio, l'esemplare di Android.FakeApp.1669 nascosto nell'app Goal Achievement Planner durante lo svolgimento dell'analisi ha chiesto al server un record TXT per il dominio 3gEBkayjVYcMiztlrcJXHFSABDgJaFNNLVM3MjFCL0RTU2Ftc3VuZyAg[.]simpalm[.]com., mentre l'esemplare dal programma Split it: Checks and Tips un record per il dominio 3gEBkayjVYcMiztlrcJXHFTABDgJaFNNLVM3MjFCL0RTU2Ftc3VuZyAg[.]revolt[.]digital., e quello da DessertDreams Recipes un record per il dominio 3gEBkayjVYcMiztlrcJXHFWABDgJaFNNLVM3MjFCL0RTU2Ftc3VuZyAg[.]outorigin[.]com..

Esempio di record TXT di dominio preimpostato che il server DNS ha fornito in risposta a una richiesta tramite l'utility Linux dig durante l'analisi di una delle varianti di Android.FakeApp.1669

Per la decifratura del contenuto di questi record TXT devono essere eseguiti i seguenti passaggi:

- invertire la stringa;

- decodificare Base64;

- decomprimere gzip;

- dividere in righe in base al carattere ÷.

Il risultato saranno i dati di seguente tipo (l'esempio sotto appartiene al record TXT per l'app Goal Achievement Planner):

url

hxxps[:]//goalachievplan[.]pro

af_id

DF3DgrCPUNxkkx7eiStQ6E

os_id

f109ec36-c6a8-481c-a8ff-3ac6b6131954

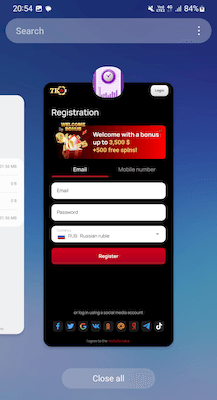

In essi è contenuto un link che il trojan carica in una WebView all'interno della propria finestra sopra l'interfaccia principale. Questo link conduce a un sito che avvia una lunga catena di reindirizzamenti, al termine della quale si trova un sito di casinò online. Come risultato, Android.FakeApp.1669 si trasforma effettivamente in un'applicazione web la quale visualizza il contenuto del sito web caricato anziché le funzionalità dichiarate sulla pagina dell'applicazione su Google Play.

Il malware, invece delle funzionalità che ci si aspettavano, ha visualizzato i contenuti del sito di casinò online caricato

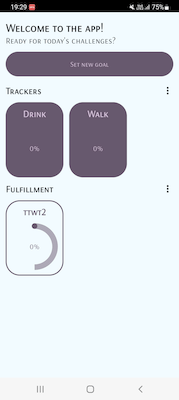

Allo stesso tempo, quando il trojan ha accesso a una connessione internet diversa da quelle dei provider prestabiliti (nonché si trova in modalità offline), esso funziona come il programma promesso — a condizione che gli autori della variante data abbiano previsto delle funzionalità per tale caso.

Il trojan non ha ricevuto la configurazione dal server C&C e si è avviato come programma normale

Dr.Web Security Space per dispositivi mobili rileva e rimuove con successo tutte le varianti conosciute di Android.FakeApp.1669, pertanto, per i nostri utenti questo trojan non rappresenta un pericolo.

Più informazioni su Android.FakeApp.1669