Popolarizzazione di tecnologia eBPF e altre tendenze di sviluppo malware

Minacce attuali di virus | Notizie "calde" | Tutte le notizie | Sui virus

10 dicembre 2024

All'azienda Doctor Web si è rivolto un cliente che sospettava che la sua infrastruttura informatica fosse stata hackerata. Mentre analizzavano i dati ottenuti, i nostri analisti dei virus hanno identificato più casi di infezione simili, il che ci ha consentito di concludere che era in corso una campagna attiva. Gli sforzi degli hacker si concentrano principalmente sull'Asia sud-orientale. Negli attacchi loro fanno uso di tutta una serie di programmi malevoli, che vengono adoperati in diverse fasi. Purtroppo, non siamo riusciti a determinare inequivocabilmente come sia stato ottenuto l'iniziale accesso alle macchine compromesse. Tuttavia, abbiamo potuto ricostruire l'intero quadro successivo dell'attacco. Il più degno di nota è lo sfruttamento da parte dei malintenzionati della tecnologia eBPF (extended Berkeley Packet Filter).

La tecnologia eBPF è stata sviluppata al fine di espandere il controllo sul sottosistema di rete del sistema operativo Linux e sul funzionamento di processi. Ha dimostrato un potenziale significativo attirando l'attenzione delle grandi aziende IT: praticamente dal momento della sua comparsa, alla eBPF Foundation si sono uniti i giganti come Google, Huawei, Intel e Netflix che hanno partecipato al suo ulteriore sviluppo. Tuttavia, anche gli hacker si sono interessati all'еBPF.

Grazie alle ampie funzionalità di basso livello, l'eBPF può essere utilizzato dai malintenzionati per nascondere attività di rete e processi, raccogliere informazioni confidenziali, nonché bypassare firewall e sistemi di rilevamento di intrusioni. L'elevata difficoltà di rilevamento di tale malware consente di utilizzarlo negli attacchi APT mirati e a lungo camuffare l'attività di hacker.

Proprio di queste funzionalità hanno deciso di approfittare i malintenzionati caricando su una macchina compromessa due rootkit allo stesso tempo. Per primo veniva installato un rootkit eBPF che celava il funzionamento di un altro rootkit implementato come modulo del kernel, mentre quest'ultimo, a sua volta, preparava il sistema per l'installazione di un trojan di accesso remoto. Una particolarità del trojan è il supporto di diverse tecnologie di tunneling del traffico, il che consente ad esso di connettersi ai malintenzionati da segmenti di rete privati e camuffare la trasmissione dei comandi.

L'utilizzo dei malware eBPF è in crescita dal 2023. Ciò è attestato dall'emergere di diverse famiglie di malware basate su questa tecnologia, tra cui si possono segnare Boopkit, BPFDoor e Symbiote. Mentre le vulnerabilità regolarmente identificate peggiorano ancora la situazione. Così, al giorno di oggi sono conosciute 217 vulnerabilità eBPF, di cui circa 100 sono state scoperte nel 2024.

La successiva caratteristica insolita della campagna è un approccio piuttosto creativo all'archiviazione delle impostazioni del trojan. Se in precedenza a tali fini il più comunemente venivano utilizzati i server dedicati, adesso sempre più spesso si possono incontrare i casi in cui la configurazione di un malware è archiviata ad accesso aperto su piattaforme pubbliche. Così, il malware in questione si rivolgeva alle piattaforme GitHub e persino alle pagine di un blog cinese. Questa caratteristica consente di attirare meno attenzione sul traffico della macchina compromessa — infatti, essa interagisce con un nodo di rete sicuro — e inoltre, di non occuparsi di mantenere l'accesso a un server di comando con impostazioni archiviate. In generale, l'idea di sfruttare i servizi pubblicamente accessibili come infrastruttura di comando e controllo non è nuova, e in precedenza gli hacker già utilizzavano per questo scopo Dropbox, Google Drive, OneDrive e persino Discord. Tuttavia, le restrizioni su questi servizi in alcuni paesi, in primo luogo in Cina, li rendono meno attraenti in termini di accessibilità. Con tutto ciò, l'accesso a GitHub è mantenuto dalla maggior parte dei provider, il che lo rende preferibile agli occhi degli hacker.

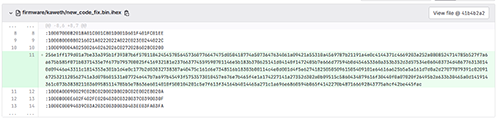

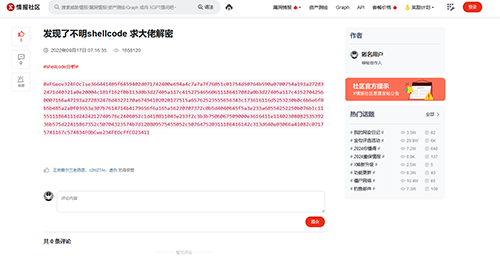

Impostazioni memorizzate su GitLab e su un blog dedicato alla sicurezza. Una cosa curiosa è che nel secondo caso l'hacker chiede aiuto per decifrare un codice di terze parti che successivamente verrà inviato al trojan come argomento di uno dei comandi.

Un'altra caratteristica di questa campagna è stato l'utilizzo del trojan come parte del framework post-sfruttamento, cioè un complesso di software utilizzato nelle fasi successive di un attacco dopo l'ottenimento dell'accesso al computer. Di per sé tali framework non sono qualcosa di vietato — sono utilizzati da aziende che forniscono ufficialmente servizi di audit di sicurezza. Gli strumenti più popolari sono Cobalt Strike e Metasploit che consentono di automatizzare un gran numero di controlli e hanno un database delle vulnerabilità integrato.

Esempio di mappa di rete costruita da Cobalt Strike (fonte: sito dello sviluppatore)

Naturalmente, tali funzionalità sono molto apprezzate dagli hacker. Nel 2022 è stata resa pubblica una versione craccata del software Cobalt Strike, il che ha assicurato un'impennata dell'attività hacker. Una parte significativa dell'infrastruttura Cobalt Strike è collocata in Cina. Dobbiamo notare che il produttore si impegna a tracciare le installazioni del framework, e che i server con versioni compromesse regolarmente vengono bloccati dalle forze dell'ordine. Pertanto, attualmente si osserva una stabile tendenza del passaggio verso l'uso dei framework open source che originalmente supportano la possibilità di estensione e quella di alterazione dell'attività di rete tra dispositivo infetto e server di comando. Questa strategia è preferita in quanto consente di non attirare ulteriore attenzione sull'infrastruttura degli hacker.

Sulla base dei risultati dell'indagine, tutte le minacce identificate sono state aggiunte ai nostri database dei malware, inoltre, agli algoritmi euristici sono stati aggiunti i segni dei programmi malevoli eBPF.

Maggiori informazioni su Trojan.Siggen28.58279