Doctor Web: panoramica sull'attività di virus in II trimestre 2025

1 luglio 2025

Gli utenti i cui file sono stati colpiti dai trojan ransomware di criptazione affrontavano il più spesso Trojan.Encoder.35534, Trojan.Encoder.35209, nonché Trojan.Encoder.29750.

Ad aprile gli analisti dei virus dell'azienda Doctor Web hanno segnalato un trojan trovato nel firmware di una serie di modelli di smartphone Android. Tramite di esso i cybercriminali rubavano criptovalute. Inoltre, i nostri specialisti hanno individuato un trojan Android che i malintenzionati avevano inserito in una delle versioni di un popolare programma cartografico e utilizzavano per spiare militari russi.

Durante il II trimestre i nostri analisti internet hanno scoperto molteplici nuovi siti fraudolenti. Tra questi erano siti di formazione inesistenti, che presumibilmente consentirebbero alle potenziali vittime di seguire un corso di formazione online e migliorare la propria qualifica, nonché ennesimi siti a tema investimento che promettevano guadagni facili e veloci.

Le statistiche di rilevamenti sui dispositivi mobili hanno indicato una minore attività dei trojan pubblicitari Android.HiddenAds, tuttavia, questa famiglia di programmi malevoli rimane, come prima, la minaccia Android più diffusa. Oltre a ciò, nel II trimestre il nostro laboratorio dei virus ha rilevato numerose nuove minacce sullo store di app Google Play.

Principali tendenze di II trimestre

- Diminuito il numero di minacce rilevate sui dispositivi protetti

- Diminuito il numero di minacce uniche impiegate in attacchi

- Comparsi numerosi siti fraudolenti presumibilmente legati al campo di formazione e alle finanze

- Registrato un attacco di un trojan spia ai militari russi che utilizzano un popolare software cartografico per dispostivi Android

- Rilevato nel firmware di una serie di modelli di smartphone Android un trojan progettato per furti di criptovalute

- Trojan pubblicitari Android.HiddenAds rimangono una delle minacce Android più diffuse

- Sullo store di app Google Play rilevati ennesimi programmi malevoli e indesiderati

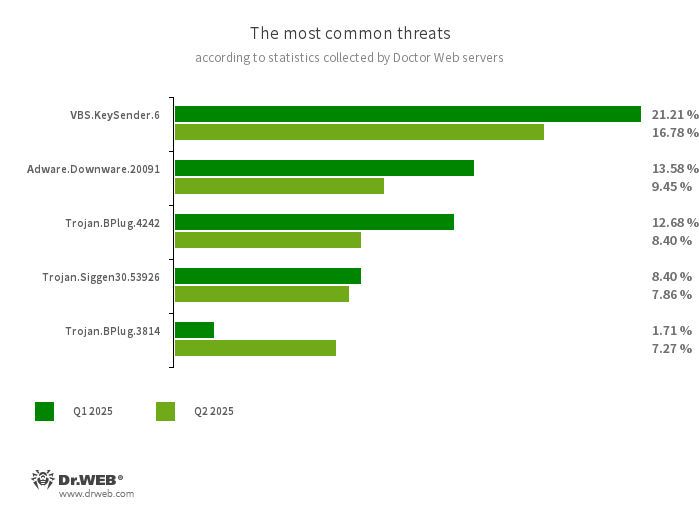

Secondo i dati del servizio delle statistiche Doctor Web

Minacce più diffuse di II trimestre 2025:

- VBS.KeySender.6

- Script malevolo che in ciclo infinito cerca finestre con il testo mode extensions, разработчика e розробника e invia ad esse un evento di clic sul pulsante Escape, chiudendole forzatamente.

- Adware.Downware.20091

- Adware utilizzato come installer intermedio di software pirata.

- Trojan.BPlug.4242

- Trojan.BPlug.3814

- Rilevamento di un componente malevolo di un'estensione browser WinSafe. Questo componente rappresenta uno script JavaScript che visualizza pubblicità invadenti nei browser.

- Trojan.Siggen30.53926

- Processo host di un framework Electron modificato dai malintenzionati, che si mimetizza da componente dell'applicazione Steam (Steam Client WebHelper) e carica un backdoor JavaScript.

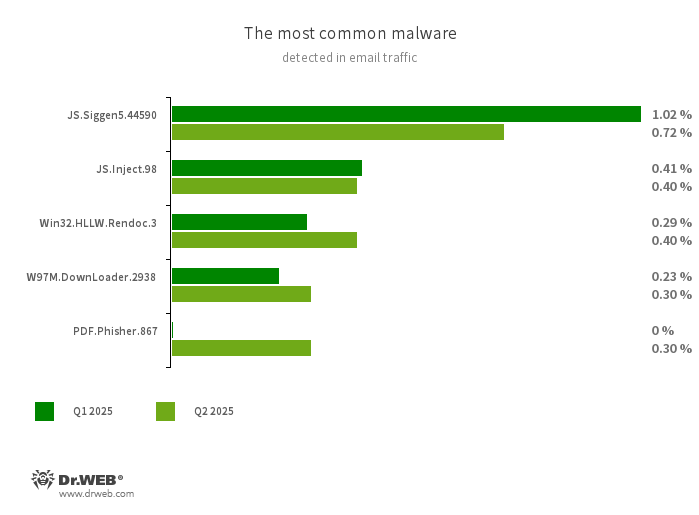

Statistiche sulle applicazioni malevole nel traffico email

- JS.Siggen5.44590

- Codice malevolo aggiunto a una libreria JavaScript pubblica es5-ext-main. Visualizza un messaggio specifico se il pacchetto è installato su un server con un fuso orario di città russe.

- JS.Inject

- Una famiglia di script malevoli, scritti nel linguaggio JavaScript. Incorporano uno script malevolo nel codice HTML di pagine web.

- Win32.HLLW.Rendoc.3

- Un worm di rete che si diffonde, tra l'altro, anche attraverso dispositivi rimovibili.

- W97M.DownLoader.2938

- Famiglia di trojan downloader che utilizzano vulnerabilità in documenti Microsoft Office. Sono studiati per scaricare altri programmi malevoli sul computer attaccato.

- PDF.Phisher.867

- Documenti PDF utilizzati in invii email di phishing.

Ransomware di criptazione

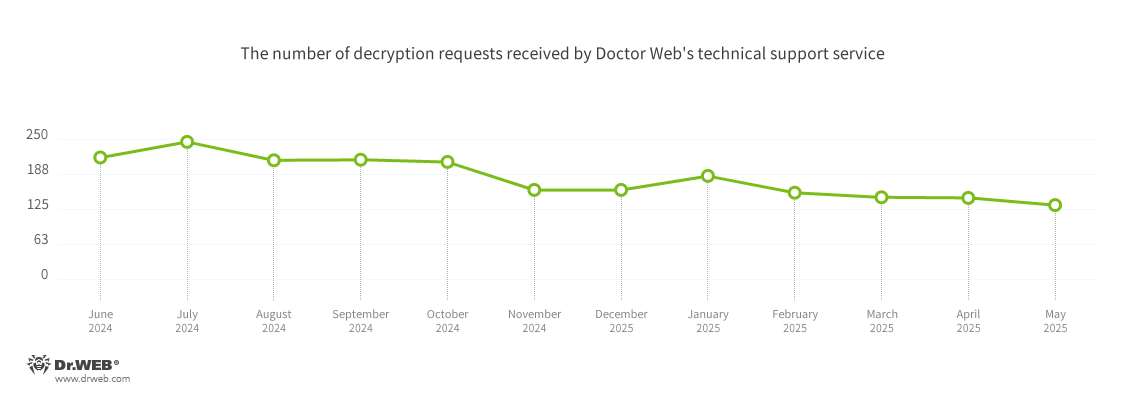

Nel II trimestre 2025, il numero di richieste per la decriptazione di file interessati da trojan ransomware di criptazione è diminuito del 14,65% rispetto al I trimestre.

Dinamica del numero di richieste di decriptazione pervenute al servizio di supporto tecnico Doctor Web:

Ransomware di criptazione più diffusi di II trimestre 2025:

- Trojan.Encoder.35534 — 24,41% di richieste utente

- Trojan.Encoder.35209 — 4,41% di richieste utente

- Trojan.Encoder.29750 — 2,71% di richieste utente

- Trojan.Encoder.35067 — 2,71% di richieste utente

- Trojan.Encoder.41868 — 2,71% di richieste utente

Frode online

Durante il II trimestre 2025 gli analisti internet dell'azienda Doctor Web hanno rilevato numerosi siti web fraudolenti presumibilmente legati al campo di formazione. Così, hanno guadagnato diffusione le risorse internet che offrivano la formazione in determinate professioni. Ad esempio, le piattaforme progettate per gli utenti di Kazakistan: SMM Академия (trad. da russ. Accademia SMM) e LearnIT KZ presumibilmente consentirebbero di "padroneggiare la professione del manager SMM in 3 mesi" e "diventare analista di dati".

Su altri siti le potenziali vittime presumibilmente potrebbero conoscere vari corsi di formazione. Tra questi erano i corsi di lingua inglese e di acquisizione di competenze di gestione del capitale, forniti dalle "piattaforme" EnglishPro e FinCourse rispettivamente:

Il sito truffaldino di un certo servizio web "Финансовое Образование" (trad. da russ. "Formazione Finanziaria") presumibilmente potrebbe aiutare a migliorare l'alfabetizzazione finanziaria — su di esso i visitatori venivano invitati a "padroneggiare le proprie finanze e garantire il proprio futuro".

Per "accedere" ai servizi pubblicizzati, tali siti richiedono una registrazione con l'indicazione di dati personali — ad esempio, nome, numero di cellulare, indirizzo email ecc. Questi dati vengono accumulati nelle mani dei malintenzionati e in seguito possono essere utilizzati in vari schemi di frode.

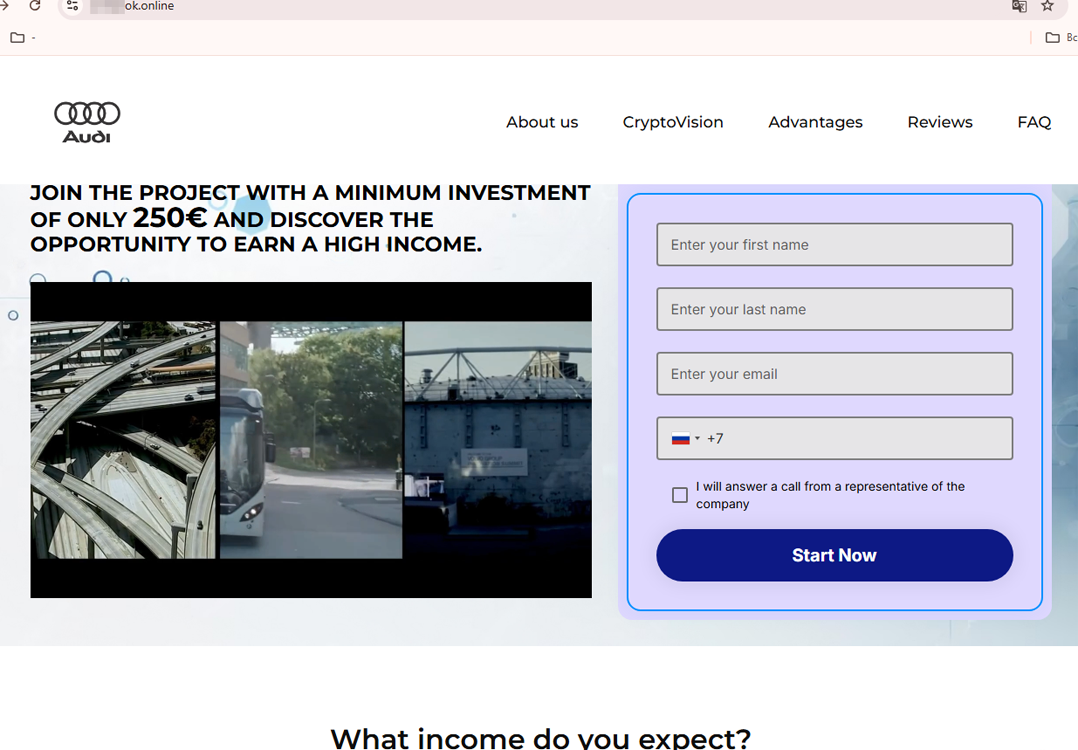

Oltre a ciò, sono comparsi nuovi siti fraudolenti di pseudo progetti di investimento, che i cybercriminali spesso presentano come presumibilmente legati a note aziende e servizi web. Ad esempio, su uno di essi agli utenti veniva suggerito di diventare partecipanti a un progetto innovativo su base di tecnologie di intelligenza artificiale. Questa risorsa veniva spacciata per servizio web della compagnia automobilistica Audi e presumibilmente consentirebbe di fare trading su criptovalute in modalità automatica e ottenere un alto reddito garantito. Per "l'accesso" al servizio web era richiesto di versare un importo iniziale di €250.

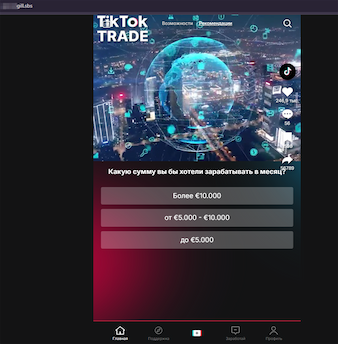

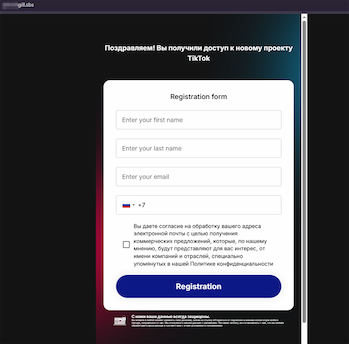

Un altro "progetto di investimento" presumibilmente sarebbe relativo al social network TikTok. Ai visitatori del sito fraudolento veniva chiesto di partecipare a un breve sondaggio e quindi fornire i dati personali per registrarsi e accedere al servizio web promesso:

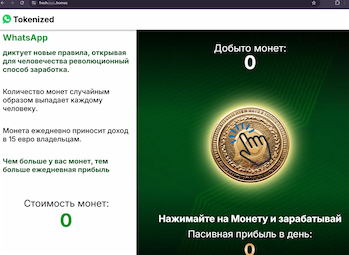

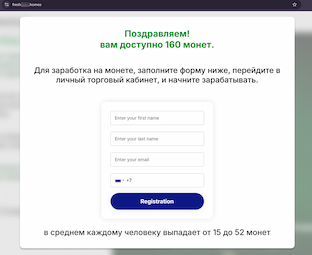

Inoltre, sono stati rilevati ennesimi siti truffa mascherati da risorse web ufficiali del sistema di messaggistica WhatsApp. Su uno di essi gli visitatori venivano invitati a ottenere monete digitali, ciascuna di cui "fa guadagnare al proprietario €15 al giorno". All'utente presumibilmente sarebbero diventati disponibili 160 tali monete, ma per iniziare a "guadagnare con esse", deve registrare un account indicando i dati personali. In realtà, la potenziale vittima non riceveva alcuna risorsa digitale, mentre i suoi dati andavano a finire tra le mani dei truffatori.

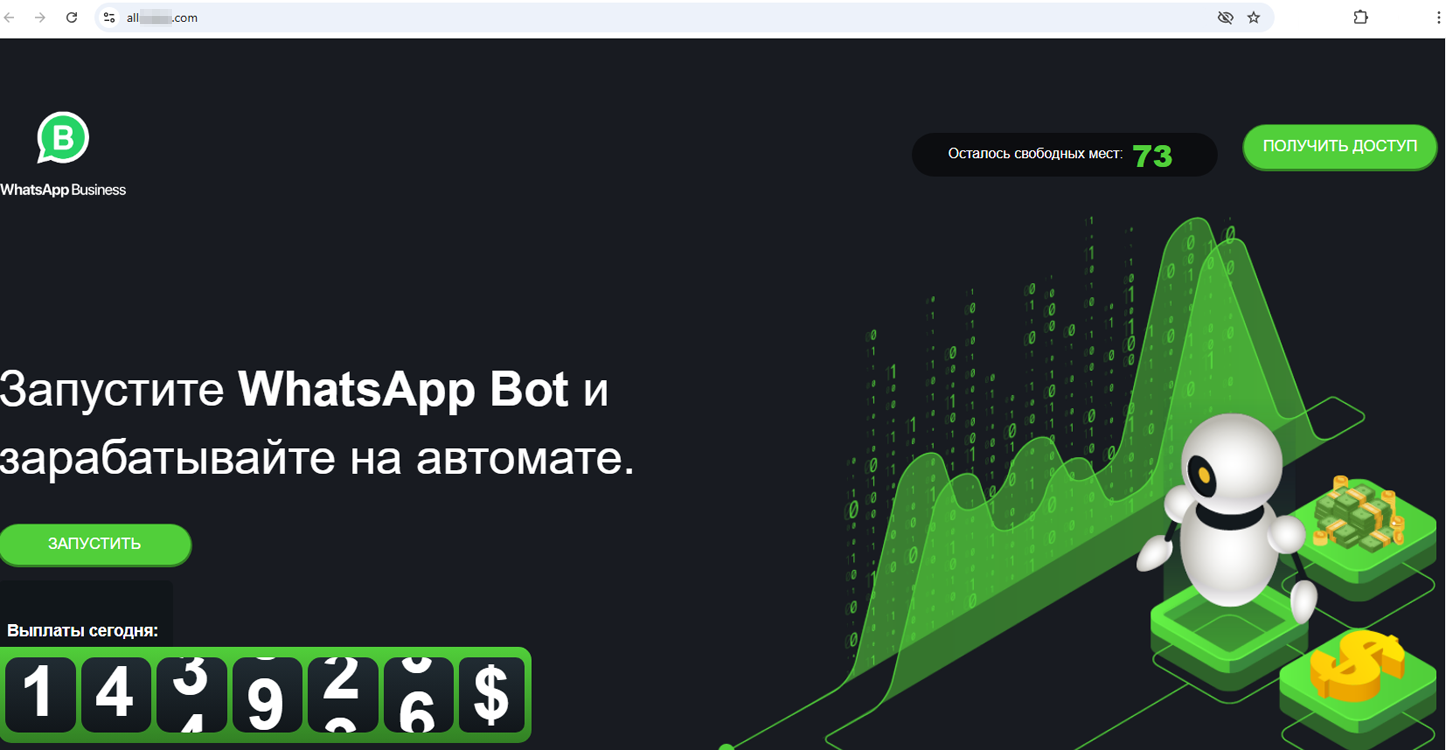

Un altro falso sito WhatsApp presumibilmente fornirebbe l'accesso a un ennesimo bot di trading basato su certe tecnologie uniche. Agli utenti veniva raccomandato di "lanciare WhatsApp Bot e guadagnare in automatico". Per fare questo, a loro tradizionalmente veniva chiesto di registrarsi fornendo i dati personali i quali quindi venivano trasferiti ai malintenzionati.

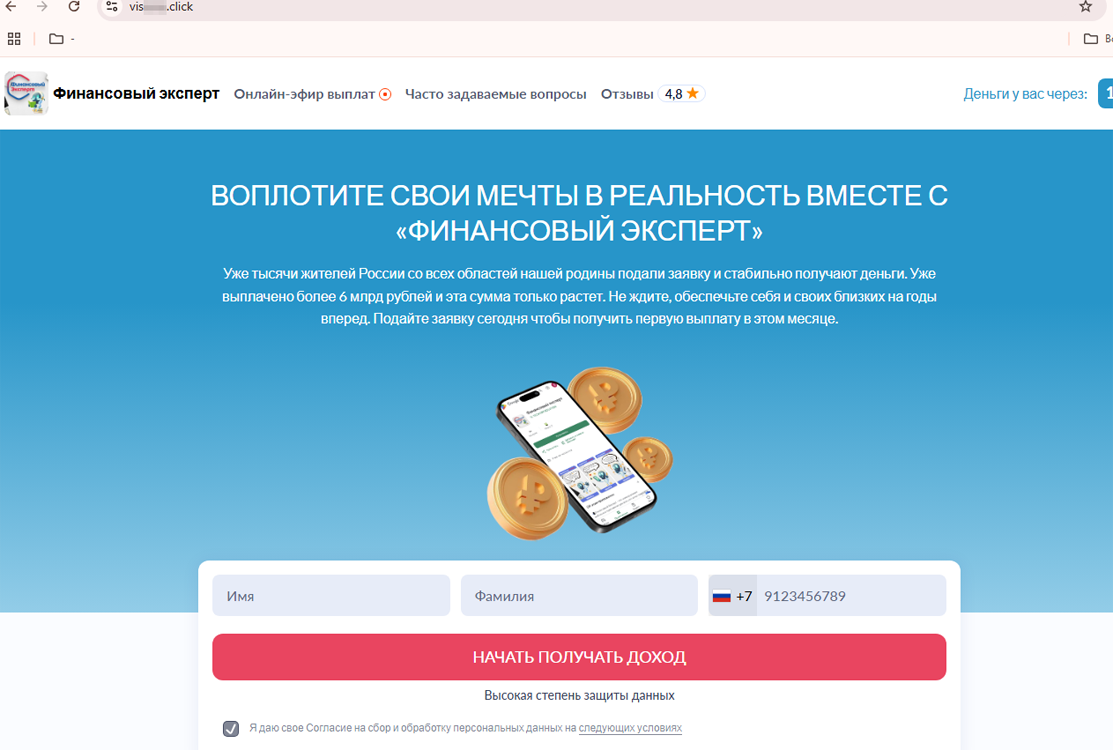

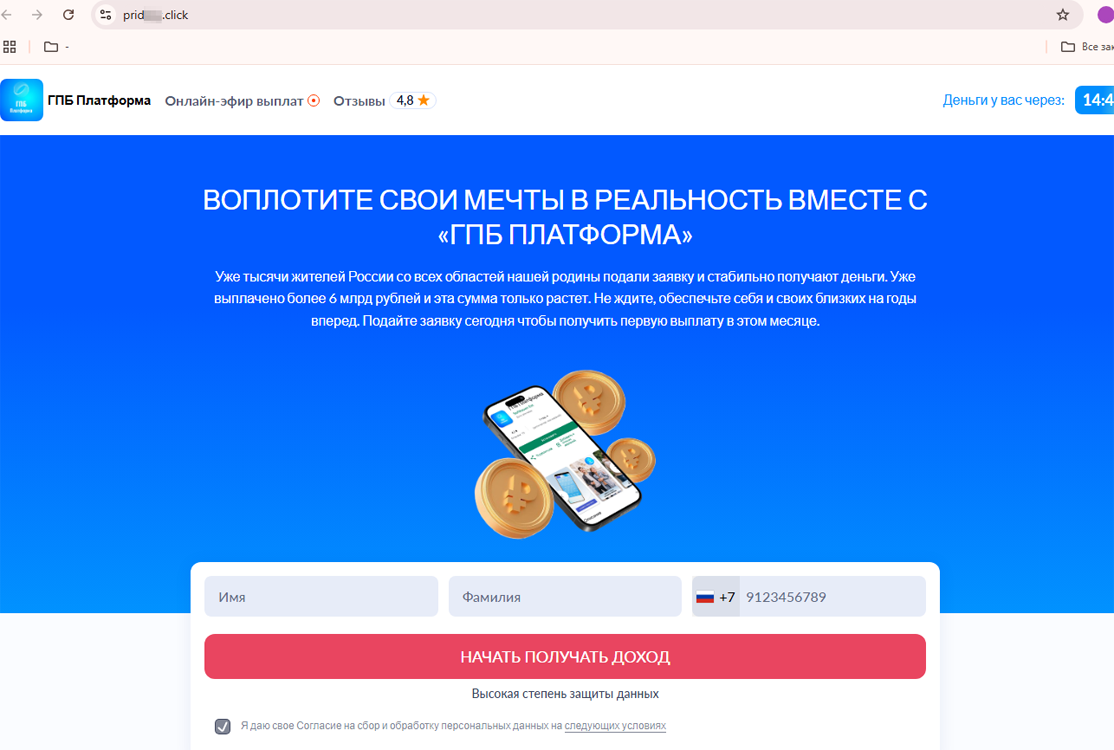

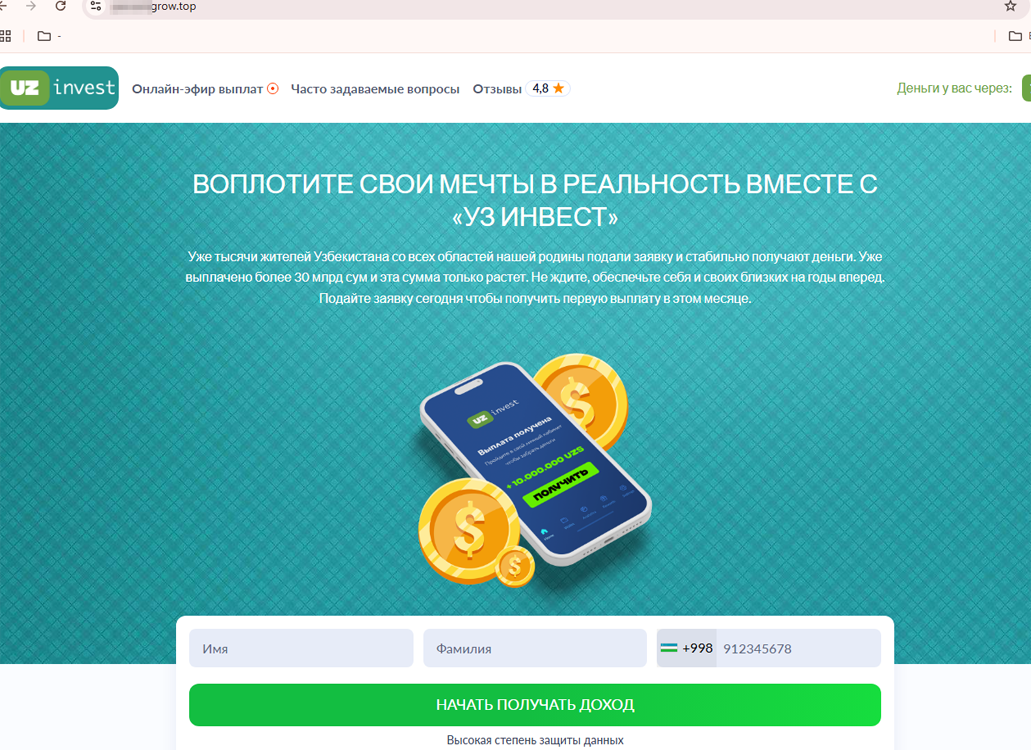

Inoltre, i truffatori prendevano di mira gli utenti da determinati paesi. Ad esempio, gli abitanti di Russia potevano imbattersi in siti che invitavano loro a "realizzare i propri sogni" con un determinato servizio web di investimento. I malintenzionati utilizzavano un uguale modello per implementare tali risorse modificandone solo l'aspetto esteriore, nonché cambiando i nomi delle piattaforme inesistenti.

È interessante notare che siti su base dello stesso modello venivano creati anche per gli abitanti di altri paesi — ad esempio, di Uzbekistan:

Uno dei siti fraudolenti rilevati allettava gli utenti di lingua russa abitanti in Europa. Su di esso i cybercriminali promettevano alle potenziali vittime un reddito passivo fino ai €1000 alla settimane "tramite le soluzioni finanziarie innovative di nuova generazione" da una certa piattaforma LevelUPTrade:

Gli utenti da Francia potevano cadere vittima dei malintenzionati che offrivano l'accesso a un inesistente software di trading automatizzato TraderAI. Tramite di esso le potenziali vittime presumibilmente avrebbero la possibilità di guadagnare a partire dai €3500:

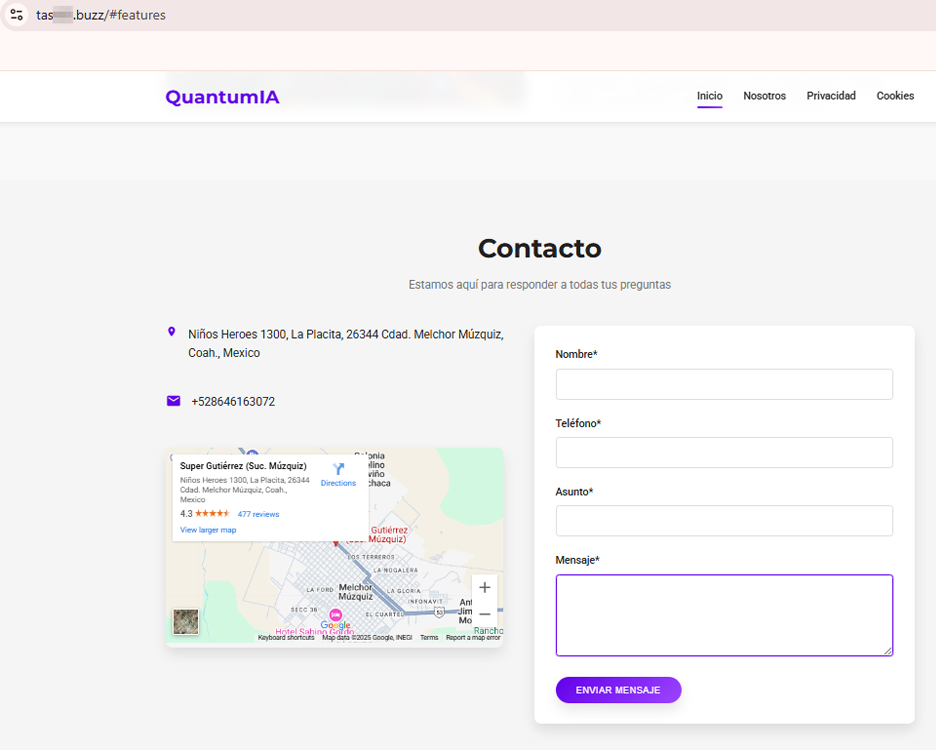

Per gli abitanti di Messico i truffatori anche hanno preparato un "sistema di trading intelligente" — QuantumIA. Questa è una delle varianti del ben noto pseudo sistema di trading Quantum System o QuantumAI che presumibilmente consentirebbe di fare trading su mercati finanziari automaticamente con l'utilizzo di calcoli quantistici e tecnologie di intelligenza artificiale.

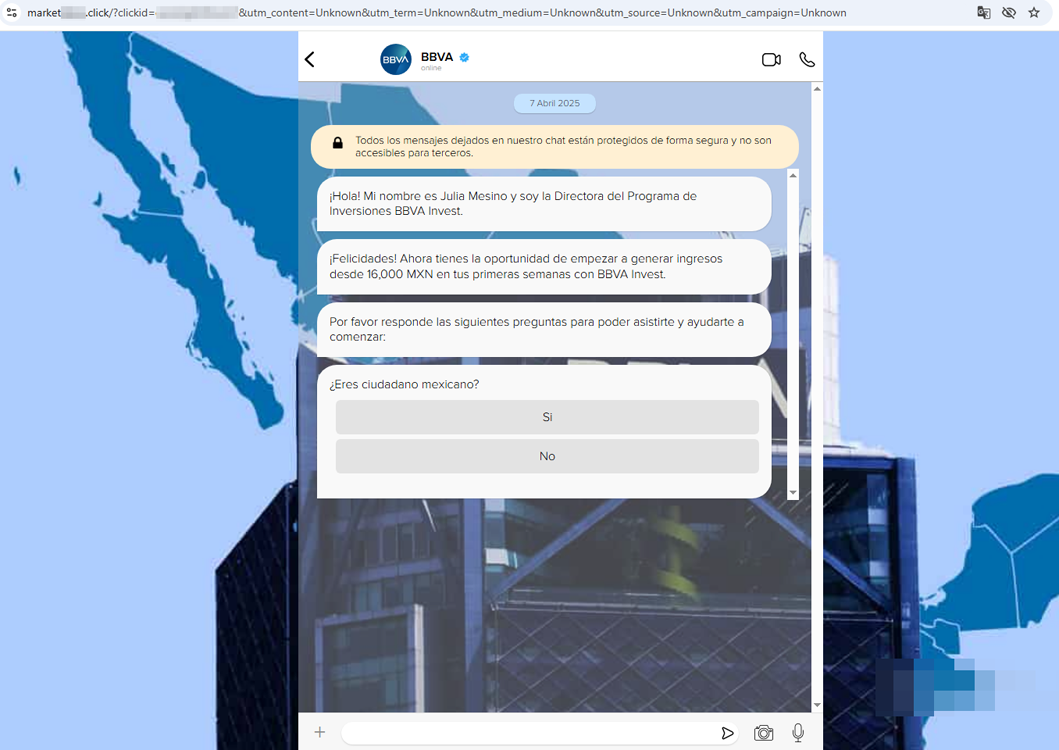

Su un altro sito i truffatori, presumibilmente a nome di una grande banca, offrivano agli utenti messicani servizi di investimento — promettevano la chance di guadagnare 16.000 pesos messicani entro un breve tempo dopo la registrazione. Per fare ciò, era necessario fornire i propri dati personali.

Gli utenti tedeschi rischiavano di cadere vittima della falsa piattaforma di trading Lucrosa Infinity, la cui immagine, in una forma o nell'altra, i cybercriminali sfruttano da diversi anni. Su uno dei siti truffa i malintenzionati consigliavano di "iniziare a investire e aprire la porta all'indipendenza finanziaria":

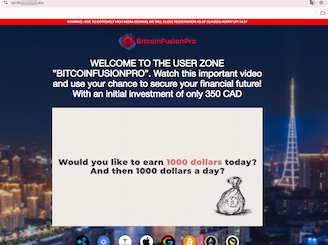

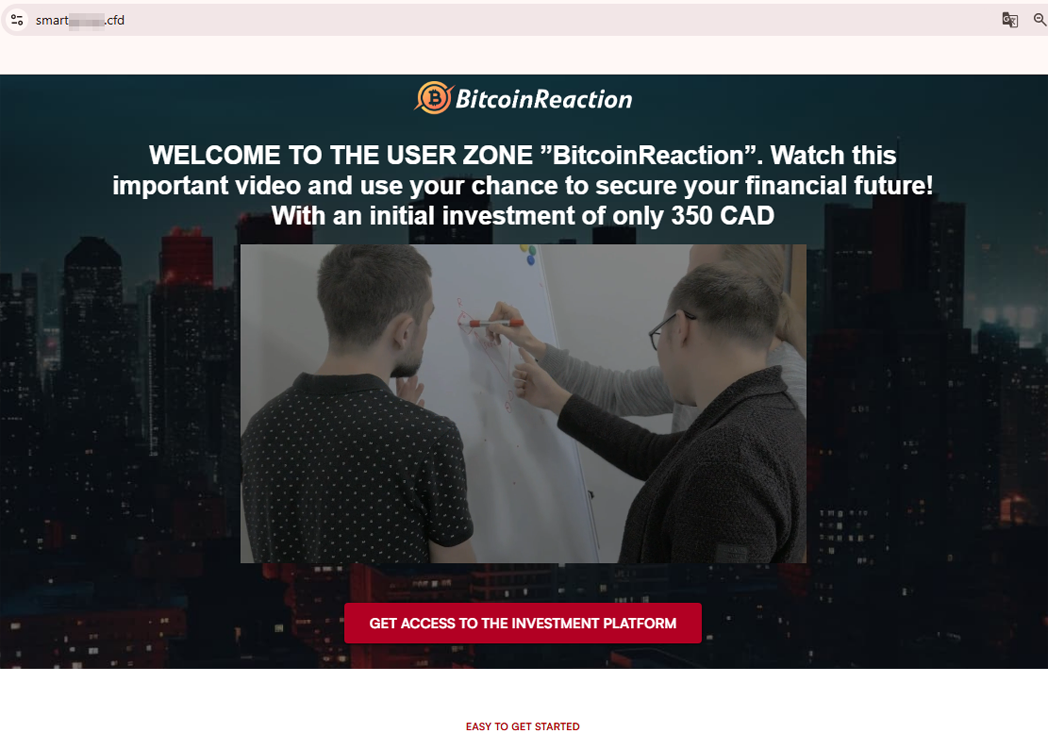

Gli abitanti di Canada i cybercriminali anche invitavano a utilizzare servizi web "unici" che presumibilmente garantirebbero un alto reddito tramite investimenti e il trading di criptovalute. Ad esempio, i siti fraudolenti rilevati pubblicizzavano le "piattaforme" come BitcoinFusionPro e BitcoinReaction. Presumibilmente fornirebbero la possibilità ai clienti di guadagnare dai 1000 dollari canadesi al giorno, investendo "i soli" 350 dollari:

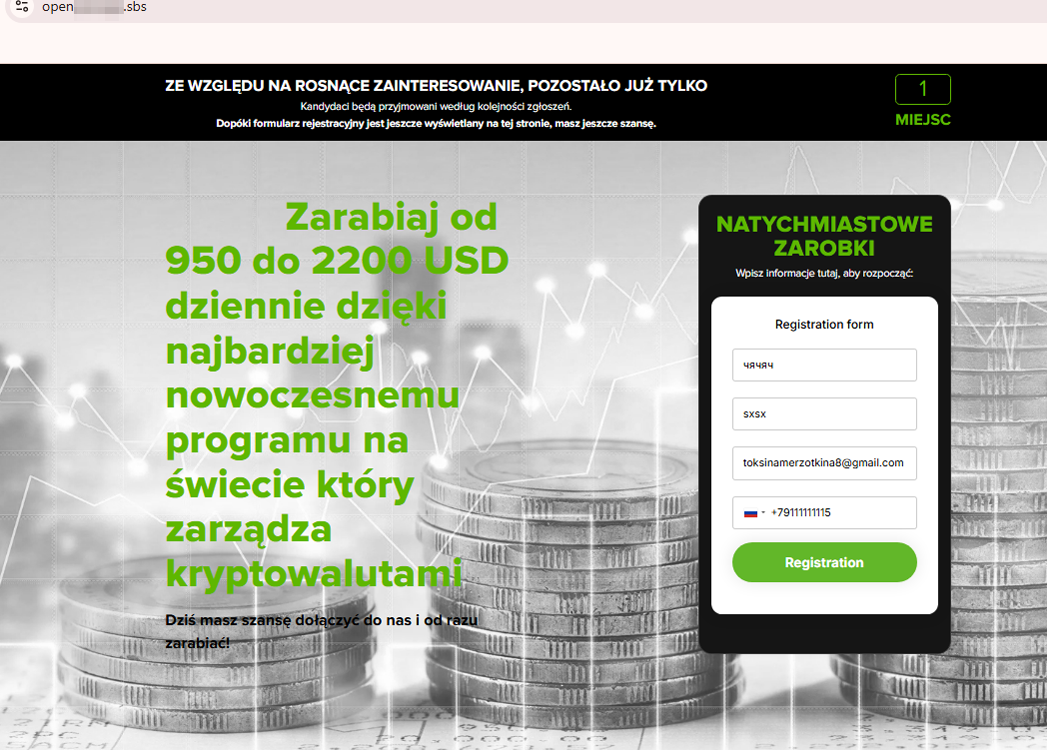

Nei simili siti falsificazione si imbattevano anche gli abitanti di Polonia. Su uno di essi i truffatori promettevano alle potenziali vittime che loro potrebbero guadagnare dai $950 ai $2200 al giorno con "il software per la gestione delle criptovalute più evoluto al mondo":

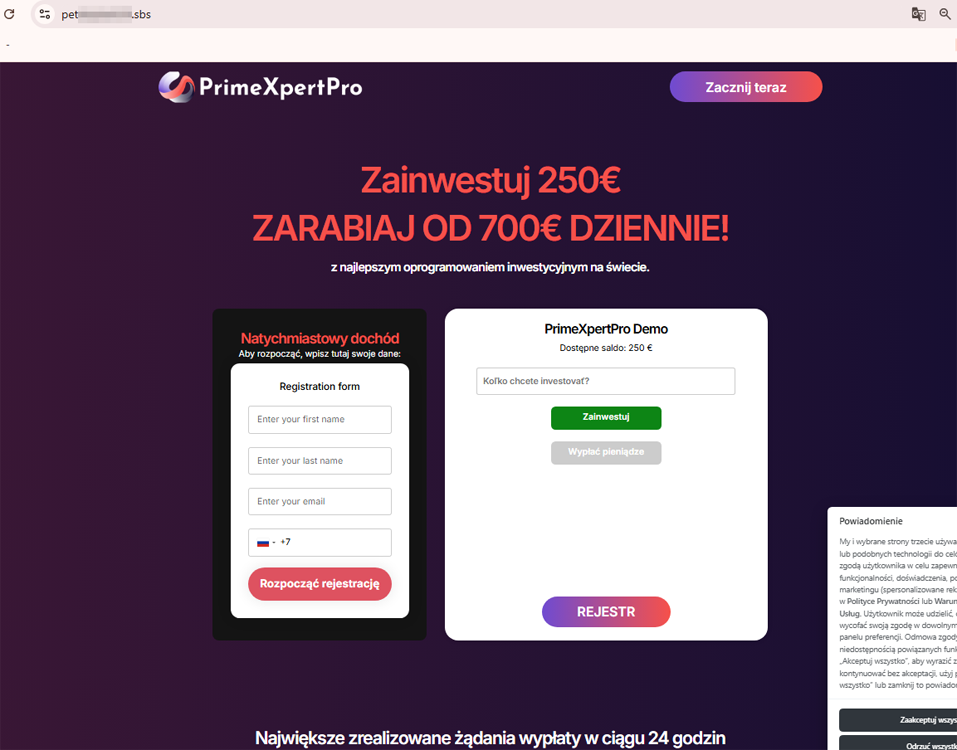

Un altro sito consigliava di investire €250 e guadagnare quotidianamente €700:

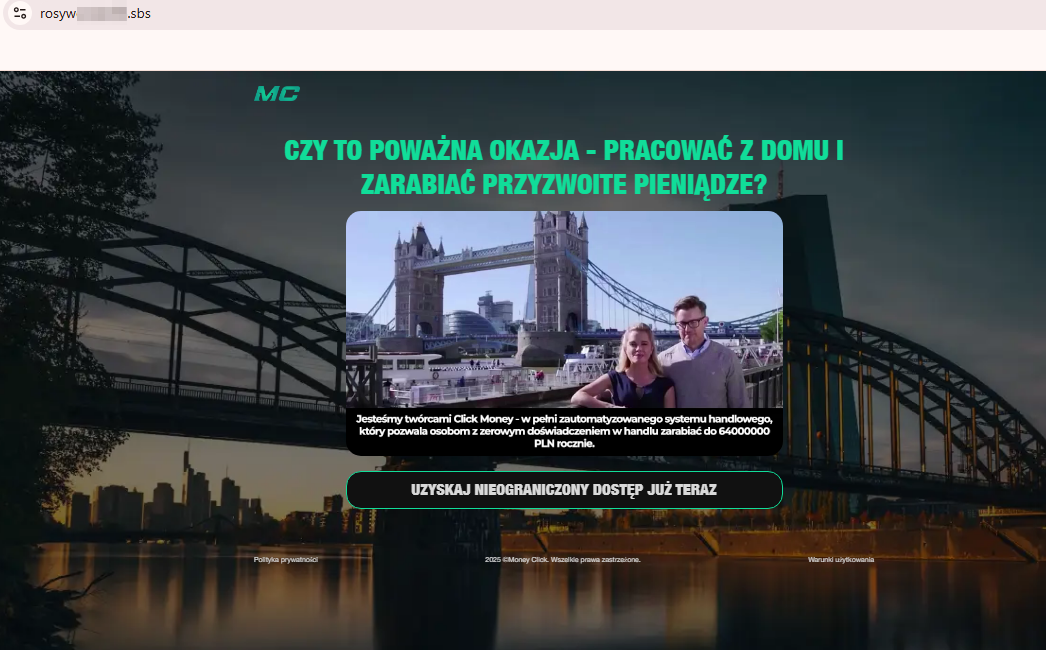

Una delle risorse fraudolente prometteva agli utenti polacchi "la possibilità di lavorare da casa e guadagnare una somma decente" grazie al sistema automatizzato Click Money. Tramite di esso le persone senza esperienza di trading presumibilmente sarebbero in grado di ottenere fino ai 64.000.000 di zloty polacchi all'anno:

Software malevoli e indesiderati per dispositivi mobili

Secondo le statistiche di rilevamento di Dr.Web Security Space per dispositivi mobili, nel II trimestre 2025 i rilevamenti più frequenti sui dispositivi protetti sono stati i trojan pubblicitari Android.HiddenAds. Rispetto al trimestre precedente, gli utenti li riscontravano leggermente meno spesso. Sono seguiti dai trojan pubblicitari Android.MobiDash e i programmi malevoli falsificazione Android.FakeApp. L'attività dei primi è aumentata, mentre quella dei secondi è diminuita.

Anche tra i trojan bancari si osservava una dinamica contrastante. Ad esempio, sono stati registrati più attacchi da parte dei campioni della famiglia Android.Banker. Allo stesso tempo, i trojan delle famiglie Android.BankBot e Android.SpyMax venivano rilevati meno spesso sui dispositivi protetti.

Nel II trimestre nei firmware di una serie di modelli di smartphone Android gli specialisti dell'azienda Doctor Web hanno rilevato un trojan Android.Clipper.31. Questo programma malevola era nascosto in una versione modificata dai malintenzionati dell'app di messaggistica WhatsApp e veniva utilizzato per rubare criptovalute ai proprietari dei dispositivi infetti. Inoltre, i nostri analisti dei virus hanno scoperto un programma malevolo Android.Spy.1292.origin. I cybercriminali lo avevano inserito in una delle versioni del software cartografico Alpine Quest e tramite di esso spiavano militari russi.

Negli ultimi 3 mesi decine di minacce sono state rilevate sullo store di app Google Play. Tra queste erano programmi falsificazione Android.FakeApp e un nuovo software pubblicitario indesiderato Adware.Adpush.21912.

Eventi più importanti relativi alla sicurezza "mobile" in II trimestre:

- Calo dell'attività dei trojan pubblicitari Android.HiddenAds

- Crescita dell'attività dei trojan pubblicitari Android.MobiDash

- Più frequenti i casi di rilevamento dei trojan bancari Android.Banker

- Calo del numero di attacchi dei trojan bancari Android.BankBot e Android.SpyMax

- Rilevamento di un trojan per il furto di criptovalute nascosto nei firmware di una serie di smartphone Android

- Rilevamento di un trojan spia mirato a militari russi

- Comparsa di nuove minacce sullo store di app Google Play

Per maggiori informazioni sulla situazione di virus per dispositivi mobili nel II trimestre 2025 leggete la nostra panoramica.