Doctor Web: panoramica sull'attività di virus per dispositivi mobili in III trimestre 2025

1 ottobre 2025

Sono scesi alla seconda posizione i trojan pubblicitari Android.HiddenAds, la cui attività è in calo per il secondo trimestre consecutivo. Durante gli ultimi tre mesi gli utenti dovevano affrontarli il 71,85% meno spesso. Queste applicazioni malevole nascondono le proprie icone in modo che sia più difficile rilevarle e rimuoverle, e visualizzano annunci pubblicitari, tra cui filmati a schermo intero.

Alla terza posizione di nuovo si trovano i programmi malevoli falsificazione Android.FakeApp, che vengono utilizzati dai malintenzionati in vari schemi fraudolenti. Il numero di rilevamenti è diminuito del 7,49%. Invece di fornire le funzionalità dichiarate, tali trojan spesso caricano vari siti — ad esempio siti fraudolenti e malevoli, nonché siti di casinò online e di scommesse.

I trojan bancari più diffusi restano i campioni della famiglia Android.Banker, nonostante una diminuzione dell'attività del 38,88%. I malintenzionati li utilizzano per ottenere un accesso illegale a conti bancari e rubare denaro. Questi trojan possono visualizzare finestre di phishing per rubare login e password, imitare l'aspetto esteriore dei veri programmi di online banking, intercettare messaggi SMS per ottenere codici monouso ecc.

Sono seguiti dai trojan Android.BankBot, che venivano rilevati il 18,91% più spesso. Essi anche cercano di ottenere l'accesso ad account di online banking di utenti intercettando i codici di conferma. Inoltre, questi trojan bancari possono eseguire vari comandi dei cybercriminali, e alcuni di essi consentono di gestire in remoto i dispositivi infetti.

Chiudono la top tre dei leader i campioni della famiglia Android.SpyMax, che sono basati sul codice sorgente del trojan spia SpyNote. I rilevamenti sono stati il 17,25% meno frequenti rispetto al II trimestre. Questi malware possiedono una vasta gamma di funzionalità malevole, tra l'altro, consentono di gestire in remoto i dispositivi.

Ad agosto abbiamo riferito una campagna di distribuzione di un backdoor multifunzionale Android.Backdoor.916.origin, che i criminali informatici utilizzano per rubare dati riservati e spiare utenti di dispositivi Android. I malintenzionati inviavano alle potenziali vittime un messaggio in vari sistemi di messaggistica istantanea suggerendo l'installazione di un "antivirus" dal file APK allegato. Il laboratorio antivirus Doctor Web ha individuato le prime versioni di questo programma malevolo ancora a gennaio 2025, e da quel momento continua a monitorarne l'evoluzione. Secondo le valutazioni dei nostri esperti, il backdoor viene impiegato negli attacchi mirati e non è destinato alla distribuzione di massa. L'obiettivo principale dei cybercriminali sono rappresentanti di imprese russe.

Durante il III trimestre sullo store di app Google Play venivano distribuite numerose applicazioni malevole e indesiderate, che in totale contano oltre 1.459.000 installazioni. Tra queste, decine dei trojan Android.Joker, che abbonano vittime a servizi a pagamento, nonché le applicazioni falsificazio Android.FakeApp. Inoltre, i nostri analisti dei virus hanno individuato un ennesimo programma che presumibilmente consentirebbe di convertire premi virtuali in denaro reale.

Principali tendenze di II trimestre

- Trojan pubblicitari Android.MobiDash sono le minacce più diffuse

- Continua il calo dell'attività dei trojan pubblicitari Android.HiddenAds

- Aumentato il numero di attacchi dei trojan bancari della famiglia Android.BankBot

- Diminuita l'attività dei trojan bancari Android.Banker e Android.SpyMax

- Cybercriminali utilizzano il backdoor multifunzionale Android.Backdoor.916.origin per attacchi a rappresentanti di imprese russe

- Sullo store di app Google Play venivano distribuiti numerosi programmi malevoli

Secondo i dati di Dr.Web Security Space per dispositivi mobili

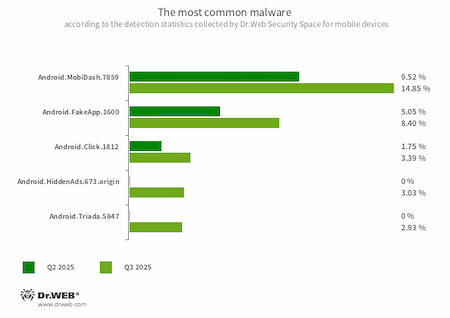

- Android.MobiDash.7859

- Programma trojan che visualizza annunci pubblicitari invadenti. È un modulo software che gli sviluppatori software incorporano nelle applicazioni.

- Android.FakeApp.1600

- Programma trojan che carica il sito web specificato nelle sue impostazioni. Le varianti conosciute di questa applicazione malevola caricano un sito di casinò online.

- Android.Click.1812

- Rilevamento di mod malevole dell'applicazione di messaggistica WhatsApp, che impercettibilmente per l'utente possono caricare vari siti in modalità background.

- Android.HiddenAds.673.origin

- Programma trojan per la visualizzazione di pubblicità invadenti. I campioni della famiglia Android.HiddenAds spesso vengono distribuiti sotto le apparenze di applicazioni innocue e in alcuni casi vengono installati nella directory di sistema da altri software malevoli. Entrando su dispositivi Android, tali trojan pubblicitari di solito nascondono all'utente la propria presenza sul sistema: per esempio, nascondono l'icona dell'applicazione dal menu della schermata principale.

- Android.Triada.5847

- Rilevamento di un packer per i trojan della famiglia Android.Triada, studiato per proteggerli dall'analisi e dal rilevamento. Il più delle volte i malintenzionati lo utilizzano insieme a mod malevole dell'applicazione di messaggistica Telegram, in cui questi trojan sono direttamente integrati.

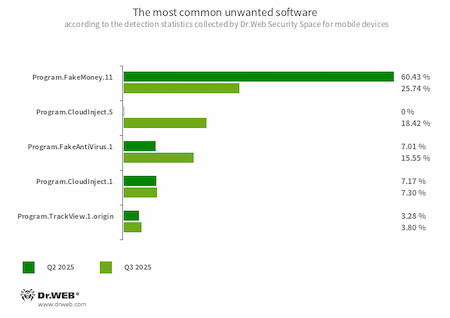

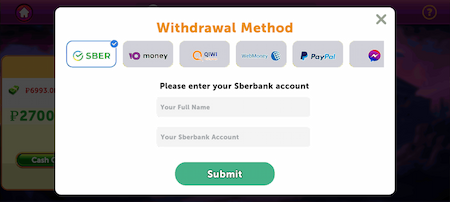

- Program.FakeMoney.11

- Rilevamento di applicazioni che presumibilmente consentirebbero di guadagnare con l'effettuazione di determinate azioni o compiti. Questi programmi simulano l'accredito di premi, tuttavia, per ritirare il denaro "guadagnato", è necessario accumulare una determinata somma. Di solito hanno una lista dei sistemi di pagamento e delle banche più popolari attraverso cui presumibilmente sarebbe possibile trasferire i premi. Ma anche quando gli utenti riescono ad accumulare la somma sufficiente per il prelievo, non ricevono i pagamenti promessi. Con questo record vengono rilevati anche altri software indesiderati basati sul codice di tali programmi.

- Program.CloudInject.5

- Program.CloudInject.1

- Rilevamento di applicazioni Android modificate tramite il servizio cloud CloudInject e l'omonima utility Android (aggiunta al database dei virus Dr.Web come Tool.CloudInject). Tali programmi vengono modificati sul server remoto, e l'utente (modificatore) interessato a modificarli non ha il controllo su che cosa esattamente verrà incorporato in essi. Inoltre, le applicazioni ricevono un set di autorizzazioni pericolose. Dopo la modificazione dei programmi, al modificatore compare la possibilità di gestirli in remoto: bloccarli, visualizzare dialoghi configurabili, tracciare l'installazione e la rimozione di altri software ecc.

- Program.FakeAntiVirus.1

- Rilevamento di programmi pubblicitari che simulano il funzionamento di software antivirus. Tali programmi possono segnalare minacce inesistenti e ingannare gli utenti chiedendo di pagare per l'acquisto di una versione completa.

- Program.TrackView.1.origin

- Applicazione che consente di monitorare utenti attraverso i dispositivi Android. Utilizzando questo programma, i malintenzionati possono rilevare la posizione dei dispositivi di destinazione, utilizzare la fotocamera per registrare video e scattare foto, effettuare l'ascolto tramite il microfono, creare registrazioni audio ecc.

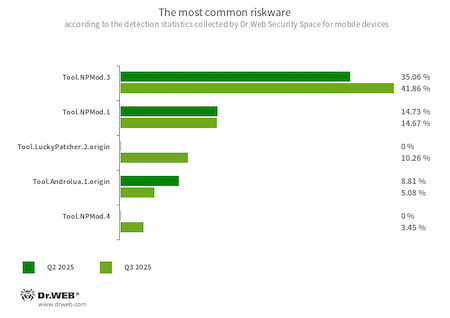

- Tool.NPMod.3

- Tool.NPMod.1

- Tool.NPMod.4

- Rilevamento di applicazioni Android modificate tramite l'utility NP Manager. In tali programmi è incorporato un modulo speciale che consente di aggirare il controllo della firma digitale dopo la loro modifica.

- Tool.LuckyPatcher.2.origin

- Utility che consente di modificare le applicazioni Android installate (creare patch per esse) al fine di modificarne la logica di funzionamento o aggirare determinate restrizioni. Ad esempio, utilizzandola, gli utenti possono tentare di disattivare il controllo dei permessi di root in programmi bancari od ottenere risorse illimitate in giochi. Per creare le patch, l'utility scarica da internet script appositamente preparati che chiunque sia interessato può creare e aggiungere a un database comune. Le funzionalità di tali script possono risultare, tra l'altro, anche malevole, pertanto, le patch create possono rappresentare un potenziale pericolo.

- Tool.Androlua.1.origin

- Rilevamento di una serie di versioni potenzialmente pericolose di un framework specializzato per lo sviluppo di programmi Android nel linguaggio di programmazione di scripting Lua. La logica principale di applicazioni Lua è situata in script corrispondenti che sono cifrati e vengono decifrati dall'interprete prima dell'esecuzione. Spesso questo framework di default chiede l'accesso a un gran numero di autorizzazioni di sistema per il funzionamento. Come risultato, gli script Lua eseguiti attraverso di esso sono in grado di effettuare varie azioni malevole in base alle autorizzazioni ricevute.

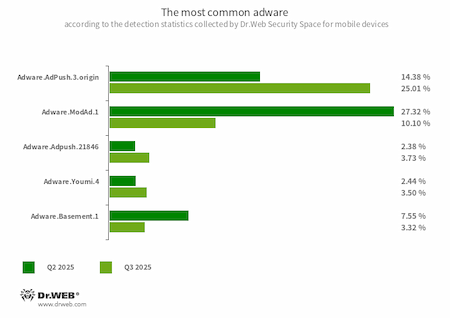

- Adware.AdPush.3.origin

- Adware.Adpush.21846

- Moduli adware che possono essere integrati in programmi Android. Visualizzano notifiche pubblicitarie che fuorviano gli utenti. Ad esempio, tali notifiche possono somigliare ai messaggi del sistema operativo. Inoltre, questi moduli raccolgono una serie di dati riservati, nonché sono in grado di scaricare altre app e avviarne l'installazione.

- Adware.ModAd.1

- Rilevamento di alcune versioni modificate (mods) dell'app di messaggistica WhatsApp, nelle funzionalità delle quali è incorporato un codice per caricare i link di destinazione tramite web view durante l'utilizzo dell'app. Da questi indirizzi internet viene eseguito il reindirizzamento verso i siti pubblicizzati — ad esempio, casinò online e scommesse, siti per adulti.

- Adware.Youmi.4

- Rilevamento di un modulo adware indesiderato che colloca scorciatoie pubblicitarie sulla schermata iniziale di dispostivi Android.

- Adware.Basement.1

- Applicazioni che visualizzano annunci pubblicitari indesiderati che spesso portano a siti malevoli e truffaldini. Hanno una base di codice comune con i programmi indesiderati Program.FakeMoney.11.

Minacce su Google Play

Nel III trimestre 2025 il laboratorio antivirus Doctor Web ha registrato sullo store di app Google Play oltre 50 trojan della famiglia Android.Joker, che iscrivono utenti a servizi a pagamento. Venivano distribuiti sotto le vesti di vari software, tra cui app di messaggistica, svariate utility di sistema, programmi per modificare immagini, scattare foto, gestire documenti ecc.

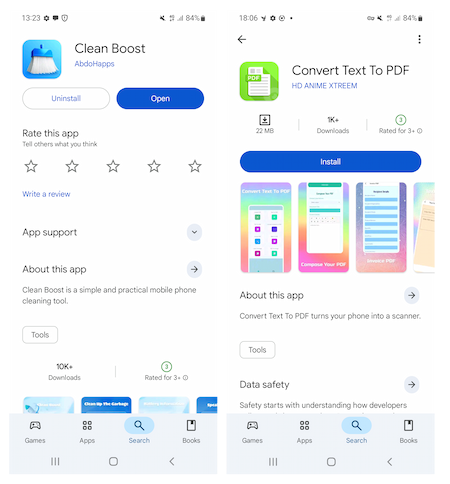

Uno dei trojan era nascosto in un programma per l'ottimizzazione del sistema Clean Boost (Android.Joker.2412), un altro in un'app Convert Text to PDF (Android.Joker.2422) per la conversione del testo in documenti PDF

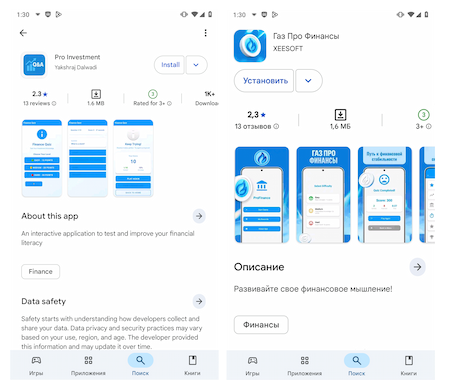

Inoltre, i nostri specialisti hanno individuato gli ennesimi programmi falsificazione Android.FakeApp, che vengono utilizzati in schemi fraudolenti. Come in precedenza, alcuni di essi venivano spacciati dai cybercriminali per applicazioni finanziarie — guide, tutorial, software per l'accesso a servizi web di investimento. Queste falsificazioni caricavano siti fraudolenti. Altri programmi trojan Android.FakeApp venivano distribuiti sotto le apparenze di giochi e, a determinate condizioni, invece di fornire le funzionalità promesse, caricavano siti di scommesse e casinò online.

Esempi di trojan Android.FakeApp, mascherati da applicazioni a tema finanziario. Android.FakeApp.1889 invitava utenti a controllare la propria alfabetizzazione finanziaria, e Android.FakeApp.1890 a sviluppare la propria mentalità finanziaria

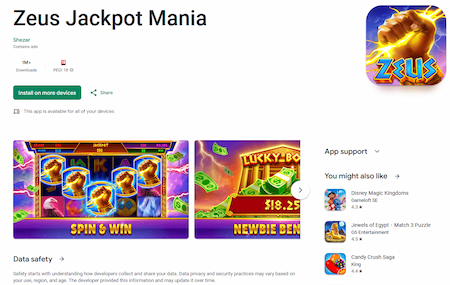

Inoltre, i nostri esperti hanno individuato un programma indesiderato Program.FakeMoney.16, che veniva distribuito con il pretesto di un'applicazione Zeus Jackpot Mania. Gli utenti di questo software ricevevano premi virtuali che quindi presumibilmente potrebbero essere convertiti in denaro reale e prelevati dall'applicazione.

Program.FakeMoney.16 sullo store di app Google Play

Per il "prelievo" del denaro, il programma chiedeva una serie di dati, tuttavia, alla fine le vittime non ricevevano alcun pagamento.

Program.FakeMoney.16 chiede di indicare il nome completo dell'utente e le informazioni sull'account bancario

Per proteggere i dispositivi Android dai programmi malevoli e indesiderati, consigliamo agli utenti di installare i prodotti antivirus Dr.Web per Android.

Indicatori di compromissione