"Eminenza grigia" Baohuo. Backdoor Android cattura account Telegram, prendendone il completo controllo

Minacce attuali di virus | Sulle minacce mobile | Tutte le notizie

23 ottobre 2025

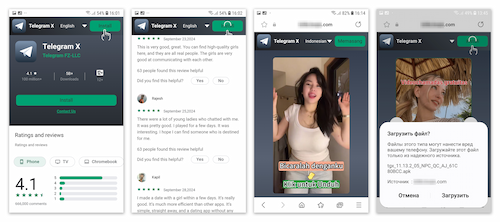

La distribuzione di Android.Backdoor.Baohuo.1.origin è iniziata a metà del 2024, il che è testimoniato dalle varianti precedenti rilevate nel corso della sua analisi. Il metodo principale di consegna del backdoor sui dispositivi target è la pubblicità all'interno di applicazioni mobili. Alle potenziali vittime vengono mostrati annunci in cui viene suggerito di installare l'app di messaggistica Telegram X. Dopo il clic sul banner, gli utenti vengono reindirizzati verso i siti malevoli, da cui avviene il download del file APK trojan.

Questi siti imitano lo stile di uno store di applicazioni, e l'app di messaggistica viene posizionata come una piattaforma per cercare comodamente un partner per conversazioni e incontri. Questo è indicato sia dai banner con un testo pubblicitario sovrapposto su di essi su "videochat gratuite" e con inviti a "chiacchierare" (ad esempio, sotto le apparenze di screenshot della finestra di videochiamata), e sia dalle recensioni, inventate dai malintenzionati, degli utenti presumibilmente soddisfatti. Va notato che sulle pagine web è prevista la possibilità di selezionare la lingua dell'interfaccia, tuttavia le immagini stesse con ciò non cambiano.

Uno dei siti malevoli da cui viene scaricata la versione trojan di Telegram X. Alle potenziali vittime viene suggerito di installare il programma in cui, secondo le "recensioni", è facile trovare un partner per conversazioni e incontri

Al momento i cybercriminali hanno preparato i modelli standard con banner solo per due lingue: portoghese con un orientamento agli utenti dal Brasile, nonché indonesiano. Pertanto, gli abitanti del Brasile e dell'Indonesia sono l'obiettivo principale per gli attaccanti. Con tutto ciò, non si può escludere che col tempo l'interesse dei malintenzionati si estenderà anche agli utenti da altri paesi.

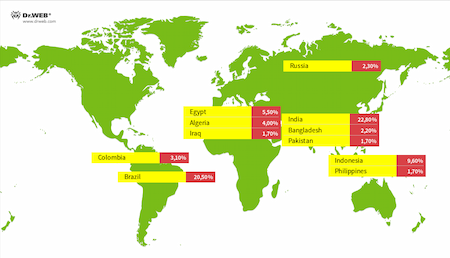

Lo studio dell'infrastruttura di rete degli attaccanti ha consentito di determinare la portata della loro attività. In media, gli analisti dei virus Doctor Web osservano circa 20.000 connessioni attive di Android.Backdoor.Baohuo.1.origin. Il numero totale di dispositivi infetti ha superato 58.000. Hanno subito l'infezione circa 3.000 vari modelli di smartphone, tablet, box TV e persino auto con computer di bordo basati su Android.

Paesi con il maggior numero di dispositivi infettati da Android.Backdoor.Baohuo.1.origin (secondo i dati del laboratorio antivirus Doctor Web)

Tuttavia, Android.Backdoor.Baohuo.1.origin viene distribuito non solo tramite i siti malevoli: i nostri specialisti lo hanno individuato anche su store di applicazioni Android di terze parti — ad esempio, APKPure, ApkSum e AndroidP. Sullo store APKPure esso è pubblicato a nome dello sviluppatore ufficiale dell'applicazione di messaggistica, nonostante il fatto che le firme digitali dell'originale e della mod trojan siano diverse. Abbiamo avvisato le piattaforme online su cui sono state trovate le versioni trojan di Telegram X.

Un Telegram X modificato con Android.Backdoor.Baohuo.1.origin incorporato veniva distribuito su APKPure a nome del reale sviluppatore dell'app di messaggistica

Il laboratorio antivirus Doctor Web ha individuato più varietà di Android.Backdoor.Baohuo.1.origin, le quali si possono condizionalmente suddividere in 3 principali gruppi di mod di Telegram X:

- le versioni in cui i malintenzionati hanno incorporato il backdoor nel file DEX eseguibile principale del programma di messaggistica;

- le versioni in cui il backdoor sotto forma di una patch viene incorporato dinamicamente nel file DEX eseguibile tramite l'utility LSPatch;

- le versioni in cui il backdoor si trova in un file DEX separato nella directory con le risorse del programma e viene caricato dinamicamente.

A prescindere dal tipo di mod, Android.Backdoor.Baohuo.1.origin viene inizializzato all'avvio del programma di messaggistica stesso. Quest'ultimo rimane operativo e per gli utenti sembra un programma normale. Tuttavia, in realtà, i malintenzionati, tramite il backdoor, lo controllano completamente e persino possono modificare la logica del suo funzionamento.

Quando i cybercriminali devono eseguire un'azione che non richiede l'interferenza con le funzionalità principali del programma, utilizzano gli "specchi" preparati in anticipo dei metodi dell'applicazione richiesti. Ad esempio, tramite di essi è possibile visualizzare messaggi di phishing in finestre che esteriormente non differiranno dalle vere finestre di Telegram X.

I metodi sono blocchi di codice separati nella struttura delle applicazioni Android, responsabili dell'esecuzione di determinati compiti.

Se, invece, un'azione non è standard per il programma, viene utilizzato il framework Xposed che cambia direttamente una determinata funzionalità del programma di messaggistica tramite la modifica dei metodi dinamica. In particolare, per il suo tramite, vengono nascoste determinati chat e dispositivi autorizzati, nonché viene intercettato il contenuto degli appunti.

La principale differenza delle versioni precedenti dell'applicazione malevola da quelle attuali è il modo in cui è organizzata la gestione del trojan. Nelle vecchie versioni, la comunicazione con i malintenzionati e la ricezione di task da loro sono implementati nel modo tradizionale — tramite il server C2. Tuttavia, con il passare del tempo, gli attori di minacce hanno aggiunto ad Android.Backdoor.Baohuo.1.origin la possibilità di invio di comandi addizionali tramite il database Redis, ampliando così le funzionalità del malware e assicurando due canali di gestione indipendenti. Inoltre, hanno previsto la duplicazione dei nuovi comandi tramite un server C2 normale qualora il database risulti non disponibile. Questo è il primo caso noto di utilizzo di Redis per la gestione di software malevoli per Android.

Durante l'avvio Android.Backdoor.Baohuo.1.origin si connette al server C2 iniziale per scaricare la configurazione, la quale, tra l'altro, contiene anche i dati per il collegamento a Redis. Tramite questo database, i malintenzionati non solo inviano determinati comandi all'applicazione malevola, ma anche aggiornano le impostazioni del trojan. Tra le altre cose, assegnano l'indirizzo del server C2 corrente, nonché del server NPS (Network Policy Server — server dei criteri di rete). Gli attori di minacce utilizzano quest'ultimo per collegare i dispositivi infetti alla propria rete interna (intranet) e trasformarli in proxy per l'accesso a internet.

Android.Backdoor.Baohuo.1.origin si connette periodicamente al server C2 tramite chiamate API e può ricevere i seguenti task:

- caricare sul server C2 gli SMS in arrivo e i contatti dalla rubrica del dispositivo infetto;

- inviare al server il contenuto degli appunti al momento dell'uscita dall'app di messaggistica e del ritorno nella sua finestra;

- ottenere dal server C2 gli indirizzi internet per la visualizzazione di pubblicità, nonché l'indirizzo di server per il download di un aggiornamento del trojan sotto forma di file DEX eseguibile;

- ottenere chiavi di crittografia utilizzate per l'invio al server C2 di alcuni dati — ad esempio, del contenuto degli appunti;

- richiedere un gruppo di comandi per la raccolta di informazioni sulle applicazioni installate sul dispositivo, sulla cronologia dei messaggi, sui contatti dalla rubrica del dispositivo e sui dispositivi su cui è effettuato l'accesso a Telegram (la richiesta viene eseguita con un intervallo di 30 minuti);

- richiedere al server C2 il link per il download di un aggiornamento di Telegram X;

- richiedere al server C2 la configurazione che viene salvata come un file JSON;

- richiedere informazioni dal database Redis;

- caricare sul server C2 informazioni sul dispositivo durante ogni attività di rete dell'app di messaggistica;

- ottenere dal server C2 una lista di bot che quindi vengono aggiunti alla lista dei contatti di Telegram;

- ogni 3 minuti inviare al server informazioni sui permessi correnti dell'applicazione, sullo stato del dispositivo (se lo schermo è acceso o spento, se l'applicazione è attiva), nonché il numero di cellulare con il nome e la password dell'account Telegram;

- ogni minuto richiedere comandi in un formato analogo ai comandi del database Redis.

Per ottenere comandi tramite il database Redis, Android.Backdoor.Baohuo.1.origin si collega al server corrispondente dei malintenzionati su cui registra il proprio sottocanale — ad esso successivamente si collegano i cybercriminali. Pubblicano in esso task che il backdoor quindi esegue. Il programma malevolo può ricevere i seguenti comandi:

- creare una blacklist di chat che non verranno visualizzate all'utente nella finestra di Telegram X;

- nascondere all'utente i dispositivi specificati nella lista di quelli autorizzati per il suo account;

- bloccare per un determinato tempo la visualizzazione delle notifiche delle chat dalla blacklist creata;

- mostrare una finestra con informazioni sull'aggiornamento dell'applicazione Telegram X — dopo il clic su di essa, l'utente viene reindirizzato verso un sito specificato;

- inviare al server C2 informazioni su tutte le applicazioni installate;

- resettare sul dispositivo infetto la sessione di autenticazione dell'utente corrente in Telegram;

- mostrare una finestra con informazioni sull'aggiornamento dell'applicazione Telegram X, in cui all'utente viene suggerito di installare il file APK (se il file è assente, il trojan lo scarica preventivamente);

- togliere l'icona Telegram Premium nell'interfaccia dell'applicazione dell'utente corrente;

- caricare sul server C2 informazioni dai database di Telegram X, in cui sono conservati la cronologia delle chat, i messaggi e altri dati riservati;

- iscrivere l'utente a un canale Telegram specificato;

- abbondonare un canale Telegram specificato;

- entrare a nome dell'utente in una chat Telegram secondo un link impostato;

- ottenere la lista dei dispositivi su cui è effettuata l'autenticazione in Telegram;

- richiedere l'ottenimento di un token di autenticazione utente e trasmetterlo al server C2.

Va notato che l'intercettazione dei dati dagli appunti quando l'utente esce dall'app di messaggistica e di nuovo torna nella sua finestra consente di realizzare vari scenari di furto dei dati riservati. Ad esempio, la vittima può copiare la password o la frase mnemonica di accesso al proprio portafoglio crypto, il testo di un documento importante da inviare ai business partner via email ecc., e il trojan intercetterà i dati rimasti negli appunti e li trasmetterà ai malintenzionati.

Dr.Web Security Space per dispositivi mobili rileva e rimuove con successo tutte le versioni conosciute del backdoor Android.Backdoor.Baohuo.1.origin, pertanto, esso non rappresenta alcun pericolo per i nostri utenti.

Maggiori informazioni su Android.Backdoor.Baohuo.1.origin

Indicatori di compromissione