Bellerofonte non potrebbe neanche immaginare una cosa così. Trojan ChimeraWire aumenta artificialmente la popolarità di siti, fingendosi abilmente umano

Minacce attuali di virus | Notizie "calde" | Tutte le notizie

8 dicembre 2025

Introduzione

Trojan.ChimeraWire consente ai malintenzionati di simulare le azioni utente e manipolare il fattore comportamentale dei siti web aumentandone artificialmente il rating nei risultati dei motori di ricerca. Per fare ciò, il programma malevolo esegue nei sistemi Google e Bing la ricerca delle risorse internet richieste e quindi le apre. Simula, inoltre, le azioni utente cliccando autonomamente sui link sui siti caricati. Il trojan esegue tutte le azioni malevole tramite il browser Google Chrome il quale esso scarica da una determinata risorsa e avvia in modalità debug nascosta mediante protocollo WebSocket.

Trojan.ChimeraWire entra nei computer come risultato del funzionamento di più programmi malevoli downloader. Essi utilizzano varie tecniche di elevazione dei privilegi, basate sullo sfruttamento delle vulnerabilità di classe DLL Search Order Hijacking, nonché le tecniche antidebug al fine di evitare il rilevamento. Il nostro laboratorio antivirus ha tracciato almeno 2 catene di infezione in cui essi sono coinvolti. In una delle catene, il posto centrale è occupato dallo script malevolo Python.Downloader.208, nell'altra dal programma malevolo Trojan.DownLoader48.61444, che per principio di funzionamento è simile a Python.Downloader.208 e in effetti agisce come sua alternativa.

Nel presente studio esamineremo le caratteristiche di Trojan.ChimeraWire e dei programmi malevoli che lo consegnano sui dispositivi degli utenti.

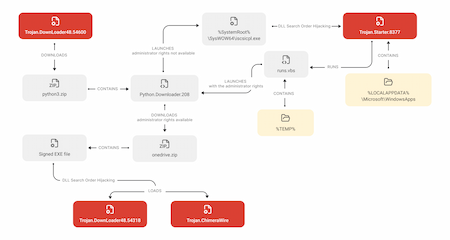

Prima catena di infezione

Schema illustrante la prima catena di infezione

La prima catena inizia con Trojan.DownLoader48.54600. Controlla se non sta funzionando in ambiente artificiale, e termina il funzionamento se rileva segni di macchina virtuale o di modalità debug. Se tali segni non ci sono, il trojan scarica dal server C2 un archivio ZIP python3.zip. Nell'archivio si trovano uno script Python malevolo Python.Downloader.208, nonché i file ausiliari necessari per il suo funzionamento, in particolare, una libreria malevola ISCSIEXE.dll (Trojan.Starter.8377). Trojan.DownLoader48.54600 decomprime l'archivio e avvia lo script. Quest'ultimo rappresenta il secondo passaggio di infezione ed è un downloader che scarica dal server C2 la fase seguente.

Il comportamento di Python.Downloader.208 dipende da quello quali permessi possiede all'avvio. Se lo script è avviato senza i permessi di amministratore, cerca di ottenerli. Per questo scopo, il Trojan.Starter.8377 estratto insieme ad esso viene copiato nella directory %LOCALAPPDATA%\Microsoft\WindowsApps. Oltre a questo, viene creato uno script, runs.vbs, che in seguito verrà utilizzato per il nuovo avvio di Python.Downloader.208.

Quindi Python.Downloader.208 avvia l'applicazione di sistema %SystemRoot%\SysWOW64\iscsicpl.exe. A causa di presenza in essa di una vulnerabilità di classe DLL Search Order Hijacking, essa carica automaticamente la libreria trojan ISCSIEXE.dll, il cui nome coincide con il nome del componente legittimo del sistema operativo Windows.

A sua volta, Trojan.Starter.8377 avvia lo script VBS runs.vbs, e quest'ultimo esegue nuovamente Python.Downloader.208 già con i permessi di amministratore.

Avviato con i privilegi necessari, Python.Downloader.208 scarica dal server C2 un archivio protetto da password onedrive.zip. In esso si trova la successiva fase di infezione — il programma malevolo Trojan.DownLoader48.54318 come una libreria con il nome UpdateRingSettings.dll, e i file ausiliari necessari per il suo funzionamento (ad esempio, un'applicazione legittima OneDrivePatcher.exe dal SO Windows con una firma digitale valida, relativa al software OneDrive).

Dopo la decompressione dell'archivio, Python.Downloader.208 crea un task nello scheduler di sistema per l'avvio del programma OneDrivePatcher.exe alla partenza del sistema. Quindi esso avvia questa applicazione. A causa di presenza in essa di una vulnerabilità DLL Search Order Hijacking, essa carica automaticamente la libreria malevola UpdateRingSettings.dll, il cui nome coincide con il nome del componente del software OneDrive.

Dopo aver ottenuto il controllo, Trojan.DownLoader48.54318 si assicura di non essere in esecuzione in ambiente artificiale. Se rileva uno dei segni di esecuzione in macchina virtuale o in modalità debug, termina il proprio funzionamento.

Se non vengono rilevati tali segni, la libreria trojan cerca di scaricare dal server C2 il payload, nonché le chiavi crittografiche per decrittografarlo.

Il payload decrittografato consiste in un container ZLIB, all'interno del quale si trovano uno shellcode e un file eseguibile. Dopo aver decrittografato il container, Trojan.DownLoader48.54318 cerca di decomprimerlo. Se non riesce a farlo, il trojan si elimina autonomamente, e il processo stesso termina il funzionamento. In caso di successo, il controllo viene trasferito allo shellcode, il cui compito è decomprimere il file eseguibile fornito insieme ad esso. Questo file rappresenta l'ultima fase di infezione: il malware obiettivo Trojan.ChimeraWire.

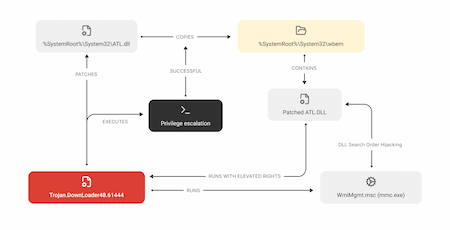

Seconda catena di infezione

La seconda catena inizia con il programma malevolo Trojan.DownLoader48.61444. All'avvio controlla la presenza dei permessi di amministratore, e se sono assenti, cerca di ottenerli. Il trojan utilizza la tecnica Masquerade PEB per aggirare il sistema di protezione, mascherandosi dal processo legittimo explorer.exe.

Quindi apporta una patch a una copia della libreria di sistema %SystemRoot%\System32\ATL.dll. Per fare ciò, Trojan.DownLoader48.61444 ne legge il contenuto, aggiunge ad essa il bytecode decifrato e il percorso al proprio file, dopodiché salva la versione alterata come un file dropper nella stessa directory in cui è posizionato. Quindi il trojan inizializza gli oggetti del modello COM della shell di Windows per il servizio %SystemRoot%\System32\wbem e la libreria modificata. Se l'inizializzazione è riuscita, Trojan.DownLoader48.61444 cerca di ottenere i permessi di amministratore tramite l'utilizzo dell'interfaccia COM CMSTPLUA, sfruttando una vulnerabilità caratteristica di alcune vecchie interfacce COM.

Nel caso di insuccesso, la libreria alterata dropper viene copiata nella directory %SystemRoot%\System32\wbem come un file ATL.dll. Dopo questo, Trojan.DownLoader48.61444 avvia lo snap-in di gestione di sistema WMI WmiMgmt.msc. Di conseguenza, avviene lo sfruttamento della vulnerabilità DLL Search Order Hijacking nell'applicazione di sistema mmc.exe, la quale carica automaticamente la libreria %SystemRoot%\System32\wbem\ATL.dll con la patch. Essa, a sua volta, avvia nuovamente Trojan.DownLoader48.61444, ma già con i permessi di amministratore.

Schema di funzionamento di Trojan.DownLoader48.61444 in assenza dei permessi di amministratore

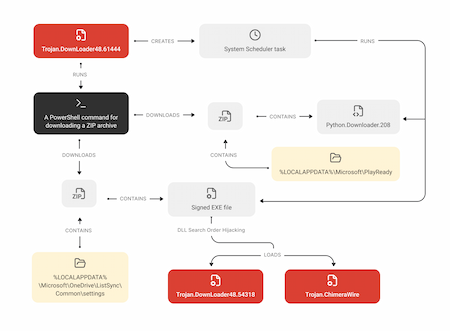

Se è avviato come amministratore, Trojan.DownLoader48.61444 esegue diversi script PowerShell per scaricare il payload dal server C2. Uno degli oggetti scaricati è un archivio ZIP one.zip. In esso si trovano file analoghi ai file dall'archivio onedrive.zip dalla prima catena (in particolare, un programma legittimo OneDrivePatcher.exe e una libreria malevola UpdateRingSettings.dll — Trojan.DownLoader48.54318).

Trojan.DownLoader48.61444 decomprime l'archivio e nello scheduler di sistema crea un task di esecuzione automatica di OneDrivePatcher.exe all'avvio del sistema. Il trojan avvia anche direttamente questa applicazione. Proprio come nella prima catena, all'avvio in OneDrivePatcher.exe avviene lo sfruttamento della vulnerabilità DLL Search Order Hijacking e viene eseguito il caricamento automatico della libreria trojan UpdateRingSettings.dll. Da questo punto in poi la catena di infezione ripete il primo scenario.

Oltre a ciò, Trojan.DownLoader48.61444 scarica un secondo archivio ZIP: two.zip. In esso si trova lo script malevolo Python.Downloader.208 (update.py), nonché i file necessari per il suo avvio. Questi includono Guardian.exe — un interprete di console del linguaggio Python rinominato pythonw.exe.

Dopo la decompressione dell'archivio, Trojan.DownLoader48.61444 crea nello scheduler di sistema un task di esecuzione automatica di Guardian.exe all'avvio del sistema. Inoltre, esegue direttamente tramite questa applicazione lo script malevolo Python.Downloader.208.

Duplicando parzialmente la prima catena di infezione, i malintenzionati, a quanto pare, cercavano di aumentare la probabilità di caricamento riuscito di Trojan.ChimeraWire nei sistemi target.

Schema di funzionamento di Trojan.DownLoader48.61444 con i permessi di amministratore

Trojan.ChimeraWire

Trojan.ChimeraWire ha ricevuto il suo nome dalla combinazione delle parole "chimera" (mitica creatura con parti di corpo di diversi animali) e "wire" ("cavo" in inglese). La parola "chimera" descrive la natura ibrida dei metodi adoperati dai malintenzionati: l'utilizzo dei trojan downloader, scritti in diversi linguaggi, nonché le tecniche antidebug e l'escalation dei privilegi nel processo di infezione. Oltre a ciò, riflette il fatto che il trojan rappresenta una combinazione di diversi framework, plugin e di software legittimi attraverso i quali viene effettuata una gestione nascosta del traffico. Da qui segue la seconda parola "wire": fa riferimento al lavoro invisibile e malevolo del trojan con la rete.

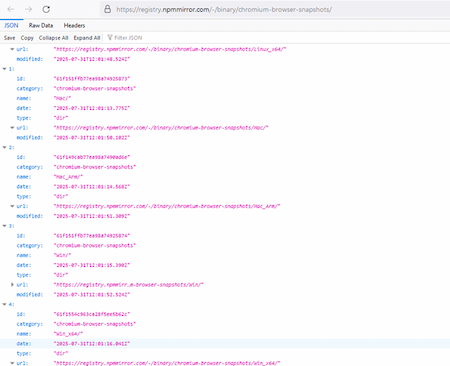

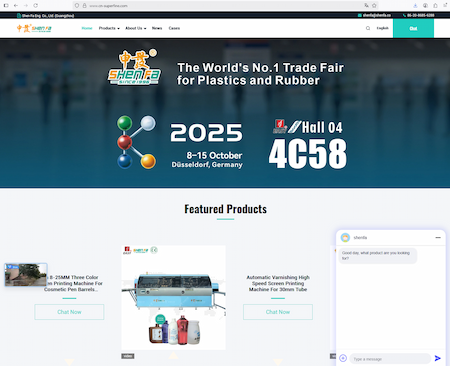

Entrando nel computer target, Trojan.ChimeraWire scarica da un sito di terze parti un archivio ZIP chrome-win.zip con il browser Google Chrome per SO Windows. Va notato che su questa risorsa sono memorizzate, inoltre, archivi con le build di Google Chrome per altri sistemi, come Linux e macOS, in particolare, per diverse piattaforme hardware.

Sito con diverse build di Google Chrome, da cui il trojan scarica l'archivio richiesto

Dopo aver scaricato il browser, Trojan.ChimeraWire cerca di installare in esso impercettibilmente le estensioni NopeCHA e Buster, progettate per il riconoscimento automatico dei captcha. Queste estensioni il trojan utilizzerà in seguito nel processo del suo funzionamento.

Quindi avvia il browser in modalità debug senza una finestra visibile, il che consente di effettuare l'attività malevola senza attirare l'attenzione dell'utente. Dopo questo avviene la connessione a una porta di debug selezionata automaticamente sul protocollo WebSocket.

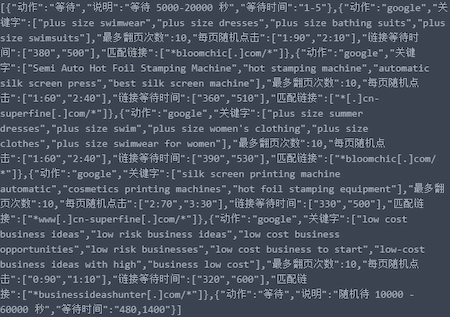

Fatto questo, il trojan procede alla ricezione dei compiti. Invia una richiesta al server C2 e riceve in risposta una stringa base64 in cui è nascosta una configurazione in formato JSON crittografata dall'algoritmo AES-GCM.

Esempio di configurazione che il server C2 trasmette al trojan

Contiene i compiti e i parametri ad essi associati:

- motore di ricerca target (sono supportati Google e Bing);

- frasi chiave per cercare siti nel motore di ricerca specificato e aprirli successivamente;

- numero massimo di passaggi consecutivi tra pagine web;

- distribuzioni casuali per l'esecuzione dei clic automatici sulle pagine web;

- tempo di attesa del caricamento delle pagine;

- domini target.

Per simulare aggiuntivamente le azioni di una persona reale e aggirare i sistemi che monitorano un'attività continua, nella configurazione sono inoltre previsti i parametri responsabili delle pause tra le sessioni di lavoro.

Simulazione dei clic con mouse da parte dell'utente

Trojan.ChimeraWire è in grado di eseguire i seguenti tipi di clic:

- quelli per navigare tra i risultati di ricerca;

- quelli per aprire i link pertinenti trovati, in nuove schede in background.

All'inizio Trojan.ChimeraWire tramite il motore di ricerca richiesto esegue la ricerca di siti in base ai domini e alle frasi chiave, specificati nella configurazione. Quindi apre i siti ottenuti nei risultati della ricerca e trova su di essi tutti gli elementi HTML che definiscono collegamenti ipertestuali. Il trojan li inserisce in un array di dati e lo mescola in modo che gli oggetti in esso siano disposti in un ordine diverso da quello sulla pagina web. Ciò viene fatto per aggirare la protezione antibot dei siti che può tracciare l'ordine dei clic.

Quindi Trojan.ChimeraWire controlla se i link trovati sono operativi e se le stringhe in essi corrispondono al modello specificato nella configurazione, dopodiché conta il numero totale di corrispondenze. Le azioni successive del trojan dipendono dal numero risultante.

Se sulla pagina è stato individuato il numero sufficiente di link appropriati, Trojan.ChimeraWire scansiona la pagina e ordina i link trovati per pertinenza (i link che corrispondono di più alle parole chiave vanno per primi). Dopo di ciò, viene eseguito il clic su uno o più link pertinenti.

Se invece le corrispondenze con il modello specificato non sono sufficienti o non ce ne sono affatto, il malware utilizza un algoritmo con un modello comportamentale probabilistico che simula al massimo le azioni di un utente reale. Sulla base dei parametri dalla configurazione tramite la distribuzione casuale ponderata Trojan.ChimeraWire determina il numero di link da cliccare. Ad esempio, la distribuzione ["1:90", "2:10"] significa che Trojan.ChimeraWire cliccherà 1 link con una probabilità del 90%, e 2 link con una probabilità del 20%. Pertanto, con un alto grado di probabilità il programma malevolo deve cliccare un solo link. Il trojan seleziona casualmente un link dall'array compilato in precedenza ed esegue il clic.

Dopo ogni passaggio a un link dai risultati di ricerca e l'esecuzione dei clic sulla pagina caricata, il trojan, a seconda del compito, torna alla scheda precedente o va a quella successiva. L'algoritmo delle azioni si ripete finché non viene esaurito il limite ai clic per i siti web target.

Di seguito sono presentati esempi di siti, i parametri per l'interazione con i quali il trojan riceveva nei compiti dal server C2:

Le descrizioni tecniche dettagliate del trojan ChimeraWire e dei programmi malevoli coinvolti nel suo caricamento si trovano nella versione PDF dello studio e nella libreria dei virus dell'azienda Doctor Web.

Maggiori informazioni su Trojan.ChimeraWire

Maggiori informazioni su Trojan.DownLoader48.54600

Maggiori informazioni su Trojan.Starter.8377

Maggiori informazioni su Python.Downloader.208

Maggiori informazioni su Trojan.DownLoader48.54318

Maggiori informazioni su Trojan.DownLoader48.61444

Conclusione

Attualmente l'attività malevola di Trojan.ChimeraWire consiste in effetti nell'esecuzione dei compiti di clicker relativamente semplici per l'aumento artificiale della popolarità di siti web. Allo stesso tempo, le funzionalità delle utility su cui è basato consentono al trojan di affrontare una gamma di obiettivi più ampia, inclusa l'esecuzione di azioni automatizzate sotto le apparenze dell'attività di utenti reali. Così, per il suo tramite i malintenzionati possono compilare moduli web, ad esempio, quelli sui siti che conducono sondaggi a scopo pubblicitario. Inoltre, possono utilizzarlo per la lettura del contenuto di pagine web e la creazione dei relativi screenshot — sia a fini di cyberspionaggio che per la raccolta automatica di informazioni per il riempimento di vari database (ad esempio, quelli con indirizzi postali, numeri telefonici ecc.).

Pertanto, in futuro potrebbero emergere nuove versioni di Trojan.ChimeraWire dove queste e altre funzionalità verranno pienamente implementate. Gli specialisti dell'azienda Doctor Web continuano a monitorare l'evoluzione di questo trojan.

MITRE ATT&CK®

| Fase | Tecnica |

|---|---|

| Esecuzione | Esecuzione con la partecipazione dell'utente (T1204) File malevolo (T1204.002) Libreria malevola (T1204.005) PowerShell (T1059.001) Shell dei comandi di Windows (T1059.003) Visual Basic (T1059.005) Python (T1059.006) Utilità di pianificazione di Windows (T1053.005) |

| Persistenza | Chiavi di avvio nel registro di Windows / Directory di esecuzione automatica (T1547.001) Attività / task pianificato (T1053) |

| Elevazione dei privilegi | Intercettazione del flusso di esecuzione: intercettazione della ricerca delle DLL (T1574.001) Aggiramento del controllo degli account (T1548.002) |

| Prevenzione del rilevamento | File cifrato / codificato (T1027.013) Evasione del debug (T1622) Finestra nascosta (T1564.003) Eccezioni per il file o percorso (T1564.012) Deoffuscamento / decodifica dei file o dati (T1140) Intercettazione del flusso di esecuzione: intercettazione della ricerca delle DLL (T1574.001) |

| Organizzazione della gestione | Comunicazione bidirezionale (T1102.002) Protocolli web (T1071.001) |