Doctor Web: panoramica sull'attività di virus per dispositivi mobili in IV trimestre 2025

12 gennaio 2026

Allo stesso tempo, si registrava un notevole aumento dell'attività dei trojan bancari, che gli utenti riscontravano il 65,52% in più. Questo aumento è dovuto principalmente ai rappresentanti della famiglia Android.Banker. Tali programmi malevoli intercettano gli SMS con codici monouso per la conferma di operazioni bancarie, e inoltre, possono imitare l'aspetto esteriore del vero software bancario e visualizzare le finestre di phishing.

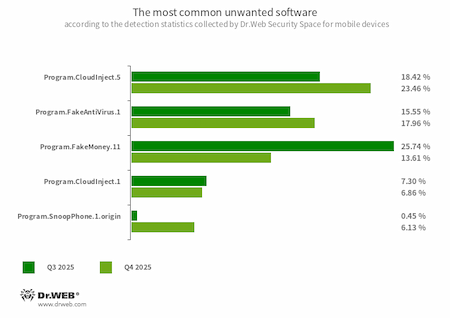

Tra i software indesiderati, sono diventati i più diffusi i programmi Android modificati tramite il servizio cloud CloudInject (l'antivirus Dr.Web li rileva come Program.CloudInject). Tramite questo servizio, alle applicazioni vengono aggiunti pericolose autorizzazioni di sistema e un codice offuscato, le cui funzionalità è impossibile controllare. Inoltre, si riscontravano spesso sui dispositivi i falsi antivirus Program.FakeAntiVirus, che rilevano minacce inesistenti, e per "eliminarle", chiedono di acquistare una versione completa, nonché Program.FakeMoney — applicazioni che presumibilmente permetterebbero di guadagnare eseguendo vari compiti.

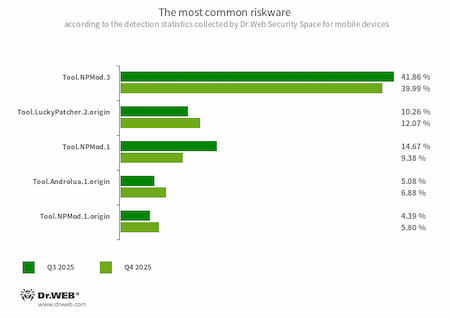

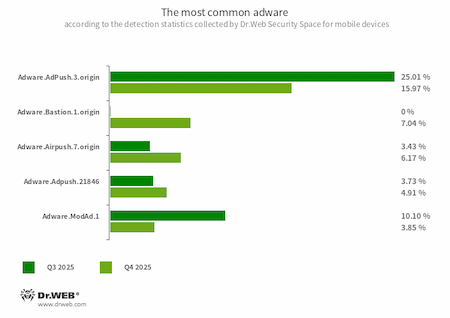

I programmi potenzialmente pericolosi più diffusi nel IV trimestre sono state le applicazioni Tool.NPMod, modificate tramite l'utility NP Manager. Essa offusca il codice delle mod e aggiunge ad esse un modulo speciale che consente di aggirare il controllo della firma digitale dopo la modifica delle applicazioni. Tra i programmi pubblicitari, hanno mantenuto la leadership i rappresentanti della famiglia Adware.Adpush. Questi sono moduli software speciali che gli sviluppatori incorporano in programmi per la visualizzazione di notifiche pubblicitarie.

Ad ottobre i nostri specialisti hanno riferito informazioni su un pericoloso backdoor, Android.Backdoor.Baohuo.1.origin, che i malintenzionati hanno incorporato in mod non ufficiali del programma di messaggistica Telegram X e distribuivano sia tramite siti malevoli che tramite store di app Android di terze parti. Il programma malevolo ruba i login e le password degli account Telegram, nonché altri dati confidenziali. Oltre a ciò, per il suo tramite, i cybercriminali in effetti sono in grado di gestire l'account della vittima ed eseguire impercettibilmente nel programma di messaggistica varie azioni a suo nome. Ad esempio, seguire e abbondonare canali Telegram, nascondere nuovi dispositivi autorizzati, nascondere determinati messaggi ecc. Android.Backdoor.Baohuo.1.origin viene gestito, tra l'altro, anche tramite il database Redis, il che in precedenza non si riscontrava nelle minacce Android. In totale, il backdoor ha infettati all'incirca 58.000 dispositivi, tra cui circa 3.000 vari modelli di smartphone, tablet, TV box e auto con computer di bordo su base Android.

Nell'ultimo trimestre il laboratorio antivirus dell'azienda Doctor Web ha rilevato sullo store di app Google Play nuove applicazioni malevole, tra le quali sono stati i trojan Android.Joker, che abbonano le vittime a servizi a pagamento, e i vari programmi falsificazione Android.FakeApp, impiegati in schermi fraudolenti. In totale, sono stati scaricati almeno 263.000 volte.

PRINCIPALI TENDENZE DI IV TRIMESTRE

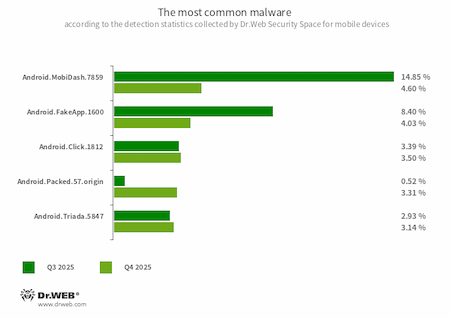

- Trojan pubblicitari rimangono le minacce Android più diffuse

- Aumento del numero di attacchi dei trojan bancari

- Diffusione del pericoloso backdoor Android.Backdoor.Baohuo.1.origin, incorporato in mod del programma di messaggistica Telegram X

- Comparsa di ulteriori applicazioni malevole sullo store Google Play

Secondo i dati di Dr.Web Security Space per dispositivi mobili

- Android.MobiDash.7859

- Programma trojan che visualizza annunci pubblicitari invadenti. È un modulo software che gli sviluppatori software incorporano in applicazioni.

- Android.FakeApp.1600

- Programma trojan che carica il sito web specificato nelle sue impostazioni. Le varianti conosciute di questa applicazione malevola caricano un sito di casinò online.

- Android.Click.1812

- Rilevamento di mod malevole dell'applicazione di messaggistica WhatsApp, che impercettibilmente per l'utente possono caricare vari siti in modalità background.

- Android.Packed.57.origin

- Rilevamento di un programma di offuscamento, tra l'altro, utilizzato per la protezione di applicazioni malevole (ad esempio, di alcune versioni dei trojan bancari Android.SpyMax).

- Android.Triada.5847

- Rilevamento di un packer per i trojan della famiglia Android.Triada, studiato per proteggerli dall'analisi e dal rilevamento. Il più delle volte i malintenzionati lo utilizzano insieme a mod malevole dell'applicazione di messaggistica Telegram, in cui questi trojan sono direttamente integrati.

- Program.CloudInject.5

- Program.CloudInject.1

- Rilevamento di applicazioni Android modificate tramite il servizio cloud CloudInject e l'omonima utility Android (aggiunta al database dei virus Dr.Web come Tool.CloudInject). Tali programmi vengono modificati sul server remoto, e l'utente (modificatore) interessato a modificarli non ha il controllo su che cosa esattamente verrà incorporato in essi. Inoltre, le applicazioni ricevono un set di autorizzazioni pericolose. Dopo la modificazione dei programmi, il modificatore ottiene la possibilità di gestirli in remoto: bloccarli, visualizzare dialoghi configurabili, tracciare l'installazione e la rimozione di altri software ecc.

- Program.FakeAntiVirus.1

- Rilevamento di programmi pubblicitari che simulano il funzionamento di software antivirus. Tali programmi possono segnalare minacce inesistenti e ingannare gli utenti chiedendo di pagare per l'acquisto di una versione completa.

- Program.FakeMoney.11

- Rilevamento di applicazioni che presumibilmente consentirebbero di guadagnare con l'effettuazione di determinate azioni o compiti. Questi programmi simulano l'accredito di premi, tuttavia, per ritirare il denaro "guadagnato", è necessario accumulare una determinata somma. Di solito hanno una lista dei sistemi di pagamento e delle banche più popolari attraverso cui presumibilmente sarebbe possibile trasferire i premi. Ma anche quando gli utenti riescono ad accumulare la somma sufficiente per il prelievo, non ricevono i pagamenti promessi. Con questo record vengono rilevati anche altri software indesiderati basati sul codice di tali programmi.

- Program.SnoopPhone.1.origin

- Programma per il monitoraggio dei proprietari di dispositivi Android. Consente di leggere SMS, ottenere informazioni su chiamate, tracciare la posizione del dispositivo e registrare l'audio dell'ambiente circostante.

- Tool.NPMod.3

- Tool.NPMod.1

- Tool.NPMod.1.origin

- Rilevamento di applicazioni Android modificate tramite l'utility NP Manager. In tali programmi è incorporato un modulo speciale che consente di aggirare il controllo della firma digitale dopo la loro modifica.

- Tool.LuckyPatcher.2.origin

- Utility che consente di modificare le applicazioni Android installate (creare patch per esse) al fine di modificarne la logica di funzionamento o aggirare determinate restrizioni. Ad esempio, utilizzandola, gli utenti possono tentare di disattivare il controllo dei permessi di root in programmi bancari od ottenere risorse illimitate in giochi. Per creare le patch, l'utility scarica da internet script appositamente preparati che chiunque sia interessato può creare e aggiungere a un database comune. Le funzionalità di tali script possono risultare, tra l'altro, anche malevole, pertanto, le patch create possono rappresentare un potenziale pericolo.

- Tool.Androlua.1.origin

- Rilevamento di una serie di versioni potenzialmente pericolose di un framework specializzato per lo sviluppo di programmi Android nel linguaggio di programmazione di scripting Lua. La logica principale di applicazioni Lua è situata in script corrispondenti che sono cifrati e vengono decifrati dall'interprete prima dell'esecuzione. Spesso questo framework di default chiede l'accesso a un gran numero di autorizzazioni di sistema per il funzionamento. Come risultato, gli script Lua eseguiti attraverso di esso sono in grado di effettuare varie azioni malevole in base alle autorizzazioni ricevute.

- Adware.AdPush.3.origin

- Adware.Adpush.21846

- Moduli pubblicitari che possono essere integrati in programmi Android. Visualizzano notifiche pubblicitarie che fuorviano gli utenti. Ad esempio, tali notifiche possono somigliare ai messaggi del sistema operativo. Inoltre, questi moduli raccolgono una serie di dati riservati, nonché sono in grado di scaricare altre app e avviarne l'installazione.

- Adware.Bastion.1.origin

- Rilevamento di programmi di ottimizzazione che creano periodicamente notifiche con messaggi fuorvianti su memoria presumibilmente insufficiente ed errori di sistema, allo scopo di visualizzare annunci pubblicitari durante "l'ottimizzazione".

- Adware.Airpush.7.origin

- Moduli software che vengono incorporati in applicazioni Android e visualizzano le più svariate pubblicità. A seconda della versione e variante, queste possono essere notifiche, finestre a comparsa o banner pubblicitari. Tramite questi moduli, i malintenzionati spesso distribuiscono programmi malevoli invitando a installare determinati software. Inoltre, tali moduli trasmettono al server remoto varie informazioni riservate.

- Adware.ModAd.1

- Rilevamento di alcune versioni modificate (mods) dell'app di messaggistica WhatsApp, nelle funzionalità delle quali è incorporato un codice per caricare i link di destinazione tramite web view durante l'utilizzo dell'app. Da questi indirizzi internet viene eseguito il reindirizzamento verso i siti pubblicizzati, ad esempio, casinò online e scommesse, siti per adulti.

Minacce su Google Play

Durante il IV trimestre 2025, gli analisti dei virus dell'azienda Doctor Web hanno registrato la comparsa sullo store di app Google Play di oltre due decine di applicazioni malevole Android.Joker, studiate per iscrivere gli utenti a servizi a pagamento. I malintenzionati le hanno camuffate da vari software: app di messaggistica, utility per l'ottimizzazione del funzionamento del sistema, editor grafici e programmi per la visualizzazione di film.

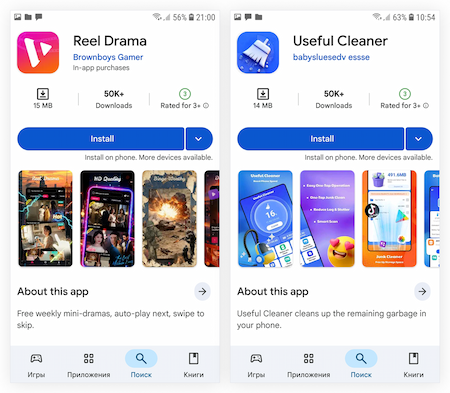

Esempi dei programmi malevoli rilevati Android.Joker. Android.Joker.2496 era camuffato da strumento per la "cancellazione di spazzatura" da telefono Useful Cleaner, mentre una delle varianti Android.Joker.2495 da lettore di film Reel Drama

Oltre a ciò, i nostri specialisti hanno rilevato alcuni nuovi programmi falsificazione dalla famiglia Android.FakeApp. Come in precedenza, alcuni di essi venivano distribuiti con il pretesto di applicazioni finanziarie e caricavano siti fraudolenti. Altre tali app falsificazione venivano spacciate per giochi. A determinate condizioni (ad esempio, se l'indirizzo IP dell'utente soddisfa i requisiti dei malintenzionati), esse caricavano siti di scommesse e casinò online.

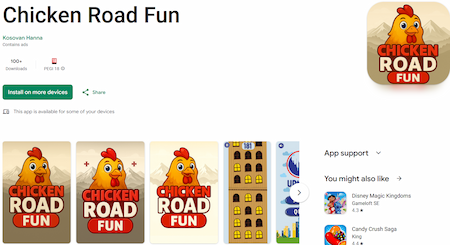

Gioco Chicken Road Fun era il programma falsificazione Android.FakeApp.1910, e invece di fornire le funzionalità attese dall'utente, poteva caricare un sito di casinò online

Per la protezione dei dispositivi Android dai programmi malevoli e indesiderati, consigliamo agli utenti di installare i prodotti antivirus Dr.Web per Android.