Rassegna delle attività di virus nel febbraio 2012: un exploit per Mac OS Х e un troiano che fa la spia all’utente attraverso la web cam

Panoramiche sui virus | Minacce attuali di virus | Tutte le notizie | Sui virus

Il 1° marzo 2012

Sorprendente, ma vero: nonostante le elezioni vicine del presidente della Federazione Russa, che si devono tenere il 4 marzo 2012, i temi politici nello spam praticamente non ci sono. Vi ricordiamo che una situazione simile accadeva durante le elezioni dei deputati alla Camera dei deputati della Federazione Russa. Evidentemente, lo spam non è più considerato un mezzo efficace con cui influire sugli elettori potenziali, mentre le reti sociali fungono da un mezzo adatto. Oggi tramite mailing di grandi quantità vengono annunciati diversi seminari, svaghi di famiglia nelle vacanze primaverili, raccolte di film e di brani musicali in copie pirata — cioè qualsiasi cosa tranne azioni politiche e avvenimenti relativi alle prossime elezioni.

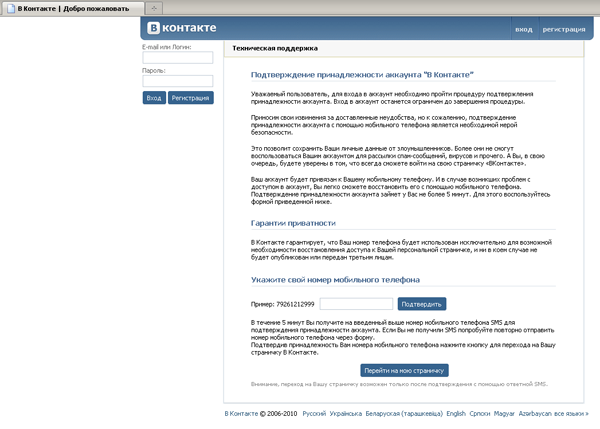

Dal punto di vista di attività virali, il febbraio non ha prodotto grandi sorprese. All'avanguardia dei malware rilevati in febbraio sui computer degli utenti mediante l’utilità Dr.Web CureIt!, sta il file virus Win32.Expiro.23 (avendo la maggioranza dei casi di rilevazione). Infiltrandosi sul computer, questo programma maligno aumenta i suoi privilegi nel sistema e infetta i file eseguibili. Il suo compito principale è rubare password dai programmi INETCOMM Server, Microsoft Outlook, Internet Explorer, Mozilla Firefox e FileZilla. Oltre a Win32.Expiro.23, sulle macchine infettate degli utenti viene spesso trovato Trojan.Mayachok.1 — un malware che blocca l’accesso a Internet oppure ai siti più popolari. Perché il computer sia sbloccato, questo programma maligno chiede di immettere nel modulo apposito il numero di telefonino dell’utente e poi di rispondere a un SMS che arriva. Facendo questo, la vittima si abbona a diversi servizi pagati, e il canone di abbonamento verrà regolarmente addebitato sul suo conto di telefonia mobile.

Oltre a ciò, fra i dieci malware che si accampano più spesso sui computer degli utenti ci sono, come anche prima, i troiani della famiglia Trojan.Hosts, che sostituiscono nel sistema il file \drivers\etc\hosts, e di conseguenza, quando la vittima vuole visitare un sito web, essa capita al sito di phishing appositamente creato dai malintenzionati. I troiani di banche della famiglia Trojan.Carberp certamente si incontrano spesso sui computer infettati — durante il mese sono stati definiti più di 30 000 casi di rilevazione di questo malware in varie modificazioni.

Nuova minaccia per gli utenti di Facebook

Gli utenti si sono da tanto tempo abituati ai cavalli di troia orientati ai frequentatori delle reti sociali russe, ma adesso gli specialisti di sicurezza informatica hanno scoperto il malware Trojan.OneX ideato per spedire lo spam nella rete sociale più grande del mondo Facebook e anche tramite programmi di messaggistica istantanea.

Trojan.OneX opera solo nei sistemi operativi Windows a 32 bit. Avviato sulla macchina infettata, Trojan.OneX.1 verifica la presenza della sua copia nel sistema operativo e decifra in base alle proprie risorse l’indirizzo del server remoto da cui si scarica un file di testo speciale. Questo file di testo contiene alcune righe in lingua inglese del tipo “hahaha! http://goo.gl[…].jpeg, con le quali poi saranno sostituiti i messaggi dell’utente inviati nella rete sociale Facebook.

Poco tempo dopo la comparsa della prima versione del Trojan, gli analisti di virus della società “Doctor Web” hanno individuato un’altra versione chiamata Trojan.OneX.2. Per spedire messaggi, la seconda versione di Trojan.OneX sfrutta popolari programmi di messaggistica istantanea utilizzando i processi pidgin, skype, msnmsgr, aim, icq.exe, yahoom, ymsg_tray.exe, googletalk e xfire.exe. Al momento dell’invio dei messaggi, la tastiera e il mouse del computer infettato vengono bloccati. A differenza di Trojan.OneX.1, Trojan.OneX.2 è in grado di operare con i file di configurazione nella codifica Unicode.

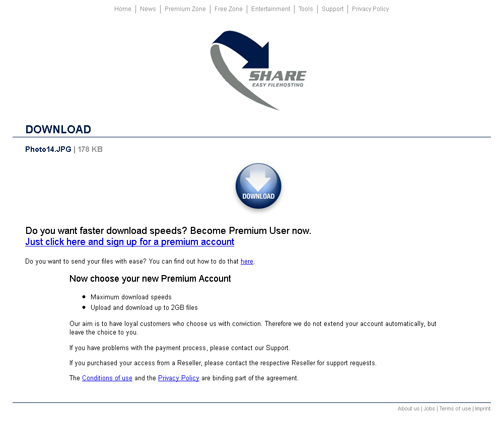

I messaggi spediti dai cavalli di troia spesso contengono collegamenti ai siti web falsificati, in possesso dei malintenzionati: uno di essi, in particolare, imita l’aspetto del servizio RapidShare. Questo cavallo di troia non solo apre ai malintenzionati l’accesso al computer infettato e può rubare dati riservati, ma anche permette di eseguire sulla macchina infettata diversi comandi, in particolare, il comando di scaricamento e installazione di altre applicazioni. Una cosa interessante: i professionisti della società “Doctor Web” hanno registrato i casi in cui il cavallo di troia BackDoor.IRC.Bot diffonde il programma Trojan.OneX, il quale, al suo turno, facilita la diffusione di BackDoor.IRC.Bot.

Bloccatori di Windows di nuovo

In febbraio continuava a calare la quantità di richieste inviate al supporto tecnico dagli utenti cui computer sono stati bloccati dai programmi - bloccatori di Windows. In confronto alle cifre del gennaio scorso, il numero di richieste si è diminuito dell’altro 28 per cento. In tutta evidenza, sempre meno vittime si sottomettono alle esigenze degli autori di virus, preferendo altre vie per sbloccare il sistema operativo, e quindi i malintenzionati cercano nuovi modi di guadagno e mercati freschi per propagare programmi-ricattatori. Tuttavia in febbraio gli specialisti della società “Doctor Web” hanno scoperto un troiano winlock orientato verso gli utenti che parlano la lingua araba.

Trojan.Winlock.5416 è un programma-ricattatore assai primitivo: esso non ha né il codice di sblocco, né la funzione di verifica della lingua del sistema operativo, e perciò si avvia nei sistemi operativi Windows con qualsiasi lingua dell’interfaccia. Il messaggio in lingua araba visualizzato sullo schermo dice che il dato computer è stato bloccato perché l’utente aveva visitato siti di pornografia e di violenza sui minorenni e quindi trasgredito le leggi dell’Arabia Saudita. Sotto la minaccia di tribunale della sharia, all’utente viene richiesto di pagare 300 dollari comprando una scheda prepagata Ucash, il cui codice si deve inserire nella finestra del programma-bloccatore. Questo codice viene spedito al sito dei malintenzionati (la cui posizione geografica è in Lettonia). Il troiano non esegue altre azioni distruttive. Bisogna notare che questo è il primo campione di cavallo di troia - bloccatore in lingua araba conosciuto al momento dai professionisti della società “Doctor Web”.

Troiano-spammer e la famiglia Volk

Trojan.Spamer.46 si diffonde tramite torrent insieme all’archiviatore WinRAR. Stabilitosi nel sistema operativo, il malware comincia a filtrare il traffico in uscita cercando le forme di spedizione di messaggi dei siti vkontakte.ru, odnoklassniki.ru e my.mail.ru, e aggiungendo ai messaggi inviati dall’utente il testo “A proposito, guarda questo: [link]”. Il collegamento ipertestuale conduce al sito fraudolento che offre di predire fortuna con le linee presente nel palmo dietro un compenso tramite un SMS pagato.

Oltre a ciò, in febbraio è stata rilevata una famiglia intera di malware che è stata inserita nelle basi di dati di virus con il nome collettivo di BackDoor.Volk. Uno della famiglia, il troiano BackDoor.Volk.1, è scritto in linguaggio PHP, che di solito si usa per creare script oppure applicazioni di server, ed è convertito in codice eseguibile tramite l’utilità php2exe. Il cavallo di troia modifica sulla macchina infettata il file hosts, il cui compito è confrontare i nomi DNS con gli indirizzi IP, ed è anche in grado di scaricare dal server remoto e avviare sul PC infettato diverse applicazioni.

BackDoor.Volk.2, a differenza del suo predecessore, è scritto in Visual Basic e comunicando con i server remoti per trasmettere richieste utilizza il metodo POST e non GET. Oltre allo scaricamento e avvio delle applicazioni e alla sostituzione del file hosts, questo malware dispone delle funzionalità adatte per effettuare attacchi DDoS ed è in grado di rubare password dei client FTP installati sul computer infettato. Si deve segnalare che nel caso di BackDoor.Volk.2 il modulo di scambio dati con il server dirigente è ovviamente stato assimilato da un altro programma malevolo — BackDoor.Herpes, il codice sorgente del quale è comparso in accesso libero un tempo fa.

BackDoor.Volk.3 e BackDoor.Volk.4 sono anche scritti in Visual Basic e sono versioni di BackDoor.Volk.2: le modifiche principali riguardano i metodi di scambio dati con il server di gestione. Le funzionalità di questi troiani si somigliano molto. I Trojan della famiglia BackDoor.Volk sono capaci di unirsi in botnet gestite tramite una console di amministrazione speciale.

Il pericolo maggiore per gli utenti è che a causa dell’eventuale sostituzione del file hosts la vittima potenziale può capitare sui siti phishing creati dai malintenzionati. Inoltre la capacità del troiano di rubare password dei client FTP dà agli autori di virus una possibilità di ottenere accesso non autorizzato ai diversi siti web.

I malintenzionati fanno la spia all’utente attraverso la web cam

Come dice la saggezza popolare, se non si ha paranoia, questo non significa ancora che non si è seguiti. Il troiano BackDoor.Webcam.9 consente di eseguire sulla macchina infettata diversi comandi che vengono dal server remoto dei malintenzionati, e anche di intercettare immagini generate dalla camera web connessa al computer, così compromettendo la vita privata dell’utente.

Una volta eseguito, il backdoor copia se stesso nella cartella di sistema che serve per conservare i file temporanei e s’iscrive in uno dei rami del registro di sistema responsabile dell’autoavvio di applicazioni. Dopo di questo, il Trojan verifica se una sua copia è presente sulla macchina infettata. Quindi il programma maligno comunica più volte con il server remoto, consegnando ai malintenzionati alcune informazioni sul computer infettato: il suo indirizzo IP, il tipo di account dell’utente, la quantità di web cam connesse al sistema, il nome del computer e la versione del sistema operativo, e poi aspetta l’arrivo di ulteriori comandi.

Il cavallo di troia è in grado di eseguire comandi impartiti dal server remoto, come per esempio, il riavvio di se stesso, il cambio del server dirigente e la creazione di schermate. Inoltre il programma maligno è capace di intercettare e trasmettere ai malintenzionati l’immagine ricevuta dalla camera web connessa al computer infettato, quindi la loro vita privata può essere compromessa.

Exploit per Mac OS X

Le vulnerabilità di Java sono state sfruttate dai malintenzionati già più volte per propagare malware per diverse piattaforme di sistema, compreso Windows. In febbraio gli scrittori di virus hanno per primo cominciato a sfruttare alcune vulnerabilità di Java cross-piattaforma, conosciute in precedenza, per infettare computer compatibili con Apple.

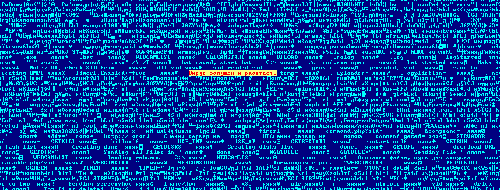

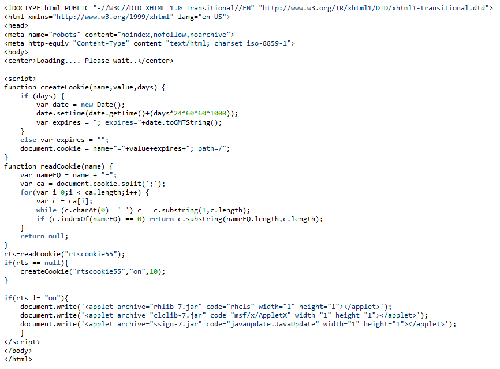

Questo meccanismo funziona nel modo seguente. All’apertura di un sito infettato, si controlla lo user-agent del computer utente, e, se il sito è stato richiesto dalla piattaforma Mac OS con una determinata versione di browser, all’utente viene assegnata una pagina web che carica più applet java.

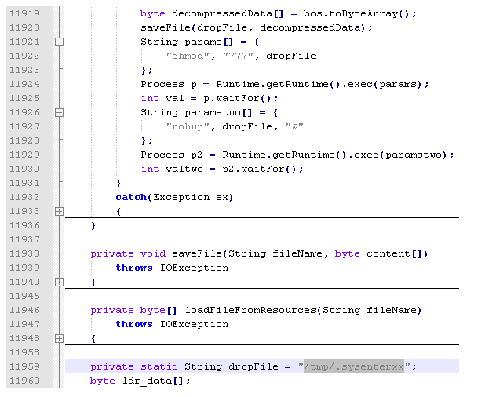

Il modulo del nome rhlib.jar sfrutta la vulnerabilità CVE-2011-3544. Esso mette nella cartella /tmp/ il file eseguibile .sysenterxx, gli dà attributi richiesti e lo avvia per esecuzione.

L’applicativo avviato controlla se nel sistema operativo sono presenti i file :

/Library/LittleSnitch /Developer/Applications/Xcode.app/Contents/MacOS/Xcodee, se non è riuscito a scoprirli, cerca di scaricare il modulo principale del cavallo di troia BackDoor.Flashback.26. Altrimenti il loader si rimuove. Il modulo clclib.jar sfrutta la vulnerabilità CVE-2008-5353, e ssign.jar è un dropper Java.Dropper.8 firmato con una firma invalida: i malintenzionati sperano che l’utente aggiunga questa firma alla lista di firme affidabili e così permetta l’esecuzione del codice. Al momento queste vulnerabilità si usano principalmente per propagare il backdoor BackDoor.Flashback già conosciuto dagli utenti di Mac OS X.

Nuovo malware DDoS-bot

In febbraio gli specialisti di “Doctor Web” hanno rilevato un malware che è uno strumento avanzato dei malintenzionati che attuano attacchi DDoS a diverse risorse di Internet. Trojan.Tenagour.9 consiste di due componenti: dell’iniettore e della libreria dinamica dove si conserva il carico utile. Una volta avviato nel sistema operativo, il cavallo di troia controlla se ci sia installata una sua copia, e se no, il programma malevolo si salva nella cartella %APPDATA% con il nome di smss.exe, dopodiché s’iscrive nei rami del registro di sistema responsabili di autoavvio di applicazioni.

Quindi Trojan.Tenagour.9 manda sul server di comando remoto una richiesta che contiene informazioni sulla versione e declinazione del sistema operativo, il nome del computer infettato, codificato tramite MD5, e il numero seriale della prima partizione del disco rigido. Per risposta il cavallo di troia riceve una riga crittografata con l’URL del sito che verrà assalito e con alcuni parametri ausiliari. Il server dirigente remoto può inoltre impartire al troiano il comando di aggiornamento.

Trojan.Tenagour.9 consente di attuare 8 tipi di attacchi DDoS, rivolti a diverse risorse di Internet, con l’impiego dei protocolli TCP/IP e UDP e dei metodi GET e POST. È prevista la funzionalità che aggiunge automaticamente alla lista di risorse da attaccare tutti i collegamenti trovati sul sito indicato dai malintenzionati.

File malevoli, rilevati in febbraio nel traffico di posta elettronica

| 01.02.2012 00:00 - 29.02.2012 16:00 | ||

| 1 | Trojan.DownLoad2.24758 | 1260889 (23.57%) |

| 2 | Trojan.Oficla.zip | 942938 (17.63%) |

| 3 | Trojan.Tenagour.9 | 608458 (11.37%) |

| 4 | JS.Nimda | 469381 (8.77%) |

| 5 | Trojan.Inject.57506 | 316116 (5.91%) |

| 6 | EICAR Test File (NOT a Virus!) | 240989 (4.50%) |

| 7 | Win32.Rmnet.12 | 201603 (3.77%) |

| 8 | Trojan.DownLoad2.32643 | 144994 (2.71%) |

| 9 | Trojan.Tenagour.3 | 124987 (2.34%) |

| 10 | Trojan.PWS.Ibank.456 | 103213 (1.93%) |

| 11 | Trojan.Siggen2.58686 | 91438 (1.71%) |

| 12 | Trojan.Siggen2.62026 | 86986 (1.63%) |

| 13 | Trojan.Packed.19696 | 59825 (1.12%) |

| 14 | Trojan.DownLoad2.34604 | 58289 (1.09%) |

| 15 | Win32.HLLM.Netsky.18516 | 41365 (0.77%) |

| 16 | Trojan.DownLoader.42350 | 40454 (0.76%) |

| 17 | Program.RemoteAdmin.418 | 38053 (0.71%) |

| 18 | Program.RemoteAdmin | 36979 (0.69%) |

| 19 | Trojan.Siggen.65070 | 32930 (0.62%) |

| 20 | Program.RemoteAdmin.451 | 32100 (0.60%) |

| Controllati in totale: | 12,997,175,680 |

| Infetti: | 5,349,414 (0.04%) |

File malevoli, rilevati in febbraio sui computer degli utenti

| 01.02.2012 00:00 - 29.02.2012 16:00 | ||

| 1 | Win32.Rmnet.12 | 45439835 (54.15%) |

| 2 | Win32.HLLP.Neshta | 17871611 (21.30%) |

| 3 | JS.IFrame.112 | 8509024 (10.14%) |

| 4 | Trojan.Hosts.5006 | 2171701 (2.59%) |

| 5 | Trojan.DownLoader.42350 | 2167227 (2.58%) |

| 6 | JS.IFrame.167 | 584615 (0.70%) |

| 7 | Trojan.PWS.Ibank.456 | 578969 (0.69%) |

| 8 | Trojan.IFrameClick.3 | 396594 (0.47%) |

| 9 | Trojan.MulDrop1.48542 | 322626 (0.38%) |

| 10 | Trojan.Tenagour.3 | 283463 (0.34%) |

| 11 | Trojan.Fraudster.261 | 241669 (0.29%) |

| 12 | Trojan.DownLoader5.18057 | 232619 (0.28%) |

| 13 | JS.IFrame.132 | 222200 (0.26%) |

| 14 | Win32.Virut | 174800 (0.21%) |

| 15 | Trojan.Hosts.5571 | 136354 (0.16%) |

| 16 | Program.RemoteAdmin | 130009 (0.15%) |

| 17 | Trojan.MulDrop.54146 | 127922 (0.15%) |

| 18 | SCRIPT.Virus | 112282 (0.13%) |

| 19 | Trojan.Qhost.3907 | 110427 (0.13%) |

| 20 | BackDoor.Ddoser.131 | 107935 (0.13%) |

| Controllati in totale: | 148,537,446,432 |

| Infetti: | 83,912,629 (0.06%) |