Rassegna delle attività di virus ad aprile 2012: la prima botnet di vasta scala della storia creata per mezzo di computer Mac OS X, una botnet di un milione di PC Windows e l’invasione dell’Europa da parte degli Encoder

Panoramiche sui virus | Tutte le notizie | Sui virus

May 2, 2012

Mac sotto un assalto globale

La prima botnet della storia creata dai malintenzionati con l’impiego del malware BackDoor.Flashback.39 ha colpito più di 800 000 computer Mac OS X. La botnet è stata scoperta dalla società “Doctor Web” che ha comunicato questa notizia, in seguito riportata da molteplici siti web e dai media. La notizia si è diffusa rapidamente in tutto il mondo, diventando una sensazione.

Già alla fine di marzo nel laboratorio di virus della società “Doctor Web” sono cominciate ad arrivare informazioni che riferivano che i malintenzionati sfruttavano in modo molto attivo le vulnerabilità Java conosciute, per propagare malware su computer Mac OS X. Siccome tali informazioni arrivavano regolarmente e da diverse fonti, gli specialisti Dr.Web hanno supposto che il cavallo di troia BackDoor.Flashback.39 che sfrutta le vulnerabilità Java potesse creare una botnet per mezzo di computer compatibili con Apple. Questo programma malevolo, già come molti altri programmi simili, ha un algoritmo incorporato per selezionare nomi di dominio che in seguito vengono utilizzati dal trojan come server di comando. In primo luogo questo metodo impiegato dai malintenzionati permette di aumentare notevolmente “la vitalità” di una rete dannosa, e in secondo luogo permette di distribuire il carico corrente tra i centri di comando se il traffico generato dai bot supera certi valori critici. Invece d’altra parte, questa caratteristica del malware rende possibile agli specialisti della sicurezza informatica capire l’algoritmo di selezione di centri di controllo utilizzato dal trojan e quindi falsificare un centro di controllo per poter raccogliere informazioni statistiche o persino intercettare il controllo della botnet. Quest’approccio si chiama “sinkhole” e si usa ampiamente nell’ambito della sicurezza informatica. Per provare l'ipotesi della presenza di una botnet costruita in base alla piattaforma Mac OS X, il 3 aprile 2012 gli specialisti della società “Doctor Web” hanno registrato alcuni domini di server di comando di BackDoor.Flashback.39. In quel momento nessuno pensava di scoprire una botnet di Mac OS X così grande, ovvero la più grande della storia, perché si teneva presente l’affidabilità e le proprietà dell’architettura di questo sistema operativo che garantivano la relativa sicurezza degli utenti. Tuttavia la realtà era che già nelle prime ore di osservazione i server controllati dalla società “Doctor Web” avevano registrato le attività di più di 130 000 bot, mentre al mattino del giorno successivo il loro numero ha raggiunto 550 000 e i server di comando non riuscivano più a sopportare il carico. Il 4 aprile 2012 la società “Doctor Web” ha rilasciato un comunicato stampa che informava sulla scoperta della botnet BackDoor.Flashback.39. Questo comunicato è stato una notizia bomba e durante ventiquattro ore è stato citato da molte rinomate agenzie di stampa mondiali e da altri media.

Il cavallo di troia BackDoor.Flashback.39 può infettare un computer Mac se ci sono disponibili due condizioni molto semplici: Java installato nel sistema operativo e apertura nel browser di uno dei siti contaminati. I siti contaminati sono siti web appositamente creati dai malintenzionati e anche risorse violate, a cui gli scrittori di virus hanno avuto accesso. La pagina web dannosa carica un’applet — un programma scritto in linguaggio Java. Sfruttando la vulnerabilità della macchina Java, l’applet memorizza sul disco fisso del computer Apple un file eseguibile e il file speciale .plist responsabile dell’autoavvio del programma. Dopo questo, l’applet usa il servizio launchd a cui trasferisce il file di configurazione memorizzato sul disco, il che consente di avviare il trojan senza alcun intervento dell’utente. Infatti la vittima non si accorge del momento di contaminazione — l’utente continua a leggere la pagina nel browser, mentre il suo Mac è già stato infettato dal malware.

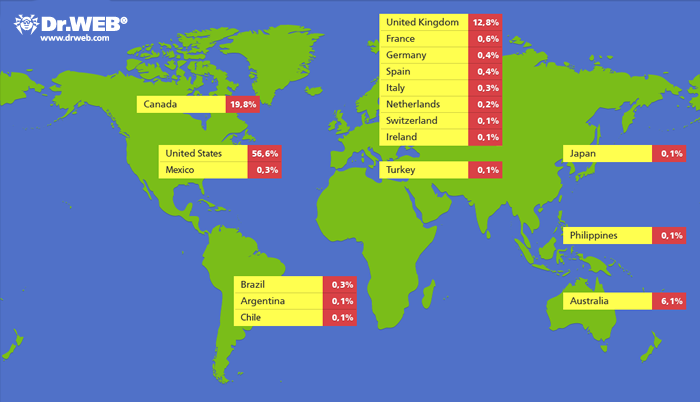

All’inizio dell’indagine “Doctor Web” aveva informazioni solo su una parte della botnet che utilizzava una versione del trojan BackDoor.Flashback, però già il 16 aprile sono stati registrati domini addizionali, i cui nomi si generavano in base alla data. Siccome questi domini sono utilizzati da tutte le sottoversioni della botnet BackDoor.Flashback, essi hanno consentito di calcolare con maggiore precisione il numero dei Mac infetti. La maggioranza di infezioni si trova negli Stati Uniti (56,6% di nodi infettati), mentre Canada occupa il secondo posto (con il 19,8% di macchine infettate). Al terzo posto sta il Regno Unito (12,8% di casi di contaminazione) e la quarta posizione prende Australia la cui parte nella botnet è del 6,1%.

Il 4 aprile 2012 la casa Apple ha rilasciato un aggiornamento Java che copriva la vulnerabilità sfruttata da BackDoor.Flashback. Però se il computer era già infetto, l’installazione dell’aggiornamento non difendeva l’utente dalle attività del programma malevolo. Presto il numero di Mac infetti ha superato 800 000. Ciò nonostante, pochi giorni dopo tanti esperti della sicurezza informatica di altre società hanno dichiarato che la botnet BackDoor.Flashback.39 fosse diminuita notevolmente. In realtà invece non vi era ancora nessun motivo per rallegrarsi: gli specialisti della società “Doctor Web” hanno investigato la situazione e hanno scoperto che nei calcoli degli esperti estranei si è insinuato un errore.

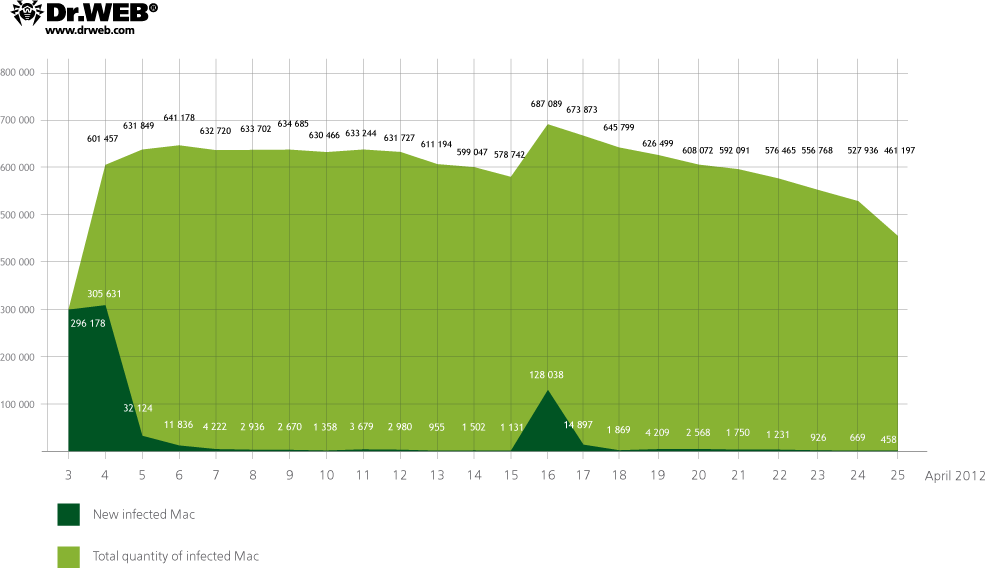

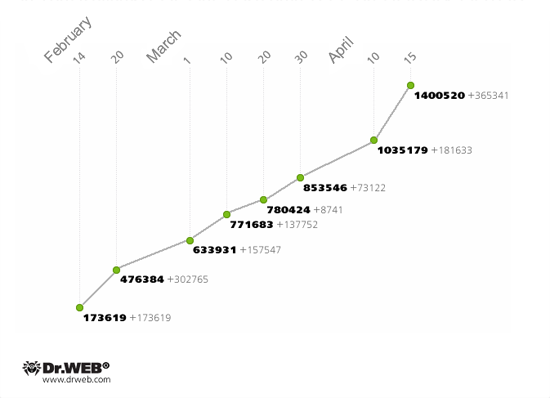

Il trojan BackDoor.Flashback.39 utilizza un algoritmo complesso per selezionare nomi di dominio dei suoi server di comando: i nomi della maggior parte di domini vengono generati in base alle informazioni di configurazione incorporate nelle risorse del programma malevolo, mentre l’altra parte di nomi di dominio viene creata a seconda della data corrente. Il cavallo di troia invia query consecutive ai server di comando in base alle priorità che ci sono incorporate. I domini principali di server di comando del BackDoor.Flashback.39 sono stati registrati dalla società “Doctor Web” già all’inizio di aprile, e i bot per primo si rivolgono a essi. Però dopo aver contattato i server che appartengono alla società “Doctor Web”, i cavalli di troia inviano query al centro di comando 74.207.249.7 che appartiene a un soggetto terzo non identificato. Questo centro di comando stabilisce una connessione ai bot, ma non chiude il collegamento TCP. Ciò comporta che i bot entrano in modalità di attesa della risposta del server e, di conseguenza, non inviano query agli altri server di comando, molti dei quali sono stati appositamente registrati dagli specialisti della sicurezza informatica. Questa è la causa delle informazioni contraddittorie fornite dalle diverse aziende di antivirus. Da una parte Symantec e “Kaspersky Lab” hanno dichiarato una diminuzione notevole del numero di bot, mentre da altra parte i dati della società “Doctor Web” hanno dimostrato un numero significativamente maggiore di computer infetti e una tendenza molto debole alla sua diminuzione. La reale evoluzione della botnet BackDoor.Flashback.39 è visualizzata sul grafico riportato di sotto:

Secondo i dati del 28 aprile 2012, nella botnet BackDoor.Flashback.39 erano registrati in totale 824 739 bot, di cui attivi erano 334 592.

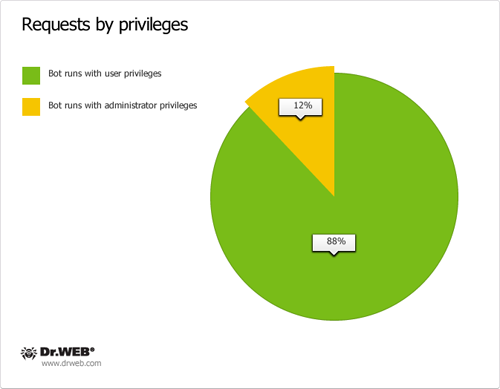

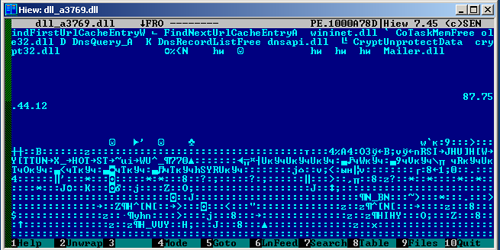

Molto interessante è il file che il trojan BackDoor.Flashback.39 scarica sui computer infetti. Quest’applicazione malevola può essere lanciata con privilegi di amministratore e con quelli di un utente normale (installando il payload, il trojan visualizza sullo schermo del Mac una finestra di dialogo per inserire la password di amministratore) e utilizza due tipi di server di comando. Il primo tipo di server di comando intercetta il traffico di ricerca, reindirizza l’utente sui siti controllati dai malintenzionati e fa alcune altre azioni. Il secondo gruppo consente di impartire ai bot diversi comandi che realizzano sulla macchina infettata le funzioni di backdoor. Gli specialisti della società “Doctor Web” sono riusciti a intercettare i domini di server di comando utilizzati dal payload di BackDoor.Flashback e ad analizzare le query dei bot.

I domini di server di controllo della prima categoria vengono generati dal trojan in base alle informazioni di configurazione della lista incorporata nel programma malevolo. In aggiunta ad essi viene creata un'altra lista di domini, i cui nomi dipendono dalla data corrente. I nomi di dominio di secondo livello, generati dal programma malevolo, sono uguali, mentre il dominio di primo livello può avere diverse varianti, quali .org, .com, .co.uk, .cn, .in. Tutti i server di comando vengono interrogati dal trojan uno dopo l’altro secondo l’ordine prescritto dalla lista, e al centro di comando viene trasferito una query GET /owncheck/ o /scheck/che contiene nel campo useragent il valore UUID del Mac infetto. Se per risposta il cavallo di troia riceve un valore hash SHA1 firmato in nome del dominio, tale dominio sarà considerato fiduciario e in seguito verrà utilizzato come server di comando. I primi domini di questa categoria sono stati intercettati dalla società “Doctor Web” il 12 aprile 2012.

Una volta determinato il dominio del primo tipo, il cavallo di troia comincia a cercare domini del secondo tipo. In base alla lista incorporata nei suoi dati di configurazione, il bot interroga una serie di domini di server di comando e trasmette loro una query GET /auupdate/ che nel campo useragent contiene informazioni dettagliate sul sistema contaminato. Se il server di comando non restituisce una risposta corretta, il cavallo di troia in base alla data corrente genera una stringa che esso utilizza come un hash tag per fare una ricerca all’indirizzo http://mobile.twitter.com/searches?q=#<stringa>. Se su Twitter è stato possibile trovare un messaggio che contiene i tag bumpbegin ed endbump, tra cui è scritto l’indirizzo di un server di comando, questo indirizzo viene utilizzato come il nome di dominio. La società “Doctor Web” ha cominciato a intercettare domini di questa categoria dal 13 aprile, però già il giorno successivo, sabato 14 aprile, l’account su Twitter registrato dagli specialisti della “Doctor Web” è stato bloccato.

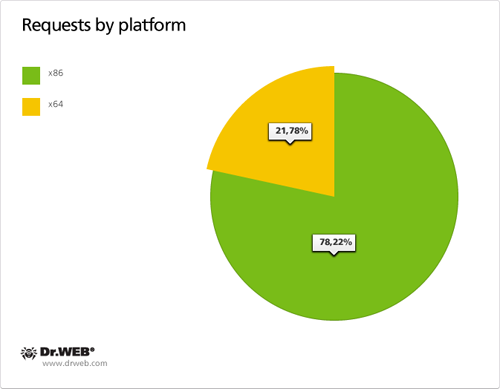

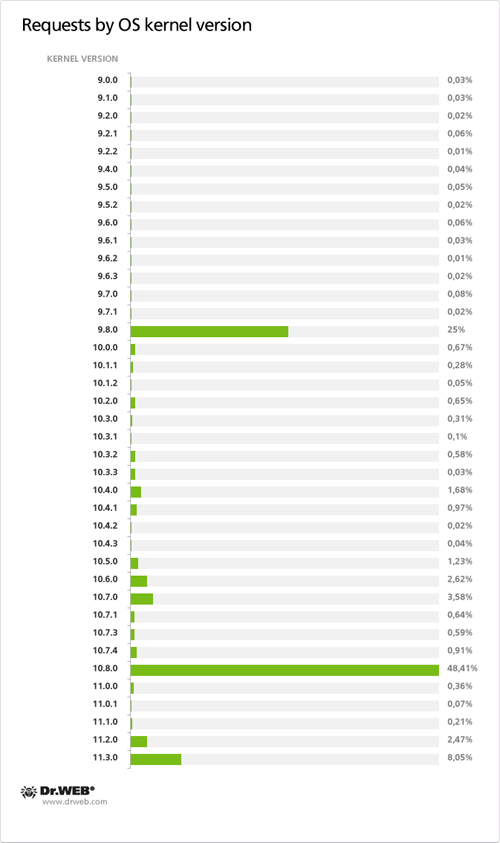

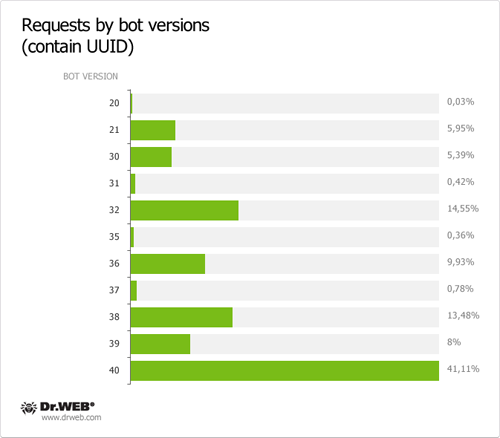

Secondo i dati del 13 aprile 2012, ai domini del primo tipo durante 24 ore sono arrivate 30 549 query contenenti UUID, e ai domini del secondo tipo durante lo stesso periodo sono state trasmesse 28 284 query contenenti UUID. Il numero complessivo di query contenenti UUID, inviate ai server di comando dai bot BackDoor.Flashback, è stato di 95 563 nel periodo fra il 12 e il 26 aprile 2012. Le informazioni statistiche ottenute analizzando le query inviate dai bot BackDoor.Flashback ai server di comando durante 24 ore il 13 aprile 2012 sono presentate nei seguenti grafici:

Poco tempo dopo la scoperta della botnet BackDoor.Flashback, la società “Doctor Web” ha creato un sito web di informazione, dedicato a questa minaccia. Utilizzando questa risorsa di Internet, i proprietari di computer compatibili con Apple possono controllare se sui loro Mac siano presenti delle infezioni. Su questo sito è stato pubblicato materiale addizionale sul cavallo di troia BackDoor.Flashback ed è messa a disposizione una presentazione video che racconta di questo programma malevolo. Il sito contiene pure dei link che collegano allo scanner gratuito Dr.Web per Mac OS X che consente di controllare il sistema operativo e rimuovere il trojan, se rilevato. La società “Doctor Web” continua a seguire con attenzione come si evolve questa minaccia informatica.

Vi presento: Rmnet — anch’essa una botnet

Secondo le informazioni statistiche della società “Doctor Web”, uno dei primi posti fra le minacce per postazioni Microsoft Windows è occupato adesso dal file virus Win32.Rmnet.12. Il virus si diffonde in più modi: una possibilità è l’utilizzo di vulnerabilità di browser che permettono di salvare e avviare file eseguibili all’apertura di pagine web. Il virus cerca tutti i file html custoditi sui dischi e ci aggiunge un codice scritto in linguaggio VBScript. Inoltre, il Win32.Rmnet.12 infetta tutti i file eseguibili trovati sui dischi che hanno estensione .exe e sa copiare se stesso sui supporti rimovibili di memoria flash, salvando nella cartella radice il file di autoavvio e un collegamento associato all’applicazione malevola, la quale a sua volta avvia il virus.

Il Win32.Rmnet.12 è un file virus composito che consiste di più moduli e dispone della capacità di riprodurre se stesso (può copiarsi e propagarsi senza alcun intervento dell’utente). Uno dei componenti del virus è il modulo di backdoor. Dopo l’avvio, il backdoor tenta di determinare la velocità della connessione del computer a Internet, per cui invia richieste ai siti google.com, bing.com e yahoo.com fra intervalli di 70 secondi e analizza le risposte. Quindi il Win32.Rmnet.12 avvia sulla macchina infettata un server FTP e stabilisce una connessione al centro di controllo per trasmettere i dati del computer infetto. Il backdoor è in grado di elaborare comandi che pervengono dal server remoto, in particolare, i comandi di scaricare e avviare qualsiasi file, di aggiornare se stesso, di catturare e inviare ai malintenzionati degli schermi del computer e persino il comando di distruggere il sistema operativo.

L’altro modulo del virus è studiato per rubare password dei client FTP più popolari, quali Ghisler, WS FTP, CuteFTP, FlashFXP, FileZilla, Bullet Proof FTP e di altri ancora. Queste informazioni in seguito possono essere utilizzate dai malintenzionati per organizzare attacchi di rete o per collocare su server remoti diversi oggetti malevoli. Oltre a ciò, il Win32.Rmnet.12 è capace anche di frugare tra i cookies dell’utente, e di conseguenza i cybercriminali possono avere l’accesso agli account della vittima di diversi siti che richiedono autenticazione. Inoltre questo modulo ha delle funzionalità che consentono di bloccare alcuni siti e ridirigere l’utente alle pagine web degli scrittori di virus. Una delle varianti del Win32.Rmnet.12 può effettuare injection web, perciò il virus è in grado di rubare informazioni bancarie.

La botnet composta di computer contaminati con Win32.Rmnet.12 è stata rilevata dalla società “Doctor Web” ancora a settembre 2011. Ben presto sono stati decifrati i nomi dei server di comando custoditi dentro le risorse del Win32.Rmnet.12. Qualche tempo dopo gli specialisti hanno analizzato anche il protocollo di trasferimento dati tra la botnet e i centri di comando, il che ha consentito non solo di determinare il numero di bot nella botnet, ma anche di controllare il loro comportamento. Il 14 febbraio 2012 gli analisti della società “Doctor Web” hanno applicato il metodo “sinkhole”, il quale in seguito è stato usato con successo per studiare la botnet dei trojan BackDoor.Flashback.39. Con questo metodo sono stati registrati dei domini di server di comando di una delle botnet Win32.Rmnet.12. Questo ha permesso di avere il completo controllo di questa botnet. Alla fine di febbraio con il medesimo metodo è stata catturata anche la seconda sottorete dannosa del Win32.Rmnet.12. Il grafico di sotto (“Propagazione del Win32.Rmnet.12 e nuovi computer registrati nella botnet”) mostra i cambiamenti dei numeri della botnet controllata dalla “Doctor Web”:

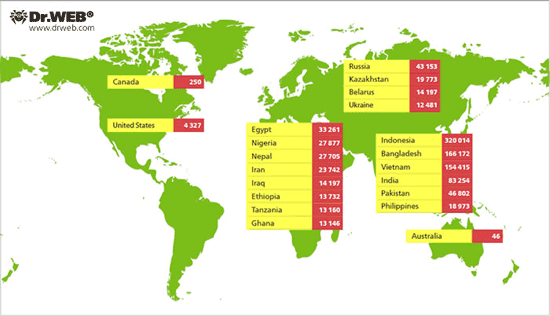

La parte più grande della botnet si trova in Indonesia — 320 014 PC infetti, 27,12%. Il secondo posto è occupato da Bangladesh con il numero di infezioni 166 172, il che è il 14,08% della botnet completa. Sul terzo posto c’è Vietnam (154 415 bot, 13,08%) seguito da India (83 254 bot, 7,05%), Pakistan (46 802 bot, 3,9%), Russia (43 153 PC infetti, 3,6%), Egitto (33 261 bot, 2,8%), Nigeria (27 877 bot, 2,3%), Nepal (27 705 bot, 2,3%) e da Iran con i 23 742 PC infetti, il che fa il 2,0%. Abbastanza grande è il numero di vittime di questo virus in Kazakistan (19 773 casi d’infezione, 1,67%) e in Bielorussia (14 196 casi d’infezione, 1,2%). In Ucraina sono stati registrati 12 481 casi dell’infezione con il virus Win32.Rmnet.12, il che fa l’1,05% della dimensione totale della botnet. Un numero relativamente basso di computer infetti è registrato negli Stati Uniti: 4 327 PC, il che corrisponde allo 0,36%. Il numero più basso di infezioni è scoperto in Canada (250 PC, 0,02%) e in Australia (solamente 46 computer infetti). In Albania, Danimarca e Tagikistan è stato rilevato un computer in ciascun paese. La distribuzione geografica della botnet Win32.Rmnet.12 è presentata nella figura di sotto:

Encoder conquistano Europa

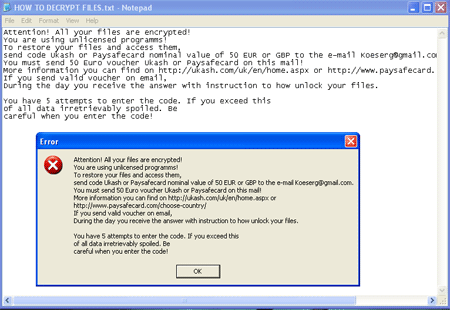

Ad aprile gli abitanti dei paesi europei hanno avuto problemi con cavalli di troia - encoder. A metà del mese nel laboratorio antivirale della società “Doctor Web” sono cominciate ad arrivare le prime richieste di assistenza, inviate dagli utenti che sono diventati vittime degli encoder, soprattutto di Trojan.Encoder.94. Come pure altri rappresentanti di questa famiglia di programmi dannosi, Trojan.Encoder.94 cerca sui dischi del computer infettato file di utente, in particolare, documenti di Microsoft Office, brani musicali, fotografie, immagini e archivi e quindi li cripta. Avendo criptato i file di utente, il cavallo di troia visualizza sullo schermo un messaggio che richiede il pagamento di 50 euro o sterline a favore dei malintenzionati tramite i sistemi di pagamento Ukash o Paysafecard.

Il cavallo di troia Encoder dispone di un’interfaccia in lingua inglese. I casi d’infezione sono stati registrati in Germania, Italia, Spagna, Inghilterra, Polonia, Austria, Norvegia, Bulgaria e in alcuni altri paesi. Presto allarmi sono venuti pure dagli abitanti di Brasile, Argentina e altri paesi dell’America Latina. Lo spazio geografico in cui si è diffuso il trojan ha coperto quasi tutta l’Europa: i casi d’infezione sono stati riferiti anche in Francia, Belgio, Svizzera, Olanda, Croazia, Slovenia, Ungheria e Romania. Gli specialisti della “Doctor Web” sono riusciti a decifrare i dati in ostaggio in pressoché tutti i casi, con cui gli utenti si sono rivolti per l’assistenza. Questo evidenzia una grande efficacia delle tecnologie applicate.

Alla fine di aprile si sono diffuse lettere elettroniche che contenevano l’oggetto “Ute Lautensack Vertrag Nr 46972057” e allegati in formato zip con i nomi Abrechnung o Rechnung. Gli archivi hanno dentro il cavallo di troia Trojan.Matsnu.1, che, se avviato, cripta tutti i file conservati sui dischi del computer della vittima. Gli specialisti della società “Doctor Web” hanno esaminato il malware Trojan.Matsnu.1 il più presto possibile e hanno sviluppato un’apposita utilità che permette di decifrare i file degli utenti. Quest’utilità è scaricabile gratis dall’indirizzo ftp://ftp.drweb.com/pub/drweb/tools/matsnu1decrypt.exe. Vi ricordiamo, se si è diventati vittime di questo encoder, seguite le raccomandazioni di sotto:

- non tentate in nessun caso di reinstallare il sistema operativo;

- non rimuovete niente file sul computer;

- non tentate di ripristinare da soli i file criptati;

- rivolgetevi al laboratorio antivirale della società “Doctor Web”, creando una richiesta di categoria “Intervento”. Questo servizio è gratuito;

- allegate alla vostra richiesta un file criptato dal Trojan;

- aspettate la risposta di un nostro analista di virus. Perché ci sono tante richieste, probabilmente si dovrà aspettare per un certo tempo.

Per rendere minime le conseguenze dell’infezione con Trojan.Encoder.94 e Trojan.Matsnu.1, la società “Doctor Web” consiglia agli utenti di creare regolarmente copie di back-up di tutti i file necessari.

Altre minacce diffuse ad aprile

Comparate con gli eventi descritti di sopra, le altre minacce rilevate e neutralizzate ad aprile dagli esperti della “Doctor Web” non sono altrettanto sensazionali e rappresentano un pericolo minore per gli utenti. Così ai database dei virus è stata aggiunta la definizione del malware Trojan.Spambot.11349 che può rubare account di client di posta (per esempio, di Microsoft Outlook e The Bat!) e trasmettere ai malintenzionati i dati usati dalla funzione di riempimento automatico di moduli nel browser. Questo malware si propaga tramite la botnet dei backdoor ben noti Backdoor.Andromeda.

Trojan.Spambot.11349 consiste di due componenti: del loader scritto in linguaggio Delphi e della libreria dinamica che contiene il payload. Le funzionalità del loader non si distinguono tanto da quelle degli altri malware di questo tipo: il modulo inganna il firewall e installa nel sistema la libreria dinamica. Dopo che la libreria dinamica è stata caricata nella memoria operativa del computer infetto, il loader le trasmette il controllo.

Avendo ottenuto il controllo, la libreria dinamica verifica se sul disco esiste una sua copia e iscrive nel registro di sistema un valore di nove cifre casuali che serve dall’identificatore unico del bot. Quindi Trojan.Spambot.11349 memorizza sul disco una libreria per SSL e una per zlib, tramite la quale il trojan comprime le stringhe delle sue query. Una particolarità di Trojan.Spambot.11349 è che il campo HOST delle query inviate dal bot contiene un indirizzo IP estraneo. L’utilizzo di librerie dinamiche separate per le operazioni con zlib e SSL è pure una caratteristica assai rara dell’architettura di programmi malevoli.

Uno dei tratti distintivi di Trojan.Spambot.11349 è che questo malware spedisce query consecutive agli indirizzi IP casuali, selezionati in base a un algoritmo speciale dalla lista di sottoreti custodite nelle risorse del trojan. Trojan.Spambot.11349 si connette a uno dei tre server di comando, i cui indirizzi si custodiscono cifrati nel corpo della libreria dinamica, e aspetta l’arrivo del file di configurazione. Se la ricezione del file di configurazione è riuscita, il trojan genera una stringa di query che contiene i dati rubati da account di Microsoft Outlook e The Bat!, la comprime con la libreria zlib e la trasmette al server remoto posseduto dai malintenzionati. Avendo infettato il sistema, il cavallo di troia Trojan.Spambot.11349 controlla se sia possibile inviare spam dal computer comprometto e per saperlo spedisce tramite la posta elettronica messaggi con una serie casuale di caratteri. Se il controllo è riuscito, il trojan riceve dal server remoto le informazioni da inviare come spam. Secondo i dati del 24 aprile, i cavalli di troia Trojan.Spambot.11349 propagano tramite lo spam la pubblicità di viagra.

Nel mese passato sono comparse anche nuove minacce per la piattaforma mobile Android. Così già all’inizio di aprile la famiglia di malware Android.Gongfu è stata completata con un nuovo programma malevolo. La versione aggiornata del troiano Android.Gongfu è stata scoperta in più applicativi che si diffondono tramite siti non ufficiali di raccolta del software. Per esempio, questo malware è stato rilevato nella distribuzione, modificata dai malintenzionati, del gioco popolare Angry Birds Space.

A differenza delle prime versioni di Android.Gongfu, le nuove modifiche del troiano non tentano di sfruttare la vulnerabilità Android che consenta al malware di aumentare, senza intervento dell’utente, i suoi privilegi di sistema fino al livello root. Invece il malware propone all’utente un’istruzione dettagliata come avviare il sistema operativo con i poteri di amministratore. Nell’istruzione si afferma che ciò sia necessario per una corretta operatività dell’applicativo (infettato) o per il suo aggiornamento. Una volta avviato con i poteri di amministratore, Android.Gongfu ha la possibilità di incorporarsi nei processi di sistema Android, compresi i processi critici per un funzionamento stabile del sistema operativo. Il cavallo di troia non solo può trasmettere ai malintenzionati le informazioni sul dispositivo infettato ed eseguire ordini pervenuti dal server di comando remoto, ma può anche scaricare e installare altri applicativi all’insaputa dell’utente.

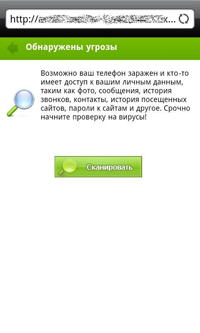

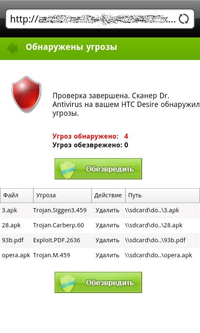

Gli scrittori di virus che si specializzano nelle piattaforme mobili hanno inoltre cominciato a usare un nuovo trucco psicologico per indurre utenti a scaricare programmi malevoli: loro sfruttano le preoccupazioni dei proprietari di smartphone e tablet per la sicurezza informatica. Tramite diversi mezzi di visualizzazione della pubblicità, i malintenzionati dimostrano all’utente un messaggio che lo invita a controllare urgentemente la presenza di virus nel suo dispositivo mobile. Premendo questo messaggio pubblicitario, l’utente arriva a un sito che offrirebbe una scansione del dispositivo mobile. Questo sito ha copiato una delle icone di Dr.Web Security Space della versione 7.0 e l’aspetto esterno di questo programma. Tuttavia avendo imitato l’interfaccia utente, i malintenzionati hanno sbagliato dettagli: “l’antivirus” falsificato trova sul dispositivo mobile minacce non esistenti, per esempio, il malware Trojan.Carberp.60 che appartiene alla categoria di trojan di banche per Windows, di cui non esiste al momento una versione mobile. Se l’utente acconsente alla “neutralizzazione” della “minaccia”, sul suo dispositivo viene scaricato un cavallo di troia della famiglia Android.SmsSend.

|

|

|

|

Tutte queste minacce possono essere rilevati e neutralizzati dal software antivirale Dr.Web, tuttavia la società “Doctor Web” consiglia agli utenti di stare attenti e di non scaricare applicazioni da siti che suscitano sospetto.

File malevoli, rilevati ad aprile 2012 nel traffico di posta elettronica

| 01.04.2012 00:00 - 30.04.2012 23:00 | ||

| 1 | Trojan.Fraudster.261 | 1.30% |

| 2 | SCRIPT.Virus | 1.11% |

| 3 | Trojan.Fraudster.256 | 0.92% |

| 4 | Trojan.Carberp.30 | 0.76% |

| 5 | Trojan.Fraudster.252 | 0.70% |

| 6 | Trojan.Mayachok.1 | 0.67% |

| 7 | Win32.HLLW.Shadow | 0.67% |

| 8 | Win32.HLLW.Shadow.based | 0.65% |

| 9 | JS.IFrame.233 | 0.61% |

| 10 | Tool.InstallToolbar.74 | 0.61% |

| 11 | Trojan.SMSSend.2726 | 0.59% |

| 12 | JS.Siggen.192 | 0.59% |

| 13 | Trojan.Fraudster.292 | 0.54% |

| 14 | Adware.Predictad.1 | 0.53% |

| 15 | Win32.HLLW.Autoruner.59834 | 0.53% |

| 16 | Trojan.SMSSend.2669 | 0.49% |

| 17 | BackDoor.Ddoser.131 | 0.49% |

| 18 | Trojan.Carberp.29 | 0.48% |

| 19 | Adware.Downware.179 | 0.47% |

| 20 | Win32.HLLW.Autoruner.5555 | 0.47% |

File malevoli, rilevati ad aprile 2012 sui computer degli utenti

| 01.04.2012 00:00 - 30.04.2012 23:00 | ||

| 1 | SCRIPT.Virus | 0.97% |

| 2 | Trojan.Fraudster.261 | 0.97% |

| 3 | Trojan.Fraudster.256 | 0.75% |

| 4 | Trojan.SMSSend.2726 | 0.67% |

| 5 | JS.Siggen.192 | 0.65% |

| 6 | Trojan.Fraudster.292 | 0.63% |

| 7 | Trojan.Mayachok.1 | 0.61% |

| 8 | Trojan.Carberp.30 | 0.59% |

| 9 | Win32.HLLW.Shadow.based | 0.55% |

| 10 | Trojan.SMSSend.2704 | 0.55% |

| 11 | Trojan.Fraudster.252 | 0.53% |

| 12 | Win32.HLLW.Shadow | 0.53% |

| 13 | Tool.InstallToolbar.74 | 0.51% |

| 14 | Adware.Predictad.1 | 0.49% |

| 15 | Win32.HLLW.Autoruner.59834 | 0.49% |

| 16 | Tool.Unwanted.JS.SMSFraud.10 | 0.47% |

| 17 | Trojan.SMSSend.2669 | 0.47% |

| 18 | JS.IFrame.233 | 0.47% |

| 19 | Adware.Downware.179 | 0.45% |

| 20 | BackDoor.Ddoser.131 | 0.45% |