Nuovo cavallo di troia ruba password di client FTP e partecipa ad attacchi DDoS

Minacce attuali di virus | Tutte le notizie | Sui virus

20 agosto 2012

Come pure altri malware di questo tipo, BackDoor.IRC.Codex.1 utilizza la tecnologia IRC (Internet Relay Chat) — un protocollo di messaggistica istantanea. Una volta avviato sul computer infetto, il cavallo di troia cerca nella memoria ed elimina il processo della shell a riga di comando Windows (cmd.exe), dopodiché memorizza la sua copia in una cartella e modifica il registro di sistema inserendo il percorso al suo file eseguibile nel ramo del registro che avvia applicazioni in modalità automatica. Insieme con questo, BackDoor.IRC.Codex.1 controlla continuamente lo stato di questo ramo del registro e ripristina i valori necessari qualora siano stati rimossi.

Dopo il suo avvio, BackDoor.IRC.Codex.1 esegue alcune operazioni per evitare di essere analizzato: cerca nella memoria processi di alcuni debugger e controlla se si è avviato nella macchina virtuale. Il cavallo di troia verifica la sua presenza nel sistema operativo confrontando la cartella da cui si è avviato con la cartella in cui esso salva la sua copia. In seguito BackDoor.IRC.Codex.1 incorpora la sua procedura in tutti i processi in esecuzione e la avvia inoltre come un thread separato dentro il suo processo.

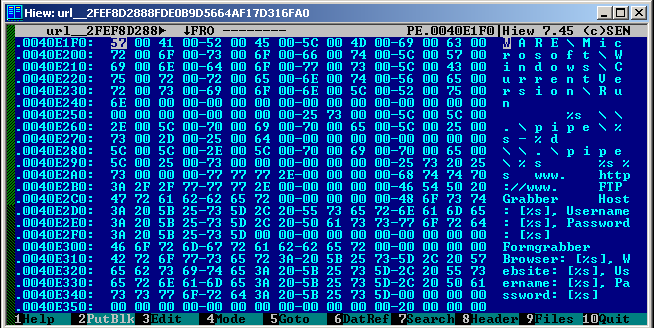

Questo malware ha funzioni assai avanzate: può scaricare diverse applicazioni dal server remoto e lanciarle sul computer infetto, partecipare ad attacchi DDoS, trasmettere ai malintenzionati le informazioni immesse dall’utente in moduli web, rubare password di client FTP popolari. La definizione di BackDoor.IRC.Codex.1 è stata aggiunta alle basi di dati dei virus Dr.Web, quindi gli utenti dei programmi sviluppati da Doctor Web sono protetti da questa minaccia.