Rassegna delle attività di virus ad agosto 2012: le botnet in crescita, una falla in Java e nuove minacce per Android

Panoramiche sui virus | Minacce attuali di virus | Tutte le notizie | Sui virus

3 settembre 2012

Virus

Secondo i dati statistici raccolti dall’utilità Dr.Web CureIt! ad agosto, il malware più diffuso sui computer degli utenti è stato, come prima, Trojan.Mayachok.1. Il numero di questi programmi rilevati sui computer è cresciuto del 6,5%. La crescita è parzialmente dovuta al fatto che Trojan.Mayachok.1 è stato propagato anche dai creatori dei cosiddetti “archivi a pagamento”, identificati dal software Dr.Web come Trojan.SMSSend. Doctor Web ha pubblicato una notizia relativa. Nelle informazioni statistiche complessive Trojan.Mayachok.1 occupa il primo posto per il numero di rilevamenti, mentre al secondo posto si trova il trojan - backdoor BackDoor.Butirat.91. Quest’ultimo programma malevolo è in grado di eseguire comandi impartiti dal server remoto e di scaricare e lanciare diversi file sul computer infetto. Il numero di rilevamenti di BackDoor.Butirat.91 è del 87,1% minore del numero di rilevamenti di Trojan.Mayachok.1, però il numero totale di computer su cui è presente l’infezione BackDoor.Butirat.91 è cresciuto del 41,8% nel mese passato.

È rimasto allo stesso livello il numero di rilevamenti dei malware appartenenti alla famiglia Trojan.SMSSend. Tuttavia se prima questa categoria di programmi malevoli poteva essere definita relativamente “innocua”, di recente essa è diventata abbastanza pericolosa. Vi ricordiamo che alla famiglia Trojan.SMSSend appartengono archivi che imitano in modo molto verosimile il programma di installazione di varie applicazioni popolari. Quando l’utente apre tale archivio, gli viene proposto di inviare a un numero breve un SMS a pagamento oppure di specificare il suo numero di cellulare e poi inserire in un campo speciale un codice ricevuto per SMS. In questo modo l’utente si abbona a qualche servizio completamente inutile e paga il canone di abbonamento. Dentro l’archivio di solito si trovano contenuti che non servono a niente, quindi la vittima dei truffatori non riceve ciò per cui ha pagato.

Tuttavia sembra che in Internet adesso ci siano meno utenti creduli e i proventi dei truffatori che propagano “archivi a pagamento” siano diminuiti. Altrimenti è difficile a spiegare perché i creatori di uno dei programmi affiliate che propaga “archivi a pagamento” (si chiama ZIPPRO) hanno cominciato a installare sui computer degli utenti che scaricano tali archivi la barra degli strumenti “Sputnik@Mail.Ru” e il browser “Internet@Mail.ru”. E poi gli specialisti di Doctor Web hanno scoperto in un pacchetto di applicazioni che si installa sul computer della vittima anche il cavallo di troia Trojan.Mayachok.1. Il rischio più grave di tali archivi è che il computer potrebbe essere infettato da altri malware già al momento di apertura di tale applicazione, anche se l’utente chiuderà subito la finestra dell’archivio a pagamento. Si può leggere la nostra notizia che descrive questa minaccia con i maggiori dettagli.

La tabella sottostante presenta la lista delle minacce più diffuse che l’utilità Dr.Web CureIt! ha trovato sui computer degli utenti ad agosto 2012:

| # | Nome minaccia | Classe minaccia | Numero di rilevamenti | %% |

|---|---|---|---|---|

| 1 | Trojan.Mayachok.1 | virus | 74701 | 6,90% |

| 2 | BackDoor.Butirat.91 | virus | 9667 | 0,89% |

| 3 | Trojan.SMSSend.2363 | virus | 5667 | 0,52% |

| 4 | Trojan.Carberp.30 | virus | 5421 | 0,50% |

| 5 | Trojan.Hosts.5940 | virus | 4025 | 0,37% |

| 6 | Trojan.Fraudster.292 | virus | 3772 | 0,35% |

| 7 | Win32.HLLW.Gavir.ini | virus | 3458 | 0,32% |

| 8 | BackDoor.Ddoser.131 | virus | 3180 | 0,29% |

| 9 | Win32.HLLP.Neshta | virus | 2941 | 0,27% |

| 10 | Win32.HLLM.Reset.395 | virus | 2580 | 0,24% |

Tra le minacce rilevate nel traffico e-mail ad agosto guida BackDoor.Andromeda.22. Al secondo e al terzo posto si trovano Trojan.Oficla.zip e Trojan.Necurs.21, e si propagano anche in maniera molto attiva i worm Win32.HLLM.MyDoom.54464, Win32.HLLM.MyDoom.33808 e Win32.HLLM.Netsky.35328.

Botnet

Nonostante che sono passati più di quattro mesi dalla rilevazione di Backdoor.Flashback.39, la botnet più grande nella storia composta di Mac infetti non è ancora scomparsa completamente. Adesso fanno parte della botnet 126 781 Mac infetti, di 21 711 Mac in meno rispetto alla fine del mese scorso. In generale, la botnet sta diminuendo con un passo più lento (nel mese scorso il suo volume si è abbassato di 76 524 Mac). .

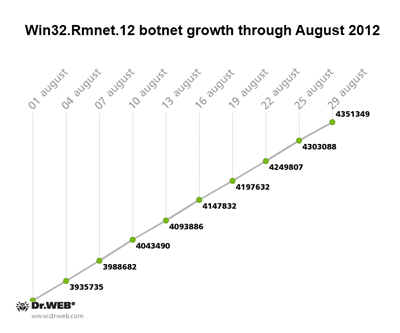

La botnet di Win32.Rmnet.12 ad agosto includeva 4 351 349 postazioni infette. La diffusione di questo virus assai pericoloso procede con la stessa velocità. A luglio alla rete dannosa si sono uniti 480 mila computer infetti, mentre ad agosto il numero dei bot nuovi è stato 500 mila. Il grafico sottostante mostra come cambiava la dimensione della botnet Win32.Rmnet.12

Vi ricordiamo che questo virus è soprattutto pericoloso per gli utenti dai paesi di Asia sudorientale: il maggior numero di infezioni si trova in Indonesia, Bangladesh, Vietnam e India. In Russia fino ad oggi sono state rilevate 105 268 macchine infette, cioè il 2,4% della quantità totale.

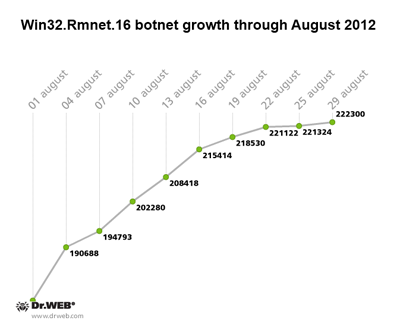

Gradualmente aumenta anche il volume della botnet "parente" Win32.Rmnet.16, ma con il passo più calmo. Ad agosto a questa botnet si sono uniti circa 67 000 computer infetti, e il suo numero compressivo ha raggiunto 222 300 nodi. La crescita giornaliera media è stata 1,5–2 mila host infetti, però alla fine del mese la crescita è diminuita. Il grafico sottostante mostra come cambiava il numero dei computer infetti dal virus Win32.Rmnet.16.

Vi ricordiamo che le funzionalità di Win32.Rmnet.16 somigliano molto a quelle del virus affino Win32.Rmnet.12, però ci sono alcune importante differenze. Win32.Rmnet.16 utilizza una firma digitale da cui si firma l’indirizzo IP del server di comando, mentre gli indirizzi dei server di comando vengono generati secondo un algoritmo speciale. Il virus può elaborare comandi impartiti dai server remoti, in particolare, i comandi di scaricare e avviare un file arbitrario, di aggiornarsi, di catturare schermate e inviarle ai malintenzionati, e persino il comando di annientare il sistema operativo. Inoltre Win32.Rmnet.16 è in grado di “ammazzare” processi della maggior parte dei programmi antivirali più diffusi, il che è di per sé un grave rischio.

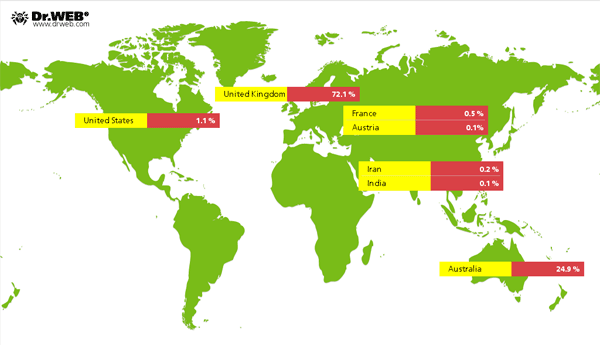

Questo virus si è diffuso in Regno Unito (72,1%) e in Australia (24,9%), in Russia è in sostanza assente. Sulla mappa segniamo i paesi colpiti dal virus Win32.Rmnet.16.

Vulnerabilità critica in Java

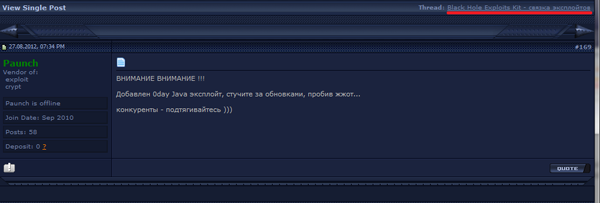

Nell’ultima decada di agosto FireEye e altri sviluppatori di software antivirale hanno comunicato di aver scoperto una vulnerabilità critica in Java Runtime Environment dalle versioni 1.7x che è stata designata CVE-2012-4681. Le prime notizie riguardanti questa falla sono state pubblicate il 26 agosto, e già il giorno successivo la vulnerabilità CVE-2012-4681 si trovava nel pacchetto di exploit BlackHole Exploit Кit utilizzato attivamente dai malintenzionati. Oracle ha rilasciato l’aggiornamento di sicurezza corrispondente solo il 30 agosto, quindi la falla è rimasta per almeno quattro giorni senza essere riparata.

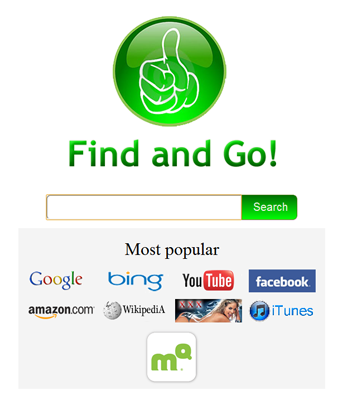

Il team di Doctor Web ha condotto un’indagine di questo incidente e ha scoperto molteplici TDS (Traffic Direction System) che sfruttavano questa vulnerabilità per creare una serie di reindirizzamenti. Lo scopo dei malintenzionati è reindirizzare gli utenti ai siti che propagano programmi malevoli. In uno dei casi confermati, per organizzare reindirizzamenti, i malintenzionati modificavano i file .htaccess dei siti web violati. Gli indirizzi dei nodi finali si generavano da script speciali in modo dinamico e si modificavano ogni ora. L’indirizzo dell’host finale nella serie di reindirizzamenti dipendeva dal sistema operativo installato sul computer dell’utente. Gli utenti di Mac OS X venivano reindirizzati a un sito web da cui si scaricava Backdoor.Flashback.39 (adesso questo sito non funziona). Gli utenti dei dispositivi mobili e del SO Linux venivano reindirizzati al sito del motore di ricerca Find-and-Go e gli utenti di Windows capitavano a una pagina web che conteneva codici di richiamo di vari exploit.

Ora tramite vulnerabilità in Java si propaga il cavallo di troia Trojan.Rodricter.21 che dispone di ricche funzioni, per esempio, può sostituire query di ricerca, aumentare con una truffa il numero di visitatori di un sito ecc. Inoltre è stata rilevata un’altra catena di reindirizzamenti, alla fine della quale sul computer della vittima viene scaricato il programma dannoso identificato dal software Dr.Web come Trojan.DownLoader6.29607.

Gli specialisti di Doctor Web ritengono che lo sfruttamento di queste vulnerabilità sia una seria minaccia per gli utenti e potrebbe causare loro notevoli danni. Si consiglia vivamente di installare gli update di sicurezza più attuali.

Minacce per Android

Ad agosto sono emerse tantissime minacce orientate alla piattaforma mobile Google Android. Durante il mese i malintenzionati hanno violato un numero record di siti al fine di diffondere programmi malevoli per le piattaforme mobile. In totale, secondo le stime degli specialisti di Doctor Web, hanno subito attacchi oltre 2000 siti web russi, fra cui quelli molto popolari e ben visitati. I malintenzionati hanno modificato la configurazione dei siti in modo da reindirizzare gli utenti dei dispositivi mobili a una risorsa web malevola da cui si propagano cavalli di troia della famiglia Android.SmsSend. In una notizia abbiamo raccontato di questo incidente.

Ad agosto si è propagato un trojan molto interessante, nominato Android.SmsSend.186.origin, anche esso per la piattaforma Android. A differenza della maggior parte dei programmi malevoli appartenenti alla famiglia Android.SmsSend, questo cavallo di troia si infiltra sul dispositivo mobile tramite un dropper. Un'altra caratteristica distintiva di Android.SmsSend.186.origin è che questo cavallo di troia può resistere ai tentativi di rimuoverlo. Le informazioni dettagliate su questa minaccia si presentato in un articolo, pubblicato al sito di Doctor Web.

Fra le altre minacce per Android aggiunte alle firme antivirali Dr.Web ad agosto, possiamo segnalare Android.Luckycat.1.origin — un cavallo di troia progettato per rubare informazioni dell’utente (quali l’IMEI del dispositivo, il numero telefonico, file memorizzati sul dispositivo) e per trasmetterle al server appartenente ai malintenzionati. Android.Luckycat.1.origin inoltre può elaborare comandi impartiti dai malintenzionati. Oltre a ciò, è stato scoperto un gruppo di programmi malevoli per le piattaforme mobile che appartiene alla famiglia Zeus/SpyEye, cioè sono trojan progettati per rubare password. La versione di questo malware per il SO Android è stata inserita nelle basi di dati dei virus Dr.Web con il nome di Android.Panda.2.origin, e le versioni per BlackBerry sono state aggiunte sotto i nomi di — BlackBerry.Panda.1, BlackBerry.Panda.2 e BlackBerry.Panda.3.

Inoltre ad agosto è stata registrata la comparsa di un nuovo trojan - downloader per il SO Android cui è stato attribuito il nome Android.DownLoader.5.origin. Si possono leggere le informazioni dettagliate su questo malware in un post sul blog di Doctor Web. Ad agosto si propagavano in modo attivo cavalli di troia per gli utenti giapponesi di Android: durante il mese passato gli utenti dalla Terra del Sol Levante hanno subito più attacchi di spam molto intensivi. Abbiamo parlato di questo incidente in una notizia pubblicata al nostro sito web. Infine va osservato che ad agosto sono stati scoperti molti spyware commerciali: durante il mese alle basi di dati dei virus Dr.Web sono state aggiunte molte applicazioni di questo tipo, fra le altre FinSpy per Android, Symbian OS e iOS.

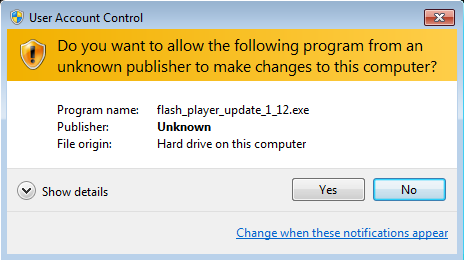

Minaccia del mese: Trojan.Mayachok.17516

Il cavallo di troia più interessante fra quelli scoperti ad agosto 2012 è la nuova versione del trojan largamente diffuso e assai pericoloso Trojan.Mayachok. La nuova versione di questo malware è stata chiamata Trojan.Mayachok.17516. Questo programma malevolo è una libreria dinamica che viene installata nel sistema operativo tramite un dropper. Il dropper è un eseguibile che in generale decifra e copia questa libreria sul disco. Se nel sistema operativo è abilitata la funzione User Accounts Control (UAC), il dropper si copia nella cartella temporanea sotto il nome di flash_player_update_1_12.exe e si avvia per l’esecuzione.

Se l’avvio è riuscito, il file eseguibile decifra la libreria dinamica che contiene il trojan e la salva in una delle cartelle di sistema sotto un nome arbitrario. Esistono le versioni della libreria per le declinazioni di Windows a 32 e a 64 bit. Quindi il dropper iscrive la libreria nel registro di sistema e resetta il computer.

Trojan.Mayachok.17516 può scaricare e lanciare file eseguibili e intercettare le funzioni di rete dei browser. Sfruttando il processo explorer.exe Trojan.Mayachok.17516 avvia i browser in modalità nascosta e incrementa il numero di presenze ad alcuni siti web. Il processo infettato svchost.exe provvede alla connessione al server remoto di comando e al download dei file di configurazione e degli aggiornamenti del programma malevolo. A sua volta, il trojan trasmette ai malintenzionati le informazioni sul computer infetto, quali la versione del SO, i browser installati e così via.

Altre minacce di agosto

Nella seconda metà di agosto è stata registrata la propagazione del cavallo di troia BackDoor.IRC.Codex.1 che per coordinare le sue attività, utilizzata la tecnologia IRC (Internet Relay Chat), un protocollo di messaggistica istantanea. Questo malware può scaricare dal server remoto e avviare sul computer infetto diverse applicazioni, partecipare ad attacchi DDoS, trasmettere ai malintenzionati le informazioni inserite dall’utente in moduli web e rubare password di client FTP popolari. Doctor Web ha studiato le funzionalità di BackDoor.IRC.Codex.1 e le ha descritto in un articolo speciale.

Quando gli specialisti di Doctor Web studiavano la propagazione dei trojan tramite i cosiddetti “archivi a pagamento”, loro hanno scoperto un trojan nuovo sviluppato dai propagatori degli “archivi a pagamento”, nominato Trojan.Zipro. La minaccia è stata descritta in una notizia pubblicata al sito di Doctor Web.

Il 22 agosto Doctor Web ha informato della scoperta del trojan multipiattaforma BackDoor.Wirenet.1 progettato per rubare password e capace di funzionare sia sotto il SO Linux che sotto Mac OS X. I suoi sviluppatori vendono questo prodotto come un spyware. Esistono le versioni di BackDoor.Wirenet.1 per i sistemi operativi Solaris e Microsoft Windows.

Gli scrittoi di virus cinesi hanno sorpreso gli esperti in sicurezza informatica con il loro programma malevolo Trojan.Xytets che consiste di più componenti e può essere categorizzato nello stesso tempo come un bootkit e un rootkit. Questo trojan consiste di otto moduli per scopi diversi, resiste alle tecnologie di debugging, può infettare il Master Boot Record e nascondere la sua presenza nel sistema. Vanno notati il grado avanzato e la diversità delle funzioni dannose di Trojan.Xytets.

File malevoli, rilevati ad agosto 2012 nel traffico e-mail

| 01.08.2012 00:00 - 31.08.2012 15:00 | ||

| 1 | BackDoor.Andromeda.22 | 1.97% |

| 2 | Trojan.Oficla.zip | 1.70% |

| 3 | Exploit.BlackHole.12 | 1.45% |

| 4 | JS.Redirector.130 | 1.00% |

| 5 | Trojan.Necurs.21 | 0.90% |

| 6 | Win32.HLLM.MyDoom.54464 | 0.90% |

| 7 | Win32.HLLM.MyDoom.33808 | 0.69% |

| 8 | Win32.HLLM.Netsky.35328 | 0.45% |

| 9 | SCRIPT.Virus | 0.42% |

| 10 | Win32.HLLM.Beagle | 0.42% |

| 11 | Trojan.Fakealert.32747 | 0.31% |

| 12 | Trojan.PWS.Panda.655 | 0.31% |

| 13 | Exploit.IframeBO | 0.24% |

| 14 | Win32.HLLM.Netsky.18516 | 0.24% |

| 15 | Trojan.PWS.Panda.786 | 0.24% |

| 16 | W97M.Keylog.1 | 0.24% |

| 17 | Trojan.DownLoader1.64229 | 0.24% |

| 18 | Trojan.Winlock.3020 | 0.24% |

| 19 | BackDoor.Bebloh.17 | 0.24% |

| 20 | Trojan.PWS.Panda.547 | 0.21% |

File malevoli, rilevati ad agosto 2012 sui computer degli utenti

| 01.08.2012 00:00 - 31.08.2012 15:00 | ||

| 1 | SCRIPT.Virus | 0.50% |

| 2 | Trojan.Fraudster.329 | 0.48% |

| 3 | Trojan.Fraudster.256 | 0.44% |

| 4 | Adware.Downware.179 | 0.42% |

| 5 | Tool.Unwanted.JS.SMSFraud.10 | 0.38% |

| 6 | Trojan.Mayachok.1 | 0.36% |

| 7 | Trojan.SMSSend.2925 | 0.36% |

| 8 | Trojan.Fraudster.296 | 0.34% |

| 9 | Win32.HLLM.Graz | 0.33% |

| 10 | Trojan.Fraudster.320 | 0.29% |

| 11 | Win32.HLLW.Autoruner.59834 | 0.29% |

| 12 | Win32.HLLW.Shadow | 0.28% |

| 13 | Adware.Downware.316 | 0.26% |

| 14 | Adware.Downware.426 | 0.25% |

| 15 | Tool.Unwanted.JS.SMSFraud.15 | 0.24% |

| 16 | Trojan.Fraudster.261 | 0.24% |

| 17 | Tool.Skymonk.1 | 0.23% |

| 18 | Exploit.CVE2012-1723.13 | 0.22% |

| 19 | Tool.InstallToolbar.88 | 0.22% |

| 20 | Adware.Downware.353 | 0.22% |