Trojan.Gapz.1 infetta Windows in un modo nuovo

Minacce attuali di virus | Tutte le notizie | Sui virus

12 novembre 2012

Trojan.Gapz.1 è in grado di funzionare sui sistemi Windows a 32 e a 64 bit. Nel corso dell’infezione il trojan verifica quale versione del sistema operativo sia installata sul computer bersaglio. La sua procedura di installazione varia a seconda del tipo di piattaforma. Il trojan è in grado di sfruttare vulnerabilità di alcuni componenti del sistema operativo per poi eseguire un codice generato in un modo speciale - questa è una funzione molto rara nelle minacce di questo tipo.

Sfruttando le vulnerabilità del sottosistema grafico di Windows, l’installer del bootkit cerca di aggirare l’UAC - il controllo degli account che previene l’avvio non autorizzato di file eseguibili. Un fatto interessante è che una tecnologia simile (l’uso del tipo di carattere Dexter Regular preparato in modo speciale) è stata applicata nel passato dal noto malware Trojan.Duqu esaminato in dettaglio da varie società di sicurezza informatica.

In seguito Trojan.Gapz.1 analizza la struttura del disco rigido del computer bersaglio, genera un’immagine speciale e la salva nei settori riservati del disco. Quindi il trojan modifica un campo nel settore di avvio del disco affinché il bootloader carichi e avvii il programma malevolo.

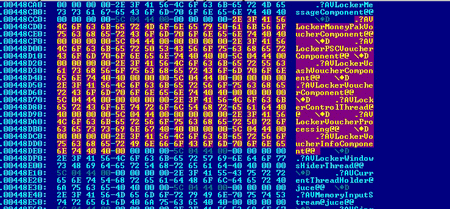

Il rootkit Trojan.Gapz.1 è in realtà il nucleo di un malware complesso, il cui compito principale è creare un ambiente adatto per caricare gli altri componenti del trojan. Durante l’avvio, Trojan.Gapz.1 carica dal disco la sua immagine binaria che comprende alcuni moduli e i dati di configurazione. I moduli sono blocchi di codice appositamente assemblato. Quando eseguito, questo codice interagisce con le API del rootkit. I fini e le funzioni dei moduli non ci sono ancora del tutto chiari. Sappiamo già che uno dei moduli è capace di stabilire la connessione con il server remoto per scaricarne file eseguibili sul computer infetto. Per esempio, abbiamo osservato il download di un’applicazione malevola studiata per comunicare con il sistema di pagamento UCash.

Al momento continuiamo ad analizzare le caratteristiche di Trojan.Gapz.1. La possibilità di curare quest’infezione è stata aggiunta ai programmi antivirali Dr.Web, quindi questo rootkit non rappresenta una seria minaccia per i nostri utenti.