Torna alla lista delle notizie

4 dicembre 2012

Virus

Trojan.Mayachok.1, progettato per impedire l’accesso al web sul computer infetto, che era largamente diffuso pochi mesi fa, non è più un leader e si è spostato alla dodicesima posizione nella classifica delle minacce più attuali (secondo le informazioni dell’utility di cura Dr.Web CureIt!). È diventato capoclassifica il malware Trojan.Mayachok.17994, una variante del suddetto trojan, che si è sviluppata dall’applicazione malevola Trojan.Mayachok.17727, descritta in una delle nostre pubblicazioni.

Tra le minacce più diffuse vi è BackDoor.IRC.NgrBot.42 proveniente da una famiglia di programmi dannosi che possono connettersi al server di controllo tramite il protocollo IRC (Internet Relay Chat) ed eseguire una vasta gamma di comandi impartiti dai cybercriminali. BackDoor.IRC.NgrBot.42 può eliminare il MBR sul computer infetto se l’integrità del trojan è stata violata, impedire l’accesso ai siti web di produttori degli antivirus e intercettare login e password inseriti dall’utente per autorizzarsi su diverse risorse di Internet. Il trojan infetta tutti i supporti rimovibili connessi al PC mettendo il suo file eseguibile nella directory cestino. Fatto questo, BackDoor.IRC.NgrBot.42 nasconde le cartelle sulla periferica contaminata e al loro posto crea shortcut con i nomi corrispondenti che si riferiscono al suo file eseguibile. Così al tentativo di aprire qualsiasi cartella, l’utente avvia l’applicazione malevola. Oltre a ciò, nella cartella radice viene collocato il file autorun.inf usato dal trojan per avviarsi in modo automatico quando un supporto rimovibile si collega al computer.

Le informazioni raccolte dall’utility di cura Dr.Web CureIt! spesso contengono diverse varianti dei trojan bancari Trojan.Carberp e malware dalle famiglie Trojan.SMSSend e Trojan.DownLoader La tabella sottostante presenta le venti minacce più diffuse a novembre, rilevate dall’utility di cura Dr.Web CureIt! sui computer degli utenti.

| Minaccia | % |

|---|---|

| Trojan.MayachokMEM.5 | 1,94% |

| Trojan.Mayachok.17994 | 1,58% |

| Exploit.CVE2012-1723.13 | 1,17% |

| BackDoor.IRC.NgrBot.42 | 1,13% |

| Trojan.StartPage.48148 | 1,13% |

| Java.Downloader.697 | 1,10% |

| BackDoor.Butirat.201 | 1,10% |

| Trojan.SMSSend.2363 | 1,00% |

| Trojan.Carberp.789 | 1,00% |

| Win32.HLLP.Neshta | 0,99% |

Botnet

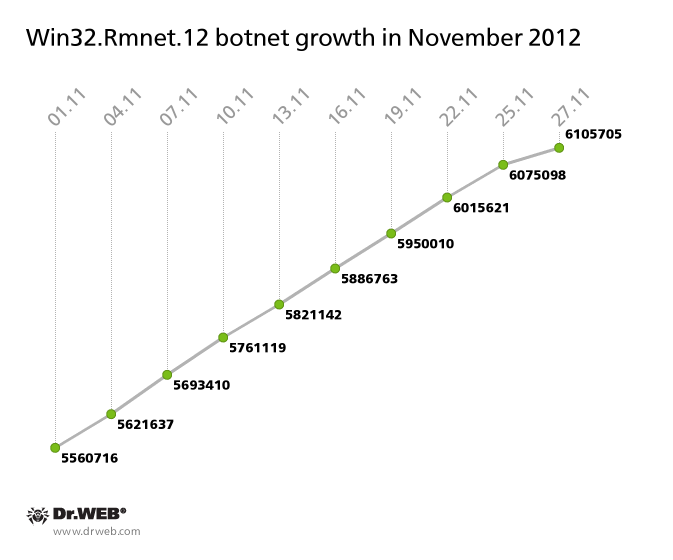

Doctor Web segue gli sviluppi delle botnet più attive in tutto il mondo. A novembre 2012 continua a crescere il numero di bot infetti dal file virus Win32.Rmnet.12: altri 545 000 computer si sono aderiti a questa botnet a novembre e il loro numero totale ha superato i seimilioni. Il grafico sotto mostra la crescita della botnet Win32.Rmnet.12 a novembre 2012.

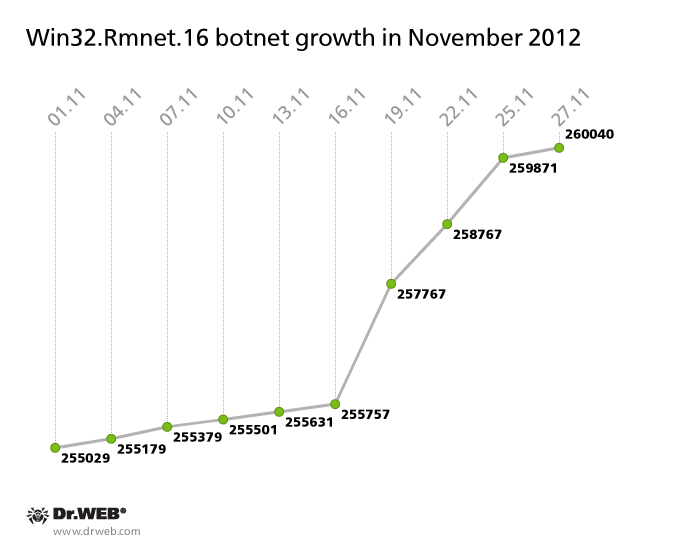

Nello stesso tempo si è rallentata la crescita della botnet del virus affine Win32.Rmnet.16. Sole 5 011 macchine si sono aderite a questa botnet durante i trenta gironi passati, il che è del 70% in meno rispetto alle cifre di ottobre. Però nella seconda metà di novembre è emersa la tendenza all'aumento del numero di infezioni. I cambiamenti di questa botnet sono visibili nel grafico sottostante:

Sta decrescendo la botnet del trojan ben noto Backdoor.Flashback.39 che in primavera ha infettato oltre 800 000 computer compatibili ad Apple. I dati del 26 novembre dimostrano che la botnet Backdoor.Flashback.39 conta 90 947 Mac compromessi, il che è del 14% in meno rispetto alle cifre del mese scorso. Si è fermata quasi completamente l’adesione di nuovi computer a questa rete dannosa.

“Multi-locker”

Una delle tendenze più evidenti di novembre 2012 è la propagazione di massa dei trojan, soprannominati “multi-locker”, che bloccano l’uso del computer. A novembre oltre a ransomware tradizionali, sono stati scoperti molti programmi di questo tipo nuovo, nonché è stato osservato l’aumento di infezioni tramite le botnet composte da downloader malevoli. I “multi-locker” spesso si scaricavano sui computer delle vittime tramite programmi malevoli dalla famiglia BackDoor.Andromeda.

Un programma tipico dalla categoria di “multi-locker” è Trojan.Winlock.7372 descritto nel dettaglio sul sito di Doctor Web. La caratteristica distintiva dei “multi-locker” è che i programmi di questo tipo non contengono immagini, testi o altre risorse che di solito vengono mostrate sullo schermo della macchina bloccata da tali applicazioni malevole. I “multi-locker” scaricano tutti gli elementi necessari dal server remoto. Alcune varianti di questi ransomware ingannano il firewall Windows e impediscono l’avvio delle applicazioni, quali Task manager, Blocco note, Editor del Registro, Prompt dei comandi, Configurazione del sistema, Microsoft Internet Explorer, Google Chrome, Firefox, Opera, ProcessHacker, Process Monitor e altre ancora.

Alla fine di novembre, il team di Doctor Web ha scoperto il ransomware Trojan.Winlock.7372 che è in grado di intercettare immagini scattate dalla webcam collegata al PC infetto. Il testo visualizzato nella finestra di blocco, che sarebbe un messaggio dalle autorità di polizia, menziona che tutte le azioni dell’utente eseguite sul computer vengono registrate e la foto dell’utente scattata dalla webcam viene memorizzata per identificarlo e per ricavare le sue informazioni personali.

Il trojan richiede che per sbloccare il sistema operativo, l’utente inserisca il codice del voucher del sistema di pagamento — questo codice di solito si trova sulla ricevuta rilasciata dal terminale di pagamento al versamento del denaro. Il codice immesso dall’utente viene inviato al server remoto dei malintenzionati dove viene verificata la sua autenticità. Se il fatto di pagamento si è confermato, il server di controllo comanda al trojan di sbloccare il computer. L’importo richiesto dai malintenzionati per questo “servizio” è €100, o $150. La descrizione dettagliata di questa minaccia si può leggere in questo articolo.

Il fatto che sempre più computer degli utenti vengono infettati dai “multi-locker” prova che i malintenzionati rinunciano gradualmente ai ransomware tradizionali, spesso montati da pezzi standard, e cominciano a sviluppare programmi complessi dotati di una varietà di funzioni. Il gruppo target dei nuovi ransomware si trova fuori della Russia: secondo le informazioni di Doctor Web adesso i “multi-locker” sono maggiormente diffusi negli Stati Uniti e nell’Europa Occidentale.

Minaccia del mese: Trojan.Gapz.1

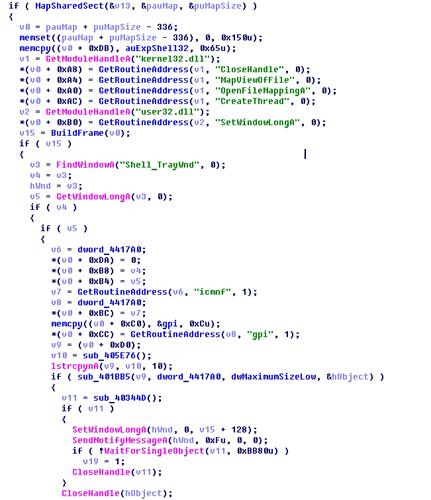

Il cavallo di troia Trojan.Gapz.1 si conosce già da un tempo abbastanza lungo. Una sua caratterista particolarmente interessante è che esso installa sul computer vari plugin, per esempio il “multi-locker” Trojan.Winlock.7384 di cui sopra.

Trojan.Gapz.1 può funzionare sui sistemi Windows a 32 e a 64 bit. Questo malware è in grado di aggirare l’UAC - il controllo degli account che previene l’avvio non autorizzato di file eseguibili. Trojan.Gapz.1 analizza la struttura del disco rigido del computer bersaglio, genera un’immagine speciale e la salva nei settori riservati del disco. Quindi il trojan fa che il bootloader carichi e avvii il programma malevolo.

Il compito principale di Trojan.Gapz.1 è creare un ambiente adatto per caricare dal disco l’immagine binaria che contiene una serie di componenti. I moduli hanno diverse funzioni. Uno dei moduli è un’applicazione malevola studiata per comunicare con il sistema di pagamento UCash. Le informazioni dettagliate su questo trojan sono disponibili nell’analisi pubblicata alla pagina news.drweb.com.

Downloader pericoloso

Il 14 novembre Doctor Web ha informato della propagazione del downloader pericoloso Trojan.DownLoader7.21125 che permette ad altri programmi malevoli di infiltrarsi sul computer compromesso. Il trojan scarica e installa l’applicazione per Bitcoin mining, le varianti di se stesso, diversamente pacchettate, e anche i seguenti programmi dannosi:

- BackDoor.Andromeda.22 — è un trojan - downloader molto diffuso che è in grado di scaricare altri malware dai server dei malintenzionati e installarli sul computer infettato.

- Trojan.Rodricter.21 — è un trojan - rootkit a più componenti, il cui dropper dispone delle funzioni anti-debugging. Sfrutta le vulnerabilità locali del sistema operativo per incrementare i suoi privilegi. Disattiva User Accounts Control (UAC) sia nelle declinazioni di Windows a 32 bit, che in quelle a 64 bit. Modifica le impostazioni dei browser Mozilla Firefox e Internet Explorer. Lo scopo del modulo principale del trojan è intercettare il traffico sul computer infettato.

- Trojan.PWS.Multi.879 — è un malware che può rubare password di alcune applicazioni popolari, quali ICQ, Yahoo! Messenger, FTP Commander, Paltalk, AIM, Google Talk, MSN Messenger, Miranda, Trillian e altre ancora.

- BackDoor.HostBooter.3 — è un trojan studiato per effettuare attacchi DDoS e per scaricare e lanciare file secondo un comando dato dal server di controllo.

Si può leggere su Trojan.DownLoader7.21125 più nel dettaglio in un articolo pubblicato da Doctor Web.

Minacce per Android

A novembre le basi di dati dei virus Dr.Web sono state integrate con gli ulteriori spyware commerciali che sono ormai diventati tradizionali minacce per il SO Android. Per esempio, Program.Jianspy.1.origin e Program.Spyera.1.origin eseguono le funzioni tipiche per questa classe di programmi: raccolta delle informazioni relative agli SMS e telefonate dell’utente, localizzazione dell’utente e altre ancora.

Appariscono nuove varianti dei trojan molto diffusi Android.SmsSend che svuotano i conti mobili degli utenti inviando SMS a numeri premium. Il team di Doctor Web trova spessissimo tali malware e li inserisce prontamente nei database virali.

File malevoli, rilevati a novembre 2012 nel traffico e-mail

| 01.11.2012 00:00 - 30.11.2012 23:00 | ||

| 1 | JS.Redirector.162 | 1.13% |

| 2 | Trojan.Winlock.6049 | 1.06% |

| 3 | Trojan.PWS.Stealer.946 | 0.96% |

| 4 | JS.Redirector.166 | 0.96% |

| 5 | Trojan.Necurs.97 | 0.74% |

| 6 | Trojan.PWS.Panda.2401 | 0.74% |

| 7 | JS.Redirector.168 | 0.67% |

| 8 | Trojan.Oficla.zip | 0.59% |

| 9 | Trojan.PWS.Mailer.26 | 0.52% |

| 10 | Win32.HLLM.MyDoom.54464 | 0.50% |

| 11 | BackDoor.Andromeda.22 | 0.50% |

| 12 | BackDoor.IRC.NgrBot.146 | 0.41% |

| 13 | Trojan.DownLoad3.17685 | 0.41% |

| 14 | Trojan.PWS.Panda.786 | 0.33% |

| 15 | Trojan.Packed.196 | 0.33% |

| 16 | SCRIPT.Virus | 0.28% |

| 17 | Trojan.DownLoad3.17030 | 0.28% |

| 18 | Win32.HLLM.MyDoom.33808 | 0.26% |

| 19 | Win32.HLLM.Beagle | 0.24% |

| 20 | Trojan.PWS.Panda.655 | 0.24% |

File malevoli, rilevati a novembre 2012 sui computer degli utenti

| 01.11.2012 00:00 - 30.11.2012 23:00 | ||

| 1 | Adware.Downware.533 | 0.69% |

| 2 | SCRIPT.Virus | 0.60% |

| 3 | Tool.Unwanted.JS.SMSFraud.26 | 0.57% |

| 4 | JS.IFrame.356 | 0.52% |

| 5 | Adware.Downware.179 | 0.44% |

| 6 | Tool.Unwanted.JS.SMSFraud.10 | 0.42% |

| 7 | Tool.Skymonk.6 | 0.37% |

| 8 | Adware.Downware.426 | 0.33% |

| 9 | Win32.HLLW.Shadow | 0.30% |

| 10 | Win32.HLLW.Autoruner.59834 | 0.30% |

| 11 | Adware.Downware.498 | 0.30% |

| 12 | Trojan.Fraudster.296 | 0.29% |

| 13 | Trojan.Fraudster.329 | 0.29% |

| 14 | Trojan.Fraudster.344 | 0.27% |

| 15 | Adware.InstallCore.53 | 0.27% |

| 16 | Adware.Downware.540 | 0.26% |

| 17 | Adware.Webalta.9 | 0.25% |

| 18 | Adware.Downware.316 | 0.25% |

| 19 | Trojan.SMSSend.2363 | 0.24% |

| 20 | JS.Redirector.153 | 0.24% |

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

La tua opinione conta per noi

Per fare una domanda relativa alla notizia all'amministrazione del sito, inserire @admin all'inizio del commento. Se una domanda si fa all'autore di uno dei commenti — inserire @ prima del suo nome.

Altri commenti