Doctor Web: rassegna delle attività di virus a gennaio 2013

Panoramiche sui virus | Tutte le notizie | Sui virus

4 febbraio 2013

Il primo mese del 2013 non ha portato alcune sorprese.

Situazione virale

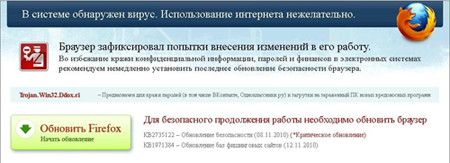

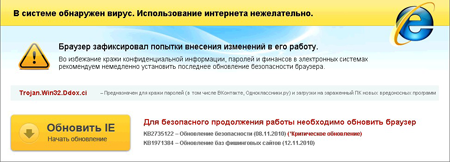

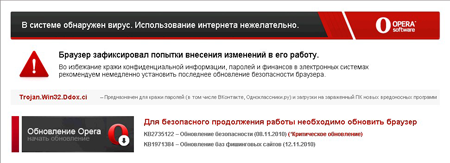

A gennaio 2013 il malware Trojan.Mayachok.2 è stato il leader assoluto tra le minacce trovate sui computer degli utenti dall’utility Dr.Web CureIt!. Il software antivirale Dr.Web può individuare questo programma malevolo a partire dalla primavera del 2011. A differenza degli altri Trojan.Mayachok, questa versione è speciale in quanto è un bootkit VBR. Il trojan può infettare il Volume Boot Record se il file system del computer è in formato NTFS. Trojan.Mayachok.2 è attrezzato con i driver per le versioni a 32 e a 64 bit del sistema operativo Windows. Lo scopo principale di questo programma malevolo è bloccare l’accesso dell’utente alla rete e mostrargli nella finestra del browser una proposta di scaricare un “update di sicurezza”. Per accedere all’aggiornamento finto, la vittima deve digitare nella finestra il suo numero di telefono e in seguito specificare anche un codice ricevuto sul cellulare in un SMS. Eseguendo queste azioni, l’utente, senza saperlo, accetta termini di un abbonamento e al suo conto di telefonia mobile verrà addebitato un pagamento periodico.

Giacché l’oggetto malevolo che nasconde le pagine chiamate dall’utente nel web browser si trova nella memoria operativa, non è possibile allontanarlo reinstallando i browser o utilizzando il programma di servizio Ripristino del sistema o avviando Windows nella modalità sicura. Il metodo più efficace per combatterlo è scansionare il computer con le utility di cura Dr.Web CureIt! e Dr.Web LiveCD. In un nostro articolo abbiamo analizzato gli aspetti tecnici di questa minaccia.

Le statistiche dell’utility Dr.Web CureIt! raccolte a gennaio riportano tra le minacce diffuse i cavalli di troia Trojan.Mayachok (trovati nella RAM dei computer oltre 40 000 di volte) e Trojan.Mayachok.18550. Come prima, sono molti gli archivi a pagamento,cioè Trojan.SMSSend secondo la classificazione applicata da Dr.Web. Un altro malware trovato di frequente è BackDoor.IRC.NgrBot.42. Le statistiche aggregate nella tabella sottostante rappresentano le venti minacce rilevate più spesso dall’utility Dr.Web CureIt! a gennaio 2013:

| Nome | % |

|---|---|

| Trojan.MayachokMEM.4 | 4.85 |

| Trojan.Mayachok.2 | 2.39 |

| Trojan.SMSSend.2363 | 2.26 |

| Trojan.Mayachok.18550 | 1.50 |

| BackDoor.IRC.NgrBot.42 | 0.94 |

| Trojan.BhoSiggen.6713 | 0.87 |

| Trojan.StartPage.48148 | 0.85 |

| Trojan.DownLoader7.16737 | 0.75 |

| Win32.HLLP.Neshta | 0.71 |

| Trojan.Hosts.5268 | 0.66 |

| Win32.HLLW.Phorpiex.54 | 0.64 |

| Trojan.Mayachok.18024 | 0.60 |

| Trojan.Mayachok.18397 | 0.59 |

| Win32.Sector.22 | 0.54 |

| Trojan.Mayachok.17994 | 0.53 |

| Trojan.Mayachok.1 | 0.47 |

| Win32.HLLW.Gavir.ini | 0.46 |

| Trojan.Click2.47013 | 0.46 |

| BackDoor.Butirat.245 | 0.45 |

| Trojan.Mayachok.18566 | 0.45 |

Rinasce la botnet BlackEnergy

A gennaio 2013 gli analisti di Doctor Web hanno registrato la comparsa di una nuova variante del programma malevolo BlackEnergy che è stata chiamata BackDoor.BlackEnergy.36. In estate 2012 molte riviste in tutto il mondo hanno scritto dell’eliminazione della botnet maggiore BlackEnergy (utilizzata per inviare email di spam). Al picco della sua attività, questa botnet trasferiva fino a 18 miliardi di email al giorno. Grazie agli sforzi intrapresi nell’ambito della sicurezza informatica, i principali server di comando di questa botnet sono stati bloccati prima dell’autunno scorso e all’inizio dell’inverno le attività di BlackEnergy sono cessate quasi completamente.

Tuttavia già a gennaio 2013, i malintenzionati hanno tentato di creare una nuova botnet sulla base del programma BackDoor.BlackEnergy.36. La variante BackDoor.BlackEnergy.36 ha due differenze principali rispetto alle vecchie versioni del malware. La prima è che il file di configurazione del trojan si conserva in forma cifrata in una sezione separata della libreria dinamica la quale a sua volta è memorizzata in una delle sezioni del trojan e all’avvio dello stesso si incorpora nei processi svchost.exe o explorer.exe. L’altra differenza è un protocollo di rete modificato tramite il quale il trojan comunica con il server di controllo. All’inizio i malintenzionati non impartivano alcuni comandi ai bot e probabilmente aspettavano fino a quando la crescente botnet diventa abbastanza estesa. Dopo un tempo però è stato intrapreso un attacco DDoS a un sito web di intrattenimento, molto popolare in Russia. Questo trojan è stato scoperto quando si eseguiva un monitoraggio di un’altra ampia botnet — BackDoor.Andromeda. Per maggiori informazioni si può consultare un articolo pubblicato sul sito drweb.com.

Minacce per Android

La vasta presenza dei dispositivi Android ha comportato un aumento naturale dell’interesse dei pirati informatici verso le informazioni personali custodite su tali dispositivi. Durante l’anno 2012 emergevano sempre più minacce progettate per Android e mirate al furto delle informazioni riservate, e all’inizio del 2013 questo trend prosegue.

Scoperto all’inizio di gennaio, Android.MailSteal.2.origin è orientato agli utenti giapponesi dei dispositivi Android. L’applicazione è studiata per rubare informazioni dalle rubriche dei dispositivi. Come le altre applicazioni malevole, Android.MailSteal.2.origin si propagava nelle email di spam che offrivano di installare qualche software utile. Se l’utente ingannato apriva il link contenuto nell’email, giungeva a un sito fraudolento mascherato da Google Play che sembrava di offrire più applicazioni, tutte però erano lo stesso malware. Avviato, Android.MailSteal.2.origin notificava l’utente di esecuzione della configurazione preliminare e tra poco visualizzava un avviso di impossibilità di funzionare sul dispositivo target. Nello stesso tempo il trojan cercava contatti nella rubrica del cellulare e caricava sul server remoto gli indirizzi email e i numeri telefonici. Le informazioni ottenute dai malintenzionati potrebbero essere usati in seguito per organizzare nuove spedizioni dello spam o essere vendute sul mercato nero.

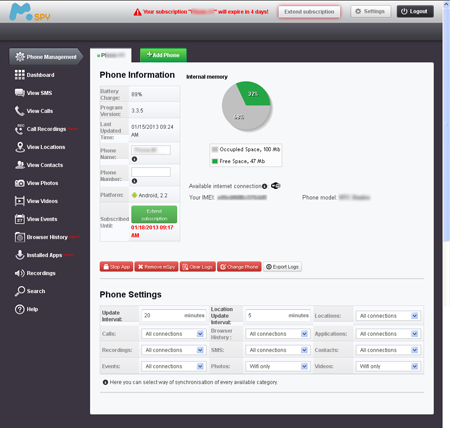

Inoltre, a gennaio Doctor Web ha rivelato molteplici nuovi spyware commerciali, tra cui: Program.SpyMob.origin, Program.MSpy.2.origin, Android.Phoggi.1.origin, Program.OwnSpy.1.origin, Program.Copyten.1.origin, Program.Spector.1.origin. . Le firme antivirali sono state completate con le definizioni degli spyware per la piattaforma BlackBerry: BlackBerry.Phoggi, Program.Spector.1, Program.Spector.2, Program.Spector.3.

Vi ricordiamo che gli spyware commerciali possono controllare molte funzioni del dispositivo mobile. Questi possono intercettare SMS, chiamate in entrate e in uscita, ricavare le coordinate GPS del dispositivo ecc. Oltre all’uso legale di tali programmi, essi potrebbero essere sfruttati all’insaputa dell’utente e perciò le sue informazioni riservate sono a rischio. Dato che a gennaio sono state individuate più famiglie nuove di spyware commerciali, possiamo concludere che tali servizi hanno una domanda sufficiente e che tali programmi diventeranno sempre più numerosi.

Altre minacce a gennaio

Nella prima metà di gennaio 2013, il team di Doctor Web ha individuato un nuovo cavallo di troia, chiamato BackDoor.Finder che si era diffuso largamente negli Stati Uniti. Il trojan si incorpora nei processi dei browser popolari (Microsoft Internet Explorer, Mozilla Firefox, Maxtron, Chrome, Safari, Mozilla, Opera, Netscape o Avant), dopodiché intercetta le query dell’utente nei motori di ricerca (google.com, bing.com, yahoo.com, ask.com, search.aol.com, search.icq.com, search.xxx, www.wiki.com, www.alexa.com o yandex.com) e sostituisce i risultati di una ricerca con i link predisposti dai malintenzionati. Le informazioni dettagliate su questa minaccia sono disponibili in una notizia pubblicata sul nostro sito web.

Inoltre a gennaio è comparsa una versione nuova di un malware conosciuto da lungo (BackDoor.Butirat). Il trojan, classificato come

File malevoli, rilevati a gennaio nel traffico e-mail

| 01.01.2013 00:00 - 31.01.2013 23:00 | ||

| 1 | JS.Redirector.162 | 1.11% |

| 2 | Trojan.PWS.Stealer.1932 | 0.73% |

| 3 | Win32.HLLM.MyDoom.54464 | 0.64% |

| 4 | Trojan.Oficla.zip | 0.58% |

| 5 | BackDoor.Andromeda.22 | 0.54% |

| 6 | Trojan.PWS.Panda.547 | 0.47% |

| 7 | Trojan.PWS.Panda.655 | 0.47% |

| 8 | Win32.HLLM.MyDoom.33808 | 0.45% |

| 9 | Trojan.Winlock.7048 | 0.45% |

| 10 | Trojan.Packed.23728 | 0.41% |

| 11 | Win32.HLLM.Beagle | 0.36% |

| 12 | Trojan.Inject.64560 | 0.36% |

| 13 | Win32.HLLM.Netsky.35328 | 0.26% |

| 14 | VBS.Rmnet.2 | 0.26% |

| 15 | Trojan.PWS.Stealer.715 | 0.26% |

| 16 | Win32.HLLM.Graz | 0.26% |

| 17 | Trojan.PWS.Panda.2401 | 0.26% |

| 18 | BackDoor.Bebloh.21 | 0.24% |

| 19 | Trojan.PWS.Panda.786 | 0.24% |

| 20 | Win32.HLLM.Netsky.18401 | 0.24% |

File malevoli, rilevati a gennaio sui computer degli utenti

| 01.01.2013 00:00 - 31.01.2013 23:00 | ||

| 1 | JS.IFrame.363 | 0.75% |

| 2 | Tool.Unwanted.JS.SMSFraud.26 | 0.73% |

| 3 | SCRIPT.Virus | 0.56% |

| 4 | Adware.Downware.774 | 0.47% |

| 5 | Tool.Unwanted.JS.SMSFraud.10 | 0.42% |

| 6 | Adware.Downware.179 | 0.41% |

| 7 | JS.IFrame.387 | 0.40% |

| 8 | Tool.Unwanted.JS.SMSFraud.30 | 0.38% |

| 9 | Adware.InstallCore.53 | 0.34% |

| 10 | Trojan.Fraudster.394 | 0.34% |

| 11 | Adware.Webalta.11 | 0.33% |

| 12 | Tool.Skymonk.11 | 0.32% |

| 13 | Trojan.SMSSend.2363 | 0.30% |

| 14 | JS.Redirector.175 | 0.29% |

| 15 | Trojan.Hosts.6613 | 0.28% |

| 16 | Win32.HLLW.Shadow | 0.28% |

| 17 | Win32.HLLW.Autoruner.59834 | 0.27% |

| 18 | Adware.Downware.804 | 0.26% |

| 19 | Trojan.Fraudster.245 | 0.25% |

| 20 | JS.IFrame.356 | 0.25% |