28 applicazioni su Google Play diffondono cavalli di troia per Android

Minacce attuali di virus | Notizie "calde" | Sulle minacce mobile | Tutte le notizie | Sui virus

23 aprile 2013

La pubblicità visualizzata da applicazioni per Android è da un lungo tempo un metodo di guadagno per gli sviluppatori di software. Tuttavia, già nell’anno 2011 i malintenzionati hanno cominciato a sfruttare la pubblicità per Android per propagare cavalli di troia. Vi ricordiamo che uno dei più diffusi cavalli di troia per Android è Android.SmsSend, nome secondo le categorie di Dr.Web, che invia dai cellulari compromessi SMS a prezzi elevati o abbona furtivamente gli utenti a diversi servizi a pagamento. Di recente, Doctor Web ha riferito che cavalli di troia si propagavano attraverso la pubblicità per Android. Inoltre dobbiamo costatare che si sta espandendo la lista dei programmi malevoli che vengono diffusi in questo modo.

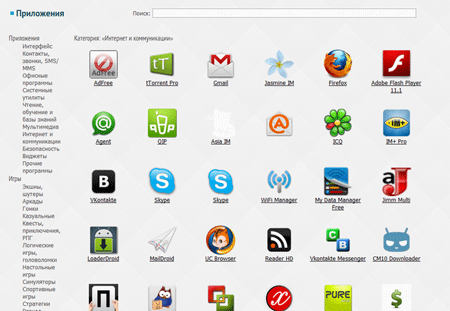

Benché si possano sfruttare le reti pubblicitarie per Android esistenti, quali Google AdMob, Airpush, Startapp e altri ancora, i truffatori hanno deciso di creare una propria piattaforma, a prima vista non diversa dalle altre. Questa rete offre agli sviluppatori di programmi per Android condizioni molto vantaggiose dell’uso dell’API pubblicitaria, facendo sperare alti redditi e un funzionale controllo degli account. Non è sorprendente che alcuni sviluppatori di app si siano interessati alla nuova piattaforma.

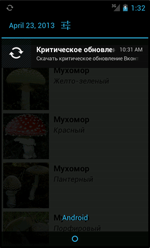

Come in molti altri moduli adware, in quest’API pubblicitaria si usa il metodo push per visualizzare messaggi pubblicitari. Con questo metodo, un messaggio pubblicitario viene visualizzato sulla barra di stato del dispositivo Android. Però, oltre alle funzioni dichiarate, questa piattaforma possiede diverse possibilità nascoste.

Così, gli avvisi push visualizzati dalla rete pubblicitaria dei truffatori possono informare l’utente della necessità di installare qualche aggiornamento importante di un’applicazione. Se l’utente accetta tale installazione, il modulo adware scarica un pacchetto apk e lo mette sulla scheda di memoria, nella cartella di download /mnt/sdcard/download. Inoltre, questo modulo può creare sulla schermata principale uno shortcut collegato al software appena scaricato e in seguito, lo shortcut, se cliccato dall’utente, avvierà il processo di installazione dell’applicazione corrispondente.

Un’indagine condotta dal team di Doctor Web ha dimostrato che i file apk scaricati in questo modo sono programmi malevoli appartenenti alla famiglia di malware Android.SmsSend. L’ulteriore analisi ha consentito di individuare la fonte da cui si scaricano questi programmi maligni. Sono server sui cui indirizzi IP sono registrati diversi falsi cataloghi di applicazioni. In particolare, in tre delle applicazioni analizzate, la piattaforma pubblicitaria fraudolenta si connette a un server di comando collocato all’indirizzo 188.130.xxx.xx, mentre negli altri venticinque casi, il server di comando si trova all’indirizzo 91.226.xxx.xx. Alcuni giorni fa, questi indirizzi già sono stati inseriti nel modulo Parental Control dell’antivirus Dr.Web per impedirci l’accesso degli utenti.

Di seguito riportiamo un elenco completo dei comandi inviati dai server di controllo che la piattaforma pubblicitaria malevola può accettare ed eseguire:

- news – mostrare un avviso push

- showpage – aprire una pagina web nel browser

- install – scaricare e installare un apk

- showinstall – mostrare un avviso push e installare un apk

- iconpage – creare uno shortcut corrispondente a una pagina web

- iconinstall – creare uno shortcut corrispondente a un apk scaricato

- newdomen – cambiare l’indirizzo del server di comando

- seconddomen – indirizzo alternativo del server di comando

- stop – smettere di connettersi al server

- testpost – invia la query un’altra volta

- ok – non fare nulla

Oltre all’esecuzione di questi comandi, il modulo fraudolento è in grado di raccogliere e mandare al server di controllo le seguenti informazioni: imei del dispositivo mobile, il codice dell’azienda di telefonia e il numero imsi del cellulare.

Quest’API pubblicitaria è soprattutto pericolosa perché le applicazioni che la contengono sono state scoperte nel catalogo ufficiale Google Play che è considerato la fonte più sicura di applicazioni per Android. Siccome molti utenti hanno fiducia in Google Play ritenendolo una fonte sicura per scaricare programmi, il numero di installazioni delle applicazioni infette è diventato molto alto. La società Google restringe l’accesso alle informazioni statistiche di download, perciò non è possibile valutare con una precisione assoluta la quantità complessiva di applicazioni scaricate insieme al modulo adware malevolo. Però sulla base delle informazioni disponibili a Doctor Web, possiamo supporre che vi siano state eseguite oltre 5,3 milioni di installazioni. Quindi questo è l’indicente più grande fin dall’introduzione da parte di Google del sistema di sicurezza Google Bouncer.

Siccome l’API pubblicitaria ha funzioni malevole ed è connessa con siti web che propagano malware per Android, Doctor Web ha categorizzato questo modulo come un sistema adware creato dai pirati informatici appositamente per scopi dannosi. Il modulo è stato inserito nei database antivirali sotto il nome di Android.Androways.1.origin e non rappresenta alcuna minaccia per gli utenti del software Dr.Web per Android.